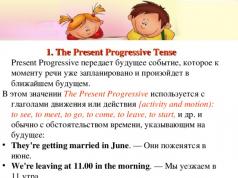

सूचना सुरक्षा (आईएस) व्यवसाय में निवेश करने की आवश्यकता संदेह से परे है। व्यावसायिक सुरक्षा सुनिश्चित करने के कार्य की प्रासंगिकता की पुष्टि करने के लिए, हम अमेरिकी कंपनियों (मध्यम और बड़े व्यवसायों) के सर्वेक्षण के आधार पर जारी एफबीआई रिपोर्ट का उपयोग करेंगे। आईटी सुरक्षा घटनाओं के आँकड़े अथक हैं। एफबीआई के अनुसार, इस साल सर्वेक्षण में शामिल 56% कंपनियों पर हमला किया गया है (चित्र 1)।

लेकिन सूचना सुरक्षा में निवेश के स्तर का मूल्यांकन कैसे करें, जो निवेश की अधिकतम दक्षता सुनिश्चित करेगा? इस समस्या को हल करने के लिए, केवल एक ही तरीका है - जोखिम विश्लेषण प्रणालियों का उपयोग करना जो आपको सिस्टम में मौजूद जोखिमों का आकलन करने और सबसे प्रभावी सुरक्षा विकल्प चुनने की अनुमति देता है (सिस्टम में मौजूद जोखिमों के अनुपात में सूचना की लागत के अनुसार) सुरक्षा)।

निवेश के लिए तर्क

आंकड़ों के अनुसार, कंपनी में सूचना सुरक्षा सुनिश्चित करने के लिए कोई भी उपाय करने में सबसे बड़ी बाधाएं दो कारणों से जुड़ी हैं: बजट की कमी और प्रबंधन से समर्थन की कमी।

ये दोनों कारण प्रबंधन की समस्या की गंभीरता के बारे में गलतफहमी और सूचना सुरक्षा में निवेश को सही ठहराने के लिए आईटी प्रबंधक की अक्षमता से उत्पन्न होते हैं। अक्सर यह माना जाता है कि मुख्य समस्या यह है कि आईटी प्रबंधक और अधिकारी अलग-अलग भाषाएं बोलते हैं - तकनीकी और वित्तीय, लेकिन अक्सर आईटी पेशेवरों के लिए यह आकलन करना मुश्किल होता है कि किस पर पैसा खर्च करना है और सुरक्षा में सुधार के लिए कितना आवश्यक है एक कंपनी की प्रणाली, ताकि ये खर्च बर्बाद या अत्यधिक न हों।

यदि एक आईटी प्रबंधक को इस बात का स्पष्ट अंदाजा है कि खतरों का एहसास होने पर कंपनी कितना पैसा खो सकती है, सिस्टम में कौन से स्थान सबसे कमजोर हैं, अतिरिक्त पैसे खर्च किए बिना सुरक्षा के स्तर को बढ़ाने के लिए क्या उपाय किए जा सकते हैं, और सभी यह प्रलेखित है, फिर उसके निर्णय कार्य - प्रबंधन को ध्यान देने के लिए मनाने और सूचना सुरक्षा सुनिश्चित करने के लिए धन आवंटित करने के लिए - और अधिक यथार्थवादी हो जाता है।

ऐसी समस्याओं को हल करने के लिए, उनके आधार पर निर्मित सूचना जोखिमों के विश्लेषण और नियंत्रण के लिए विशेष तरीके और सॉफ्टवेयर सिस्टम विकसित किए गए हैं। हम ब्रिटिश कंपनी इनसाइट कंसल्टिंग (http://www.insight.co.uk) की CRAMM प्रणाली, इसी नाम की कंपनी की अमेरिकन रिस्कवॉच (http://www.riskwatch.com) और रूसी पर विचार करेंगे। डिजिटल सुरक्षा कंपनी का GRIF पैकेज (http://www. .dsec.ru)। उनकी तुलनात्मक विशेषताएं तालिका में दी गई हैं।

जोखिम विश्लेषण उपकरणों का तुलनात्मक विश्लेषण

| तुलना मानदंड | क्रैम | जोखिम घड़ी | GRIF 2005 डिजिटल सुरक्षा कार्यालय |

| सहायता | प्रदान की | प्रदान की | प्रदान की |

| उपयोगकर्ता के लिए संचालन में आसानी | लेखा परीक्षक के विशेष प्रशिक्षण और उच्च योग्यता की आवश्यकता है | इंटरफ़ेस का उद्देश्य आईटी प्रबंधकों और अधिकारियों के लिए है; सूचना सुरक्षा के क्षेत्र में विशेष ज्ञान की आवश्यकता नहीं है | |

| एक कार्यस्थल के लिए लाइसेंस की लागत, USD | 2000 से 5000 | 10 000 . से | 1000 . से |

| सिस्टम आवश्यकताएं |

ओएस विंडोज 98/मी/एनटी/2000/एक्सपी न्यूनतम आवश्यकताओं: |

ओएस विंडोज 2000/एक्सपी स्थापना के लिए खाली डिस्क स्थान 30 एमबी इंटेल पेंटियम या संगत प्रोसेसर, 256 एमबी मेमोरी |

ओएस विंडोज 2000/एक्सपी न्यूनतम आवश्यकताओं: |

| कार्यक्षमता |

इनपुट डेटा:

रिपोर्ट विकल्प:

|

इनपुट डेटा:

रिपोर्ट विकल्प:

|

इनपुट डेटा:

रिपोर्ट संरचना:

|

| मात्रात्मक/गुणात्मक विधि | गुणात्मक मूल्यांकन | मात्रा का ठहराव | गुणात्मक और मात्रात्मक मूल्यांकन |

| नेटवर्क समाधान | लापता | लापता | डिजिटल सुरक्षा कार्यालय 2005 का कॉर्पोरेट संस्करण |

क्रैम

CRAMM विधि (CCTA जोखिम विश्लेषण और प्रबंधन विधि) को ब्रिटिश सरकार के निर्देश पर यूके सेंट्रल कंप्यूटर और दूरसंचार एजेंसी द्वारा विकसित किया गया था और इसे राज्य मानक के रूप में अपनाया गया था। 1985 से इसका उपयोग यूके में सरकार और वाणिज्यिक संगठनों द्वारा किया जा रहा है। इस समय के दौरान, CRAMM ने पूरी दुनिया में लोकप्रियता हासिल की है। इनसाइट कंसल्टिंग एक सॉफ्टवेयर उत्पाद का विकास और रखरखाव कर रहा है जो CRAMM पद्धति को लागू करता है।

CRAMM विधि (http://www.cramm.com) गलती से हमारे द्वारा अधिक विस्तृत विचार के लिए नहीं चुनी गई है। वर्तमान में, CRAMM एक काफी शक्तिशाली और बहुमुखी उपकरण है जो जोखिम विश्लेषण के अलावा, कई अन्य ऑडिट कार्यों को हल करने की अनुमति देता है, जिनमें शामिल हैं:

- आईपी की जांच और इसके कार्यान्वयन के सभी चरणों में संबंधित दस्तावेज जारी करना;

- ब्रिटिश सरकार की आवश्यकताओं के साथ-साथ बीएस 7799:1995 सूचना सुरक्षा प्रबंधन के लिए अभ्यास संहिता के अनुसार लेखा परीक्षा;

- एक सुरक्षा नीति और एक व्यवसाय निरंतरता योजना विकसित करना।

CRAMM विधि विश्लेषण के मात्रात्मक और गुणात्मक तरीकों के संयोजन, जोखिम मूल्यांकन के लिए एक व्यापक दृष्टिकोण पर आधारित है। विधि सार्वभौमिक है और सरकार और वाणिज्यिक दोनों क्षेत्रों में बड़े और छोटे दोनों संगठनों के लिए उपयुक्त है। विभिन्न प्रकार के संगठनों पर लक्षित CRAMM सॉफ़्टवेयर के संस्करण ज्ञान के आधार (प्रोफ़ाइल) में एक दूसरे से भिन्न होते हैं: वाणिज्यिक संगठनों के लिए एक वाणिज्यिक प्रोफ़ाइल है, और सरकारी लोगों के लिए एक सरकारी प्रोफ़ाइल है। प्रोफ़ाइल का सरकारी संस्करण आपको अमेरिकी ITSEC ("ऑरेंज बुक") मानक की आवश्यकताओं के अनुपालन के लिए ऑडिट करने की भी अनुमति देता है। CRAMM पद्धति का उपयोग करके सर्वेक्षण करने की वैचारिक योजना को अंजीर में दिखाया गया है। 2.

CRAMM पद्धति के उचित उपयोग के साथ, बहुत अच्छे परिणाम प्राप्त करना संभव है, जिनमें से शायद सबसे महत्वपूर्ण सूचना सुरक्षा और व्यावसायिक निरंतरता सुनिश्चित करने के लिए संगठन के खर्चों के आर्थिक औचित्य की संभावना है। आर्थिक रूप से मजबूत जोखिम प्रबंधन रणनीति आपको अनावश्यक खर्चों से बचकर अंततः पैसे बचाने की अनुमति देती है।

CRAMM में पूरी प्रक्रिया को लगातार तीन चरणों में विभाजित करना शामिल है। पहले चरण का कार्य इस प्रश्न का उत्तर देना है: "क्या पारंपरिक सुरक्षा कार्यों को लागू करने वाले बुनियादी स्तर के उपकरणों का उपयोग करके सिस्टम की सुरक्षा करना पर्याप्त है, या क्या अधिक विस्तृत विश्लेषण आवश्यक है?" दूसरे चरण में, जोखिमों की पहचान की जाती है और उनके परिमाण का अनुमान लगाया जाता है। तीसरे चरण में, पर्याप्त प्रति-उपायों को चुनने का प्रश्न तय किया जाता है।

प्रत्येक चरण के लिए CRAMM कार्यप्रणाली प्रारंभिक डेटा के एक सेट, गतिविधियों का एक क्रम, साक्षात्कार प्रश्नावली, चेकलिस्ट और रिपोर्टिंग दस्तावेजों के एक सेट को परिभाषित करती है।

अध्ययन के पहले चरण में, संरक्षित संसाधनों के मूल्य की पहचान और निर्धारण किया जाता है। मूल्यांकन दस-बिंदु पैमाने पर किया जाता है, और कई मूल्यांकन मानदंड हो सकते हैं - वित्तीय नुकसान, प्रतिष्ठा को नुकसान, आदि। CRAMM विवरण में, निम्नलिखित मूल्यांकन पैमाने को "वित्तीय नुकसान" मानदंड के अनुसार एक उदाहरण के रूप में दिया गया है। संसाधनों की बहाली से जुड़े":

- 2 अंक - $1,000 से कम;

- 6 अंक - 1,000 से 10,000 डॉलर तक;

- 8 अंक - 10,000 से 100,000 डॉलर तक;

- 10 अंक - $100,000 से अधिक

उपयोग किए गए सभी मानदंडों (3 अंक और नीचे) के लिए कम स्कोर के साथ, यह माना जाता है कि सुरक्षा का बुनियादी स्तर विचाराधीन प्रणाली के लिए पर्याप्त है (इस स्तर को आईएस खतरों के विस्तृत मूल्यांकन की आवश्यकता नहीं है), और दूसरा चरण अध्ययन से छूट गया है।

दूसरे चरण में, सूचना सुरक्षा के क्षेत्र में खतरों की पहचान और मूल्यांकन किया जाता है, और संरक्षित प्रणाली की कमजोरियों की खोज और मूल्यांकन किया जाता है। खतरों के स्तर को निम्न पैमाने पर आंका जाता है: बहुत उच्च, उच्च, मध्यम, निम्न, बहुत कम। भेद्यता के स्तर को उच्च, मध्यम या निम्न के रूप में आंका जाता है। इस जानकारी के आधार पर, जोखिम स्तर के आकलन की गणना सात-बिंदु पैमाने पर की जाती है (चित्र 3)।

तीसरे चरण में, CRAMM पहचाने गए जोखिमों का मुकाबला करने के लिए विकल्प तैयार करता है। उत्पाद निम्नलिखित प्रकार की सिफारिशें प्रदान करता है:

- सामान्य सिफारिशें;

- विशिष्ट सिफारिशें;

- किसी स्थिति में सुरक्षा को कैसे व्यवस्थित किया जा सकता है, इसके उदाहरण।

CRAMM का एक व्यापक डेटाबेस है, जिसमें विभिन्न कंप्यूटर सिस्टमों के लिए सुरक्षा उप-प्रणालियों के कार्यान्वयन के लगभग 1000 उदाहरणों का विवरण है। इन विवरणों का उपयोग टेम्प्लेट के रूप में किया जा सकता है।

सिस्टम में नए सुरक्षा तंत्र शुरू करने और पुराने को संशोधित करने का निर्णय संगठन के प्रबंधन द्वारा संबंधित लागतों, उनकी स्वीकार्यता और व्यवसाय के लिए अंतिम लाभ को ध्यान में रखते हुए किया जाता है। लेखा परीक्षक का कार्य संगठन के प्रबंधन के लिए अनुशंसित कार्यों को सही ठहराना है।

यदि नए प्रतिवादों को लागू करने और पुराने को संशोधित करने का निर्णय लिया जाता है, तो लेखा परीक्षक को एक कार्यान्वयन योजना तैयार करने और इन उपायों के उपयोग की प्रभावशीलता का मूल्यांकन करने का काम सौंपा जा सकता है। इन समस्याओं का समाधान CRAMM पद्धति के दायरे से बाहर है।

CRMM पद्धति के नुकसान में निम्नलिखित शामिल हैं:

- विधि के लिए लेखा परीक्षक के विशेष प्रशिक्षण और उच्च योग्यता की आवश्यकता होती है;

- CRAMM पद्धति का उपयोग करके ऑडिट करना एक श्रमसाध्य प्रक्रिया है और इसमें ऑडिटर द्वारा महीनों तक लगातार काम करने की आवश्यकता हो सकती है;

- सीआरएएम विकास के तहत आईएस की तुलना में पहले से मौजूद आईएस के संचालन के लिए अधिक उपयुक्त है;

- CRAMM सॉफ्टवेयर टूल बड़ी मात्रा में कागजी दस्तावेज तैयार करता है, जो व्यवहार में हमेशा उपयोगी नहीं होता है;

- CRAMM आपको अपने स्वयं के रिपोर्ट टेम्प्लेट बनाने या मौजूदा टेम्प्लेट को संशोधित करने की अनुमति नहीं देता है;

- CRAMM ज्ञानकोष में परिवर्धन करने की संभावना उपयोगकर्ताओं के लिए उपलब्ध नहीं है, जो इस पद्धति को किसी विशेष संगठन की आवश्यकताओं के अनुकूल बनाने में कुछ कठिनाइयों का कारण बनता है;

- CRAMM सॉफ़्टवेयर स्थानीयकृत नहीं है, केवल अंग्रेज़ी में मौजूद है;

- लाइसेंस की उच्च लागत - 2000 से 5000 डॉलर तक।

जोखिम घड़ी

रिस्कवॉच सॉफ्टवेयर एक शक्तिशाली जोखिम विश्लेषण और प्रबंधन उपकरण है। रिस्कवॉच परिवार में विभिन्न प्रकार के सुरक्षा ऑडिट करने के लिए सॉफ़्टवेयर उत्पाद शामिल हैं। इसमें निम्नलिखित लेखापरीक्षा और जोखिम विश्लेषण उपकरण शामिल हैं:

- भौतिक सुरक्षा के लिए रिस्कवॉच - भौतिक आईपी सुरक्षा विधियों के लिए;

- सूचना प्रणाली के लिए रिस्कवॉच - सूचना जोखिमों के लिए;

- हेल्थकेयर उद्योग के लिए HIPAA-WATCH - HIPAA मानक (यूएस हेल्थकेयर इंश्योरेंस पोर्टेबिलिटी एंड एकाउंटेबिलिटी एक्ट) के अनुपालन का आकलन करने के लिए;

- ISO 17799 के लिए रिस्कवॉच RW17799 - ISO 17799 मानक की आवश्यकताओं के अनुपालन का आकलन करने के लिए।

रिस्कवॉच पद्धति जोखिमों के आकलन और प्रबंधन के मानदंड के रूप में वार्षिक हानि प्रत्याशा (एएलई) और निवेश पर प्रतिफल (आरओआई) का उपयोग करती है।

सॉफ्टवेयर उत्पादों के रिस्कवॉच परिवार के बहुत सारे फायदे हैं। रिस्कवॉच आपको जोखिमों का विश्लेषण करने और उपायों और उपायों का एक सूचित विकल्प बनाने में मदद करता है। CRAMM के विपरीत, रिस्कवॉच प्रोग्राम सुरक्षा खतरों से होने वाले नुकसान के अनुपात को एक सुरक्षा प्रणाली बनाने की लागत को सटीक रूप से मापने पर केंद्रित है। यह भी ध्यान दिया जाना चाहिए कि इस उत्पाद में, एक उद्यम कंप्यूटर नेटवर्क की सूचना और भौतिक सुरक्षा के क्षेत्र में जोखिमों को संयुक्त रूप से माना जाता है।

रिस्कवॉच उत्पाद एक जोखिम विश्लेषण पद्धति पर आधारित है, जिसे चार चरणों में विभाजित किया जा सकता है।

पहला चरण शोध के विषय की परिभाषा है। यह संगठन के प्रकार, अध्ययन के तहत प्रणाली की संरचना (सामान्य शब्दों में), बुनियादी सुरक्षा आवश्यकताओं जैसे मापदंडों का वर्णन करता है। विश्लेषक के काम को सुविधाजनक बनाने के लिए, संगठन के प्रकार ("वाणिज्यिक सूचना प्रणाली", "सरकार / सैन्य सूचना प्रणाली", आदि) के अनुरूप टेम्पलेट्स में संरक्षित संसाधनों, नुकसान, खतरों, कमजोरियों और सुरक्षा उपायों की श्रेणियों की सूची होती है। इनमें से आपको उन लोगों को चुनना होगा जो वास्तव में संगठन में मौजूद हैं।

उदाहरण के लिए, नुकसान के लिए, निम्नलिखित श्रेणियां प्रदान की जाती हैं:

- देरी और सेवा से इनकार;

- जानकारी प्रकटीकरण;

- प्रत्यक्ष नुकसान (उदाहरण के लिए, आग से उपकरणों के विनाश से);

- जीवन और स्वास्थ्य (कर्मचारियों, ग्राहकों, आदि का);

- डेटा परिवर्तन;

- अप्रत्यक्ष नुकसान (उदाहरण के लिए, बहाली की लागत);

- प्रतिष्ठा।

दूसरा चरण सिस्टम की विशिष्ट विशेषताओं का वर्णन करने वाले डेटा का इनपुट है। उन्हें मैन्युअल रूप से दर्ज किया जा सकता है या कंप्यूटर नेटवर्क भेद्यता अनुसंधान उपकरण द्वारा उत्पन्न रिपोर्ट से आयात किया जा सकता है।

यह चरण संसाधनों, हानियों और घटना वर्गों का विवरण देता है। हानि श्रेणी और संसाधन श्रेणी का मिलान करके घटना वर्ग प्राप्त किए जाते हैं।

संभावित कमजोरियों की पहचान करने के लिए, एक प्रश्नावली का उपयोग किया जाता है, जिसके डेटाबेस में 600 से अधिक प्रश्न होते हैं। प्रश्न संसाधन श्रेणियों से संबंधित हैं। पहचाने गए खतरों में से प्रत्येक की घटना की आवृत्ति, भेद्यता की डिग्री और संसाधनों का मूल्य निर्धारित किया जाता है। यह सब भविष्य में सुरक्षात्मक उपकरणों की शुरूआत के प्रभाव की गणना के लिए उपयोग किया जाता है।

तीसरा और शायद सबसे महत्वपूर्ण कदम परिमाणीकरण है। इस स्तर पर, जोखिम प्रोफ़ाइल की गणना की जाती है और सुरक्षा उपायों का चयन किया जाता है। सबसे पहले, अध्ययन के पिछले चरणों में पहचाने गए संसाधनों, नुकसान, खतरों और कमजोरियों के बीच संबंध स्थापित होते हैं (जोखिम इन चार मापदंडों के संयोजन द्वारा वर्णित है)।

वास्तव में, प्रति वर्ष नुकसान की गणितीय अपेक्षा का उपयोग करके जोखिम का अनुमान लगाया जाता है। उदाहरण के लिए, यदि किसी सर्वर की लागत $150,000 है और एक वर्ष के भीतर आग से नष्ट हो जाने की संभावना 0.01 है, तो संभावित नुकसान $1,500 है।

प्रसिद्ध सूत्र एम = पीएक्सवी, जहां एम गणितीय अपेक्षा है, पी खतरे की संभावना है, वी संसाधन की लागत है, इस तथ्य के कारण कुछ बदलाव हुए हैं कि रिस्कवॉच अमेरिकी एनआईएसटी द्वारा परिभाषित अनुमानों का उपयोग करता है मानक संस्थान, जिसे एलएएफई और सेफ कहा जाता है। एलएएफई (स्थानीय वार्षिक आवृत्ति अनुमान) दर्शाता है कि किसी दिए गए स्थान (उदाहरण के लिए, किसी शहर में) में औसतन कितनी बार, किसी दिए गए खतरे का एहसास होता है। SAFE (स्टैंडर्ड एनुअल फ़्रीक्वेंसी एस्टीमेट) दिखाता है कि साल में औसतन कितनी बार, इस "दुनिया के हिस्से" (उदाहरण के लिए, उत्तरी अमेरिका में) में किसी दिए गए खतरे का एहसास होता है। एक सुधार कारक भी पेश किया जाता है, जिससे यह ध्यान रखना संभव हो जाता है कि जब किसी खतरे का एहसास होता है, तो संरक्षित संसाधन पूरी तरह से नष्ट नहीं हो सकता है, लेकिन केवल आंशिक रूप से।

इसके अतिरिक्त, "क्या होगा अगर ..." परिदृश्यों पर विचार किया जाता है, जो समान स्थितियों का वर्णन करने की अनुमति देते हैं, सुरक्षा उपकरणों के कार्यान्वयन के अधीन। सुरक्षात्मक उपायों के कार्यान्वयन के साथ और बिना अपेक्षित नुकसान की तुलना करना, ऐसे उपायों के प्रभाव का आकलन करना संभव है।

रिस्कवॉच में LAFE और SAFE रेटिंग वाले डेटाबेस के साथ-साथ विभिन्न प्रकार की सुरक्षा का सामान्यीकृत विवरण शामिल है।

सुरक्षात्मक उपकरणों की शुरूआत के प्रभाव को आरओआई संकेतक (निवेश पर वापसी) का उपयोग करके मात्रात्मक रूप से वर्णित किया गया है, जो एक निश्चित अवधि में किए गए निवेश पर प्रतिफल को दर्शाता है। इस सूचक की गणना सूत्र द्वारा की जाती है:

जहां कोस्टसी आई-वें सुरक्षा उपाय को लागू करने और बनाए रखने की लागत है; लाभसी - इस सुरक्षा के कार्यान्वयन से होने वाले लाभों (अपेक्षित हानि में कमी) का आकलन; एनवीपी (नेट वैल्यू प्रेजेंट) मुद्रास्फीति के लिए समायोजित करता है।

चौथा चरण रिपोर्ट जनरेशन है। निम्नलिखित प्रकार की रिपोर्ट संभव है:

- सारांश;

- चरण 1 और 2 में वर्णित तत्वों की पूर्ण और सारांश रिपोर्ट;

- संरक्षित संसाधनों की लागत और खतरों के कार्यान्वयन से अपेक्षित नुकसान पर रिपोर्ट;

- खतरों और प्रतिवादों पर रिपोर्ट;

- आरओआई रिपोर्ट;

- सुरक्षा ऑडिट रिपोर्ट।

विभिन्न सुरक्षा उपायों के लिए आरओआई की गणना का एक उदाहरण अंजीर में दिखाया गया है। पांच।

इस प्रकार, रिस्कवॉच आपको न केवल उन जोखिमों का आकलन करने की अनुमति देता है जो वर्तमान में उद्यम में मौजूद हैं, बल्कि वे लाभ भी हैं जो भौतिक, तकनीकी, सॉफ्टवेयर और अन्य सुरक्षा उपकरणों और तंत्रों की शुरूआत ला सकते हैं। तैयार रिपोर्ट और ग्राफ उद्यम सुरक्षा प्रणाली को बदलने के बारे में निर्णय लेने के लिए पर्याप्त सामग्री प्रदान करते हैं।

घरेलू उपयोगकर्ताओं के लिए, समस्या यह है कि हमारी स्थितियों के लिए रिस्कवॉच (जैसे LAFE और SAFE) में उपयोग किए गए अनुमानों को प्राप्त करना काफी समस्याग्रस्त है। यद्यपि हमारे देश में इस पद्धति को सफलतापूर्वक लागू किया जा सकता है।

संक्षेप में, हम ध्यान दें कि, किसी उद्यम में जोखिम विश्लेषण के लिए एक विशिष्ट पद्धति का चयन करना और इसका समर्थन करने वाले उपकरणों को इस प्रश्न का उत्तर देना चाहिए: क्या खतरों के कार्यान्वयन के परिणामों का एक सटीक मात्रात्मक मूल्यांकन आवश्यक है या गुणात्मक मूल्यांकन पर्याप्त है? निम्नलिखित कारकों को भी ध्यान में रखना आवश्यक है: सूचना सुरक्षा खतरों से नुकसान की मात्रा का विश्वसनीय अनुमान देने में सक्षम विशेषज्ञों की उपलब्धता, और उद्यम में सूचना सुरक्षा घटनाओं के विश्वसनीय आंकड़ों की उपलब्धता।

रिस्कवॉच के नुकसान में निम्नलिखित शामिल हैं:

- यह विधि उपयुक्त है यदि संगठनात्मक और प्रशासनिक कारकों को ध्यान में रखे बिना सॉफ़्टवेयर और सुरक्षा के हार्डवेयर स्तर पर जोखिम विश्लेषण करना आवश्यक है;

- परिणामी जोखिम मूल्यांकन (नुकसान की गणितीय अपेक्षा) एक प्रणालीगत दृष्टिकोण से जोखिम की समझ को समाप्त करने से बहुत दूर है - यह विधि सूचना सुरक्षा के लिए एक एकीकृत दृष्टिकोण को ध्यान में नहीं रखती है;

- रिस्कवॉच सॉफ्टवेयर केवल अंग्रेजी में उपलब्ध है;

- एक लाइसेंस की उच्च लागत - एक छोटी कंपनी के लिए एक कार्यस्थल के लिए $10,000 से।

ग्रिफ़

GRIF कंपनी की सूचना प्रणाली के जोखिमों के विश्लेषण और प्रबंधन के लिए एक व्यापक प्रणाली है। डिजिटल सुरक्षा कार्यालय (http://www.dsec.ru/products/grif/) से GRIF 2005 सिस्टम में सूचना संसाधनों की सुरक्षा की एक तस्वीर देता है और आपको कॉर्पोरेट जानकारी की सुरक्षा के लिए इष्टतम रणनीति चुनने की अनुमति देता है।

GRIF प्रणाली संसाधन सुरक्षा के स्तर का विश्लेषण करती है, IS खतरों के कार्यान्वयन से संभावित नुकसान का आकलन करती है, और प्रति-उपायों को चुनकर जोखिमों का प्रबंधन करने में मदद करती है।

आईपी जोखिम विश्लेषण दो तरीकों से किया जाता है: सूचना प्रवाह मॉडल या खतरे और भेद्यता मॉडल का उपयोग करना, उपयोगकर्ता के पास प्रारंभिक डेटा के साथ-साथ आउटपुट में वह किस डेटा में रूचि रखता है, इस पर निर्भर करता है।

सूचना प्रवाह मॉडल

सूचना प्रवाह मॉडल के साथ काम करते समय, मूल्यवान जानकारी वाले सभी संसाधनों के बारे में सिस्टम में पूरी जानकारी दर्ज की जाती है, जिन उपयोगकर्ताओं के पास इन संसाधनों, प्रकारों और एक्सेस अधिकारों तक पहुंच है। प्रत्येक संसाधन की सुरक्षा के सभी साधनों, संसाधनों के नेटवर्क इंटरकनेक्शन, कंपनी की सुरक्षा नीति की विशेषताओं पर डेटा दर्ज किया जाता है। परिणाम सूचना प्रणाली का एक पूर्ण मॉडल है।

कार्यक्रम के साथ काम करने के पहले चरण में, उपयोगकर्ता अपनी सूचना प्रणाली की सभी वस्तुओं में प्रवेश करता है: विभाग, संसाधन (इस मॉडल की विशिष्ट वस्तुओं में नेटवर्क समूह, नेटवर्क डिवाइस, सूचना के प्रकार, उपयोगकर्ता समूह, व्यावसायिक प्रक्रियाएं शामिल हैं)।

इसके बाद, उपयोगकर्ता को कनेक्शन बनाने की आवश्यकता होती है, अर्थात, यह निर्धारित करें कि संसाधन किन विभागों और नेटवर्क समूहों से संबंधित हैं, संसाधन पर कौन सी जानकारी संग्रहीत है, और किन उपयोगकर्ता समूहों की उस तक पहुंच है। उपयोगकर्ता संसाधन और सूचना की सुरक्षा के साधन भी निर्दिष्ट करता है।

अंतिम चरण में, उपयोगकर्ता सिस्टम में लागू सुरक्षा नीति पर प्रश्नों की एक सूची का उत्तर देता है, जो सिस्टम सुरक्षा के वास्तविक स्तर का आकलन करने और जोखिम आकलन का विवरण देने की अनुमति देता है।

पहले चरण में नोट किए गए सूचना सुरक्षा उपकरणों की उपस्थिति उनके अपर्याप्त उपयोग और सुरक्षा के संगठन के मुद्दों सहित सूचना सुरक्षा के सभी पहलुओं को ध्यान में रखते हुए एक व्यापक सुरक्षा नीति की अनुपस्थिति के मामले में सिस्टम को सुरक्षित नहीं बनाती है। शारीरिक सुरक्षा, कर्मियों की सुरक्षा, व्यापार निरंतरता और आदि।

इन चरणों में सभी कार्यों को करने के परिणामस्वरूप, आउटपुट सूचना सुरक्षा के संदर्भ में सूचना प्रणाली का एक पूर्ण मॉडल है, जो एक व्यापक सुरक्षा नीति की आवश्यकताओं के वास्तविक कार्यान्वयन को ध्यान में रखता है, जो आपको कार्यक्रम विश्लेषण के लिए आगे बढ़ने की अनुमति देता है। एक व्यापक जोखिम मूल्यांकन प्राप्त करने और एक अंतिम रिपोर्ट तैयार करने के लिए दर्ज किए गए डेटा की।

खतरों और कमजोरियों का मॉडल

ख़तरे और सुभेद्यता विश्लेषण मॉडल के साथ काम करने में मूल्यवान जानकारी के साथ प्रत्येक संसाधन की कमजोरियों की पहचान करना और इन कमजोरियों के माध्यम से लागू किए जा सकने वाले संबंधित खतरों की पहचान करना शामिल है। परिणाम सूचना प्रणाली में कमजोरियों और इससे होने वाले नुकसान की पूरी तस्वीर है।

उत्पाद के साथ काम करने के पहले चरण में, उपयोगकर्ता अपने आईपी की वस्तुओं को सिस्टम में पेश करता है: विभाग, संसाधन (इस मॉडल के लिए विशिष्ट वस्तुओं में सूचना प्रणाली के लिए खतरे और कमजोरियां शामिल हैं जिनके माध्यम से खतरों को लागू किया जाता है)।

GRIF 2005 प्रणाली में खतरों और कमजोरियों के व्यापक अंतर्निर्मित कैटलॉग शामिल हैं, जिनमें लगभग 100 खतरे और 200 कमजोरियां हैं। इन कैटलॉग की अधिकतम पूर्णता और बहुमुखी प्रतिभा के लिए, डिजिटल सुरक्षा विशेषज्ञों ने DSECCT खतरों का एक विशेष वर्गीकरण विकसित किया है, जो सूचना सुरक्षा के क्षेत्र में कई वर्षों के व्यावहारिक अनुभव को लागू करता है। इन निर्देशिकाओं का उपयोग करके, उपयोगकर्ता अपनी सूचना प्रणाली से संबंधित खतरों और कमजोरियों का चयन कर सकता है।

GRIF 2005 प्रणाली का एल्गोरिथ्म निर्मित मॉडल का विश्लेषण करता है और एक रिपोर्ट तैयार करता है जिसमें प्रत्येक संसाधन के लिए जोखिम मान होते हैं। रिपोर्ट कॉन्फ़िगरेशन लगभग कोई भी हो सकता है, जो आपको प्रबंधन के लिए संक्षिप्त रिपोर्ट और परिणामों के साथ आगे के काम के लिए विस्तृत रिपोर्ट दोनों बनाने की अनुमति देता है (चित्र 6)।

|

| चावल। 6. GRIF 2005 प्रणाली में एक रिपोर्ट का एक उदाहरण। |

GRIF 2005 प्रणाली में एक जोखिम प्रबंधन मॉड्यूल शामिल है जो आपको उन सभी कारणों का विश्लेषण करने की अनुमति देता है, जो एल्गोरिथम द्वारा दर्ज किए गए डेटा को संसाधित करने के बाद, ऐसा जोखिम मान प्राप्त होता है। इस प्रकार, कारणों को जानकर, काउंटरमेशर्स को लागू करने के लिए आवश्यक डेटा प्राप्त करना और तदनुसार, जोखिम के स्तर को कम करना संभव है। प्रत्येक संभावित प्रतिवाद की प्रभावशीलता की गणना करके, साथ ही साथ अवशिष्ट जोखिम के मूल्य का निर्धारण करके, ऐसे प्रति उपायों का चयन करना संभव है जो जोखिम को आवश्यक स्तर तक कम कर देंगे।

जीआरआईएफ प्रणाली के साथ काम करने के परिणामस्वरूप, कंपनी की सूचना प्रणाली के प्रत्येक मूल्यवान संसाधन के जोखिम के स्तर पर एक विस्तृत रिपोर्ट तैयार की जाती है, जोखिम के सभी कारणों को कमजोरियों के विस्तृत विश्लेषण और आर्थिक दक्षता के आकलन के साथ इंगित किया जाता है। सभी संभावित प्रतिवाद।

***

सूचना सुरक्षा के क्षेत्र में सर्वोत्तम विश्व प्रथाओं और अग्रणी अंतरराष्ट्रीय मानकों, विशेष रूप से आईएसओ 17799 में, प्रभावी सूचना प्रणाली सुरक्षा प्रबंधन के लिए जोखिम विश्लेषण और प्रबंधन प्रणाली के कार्यान्वयन की आवश्यकता होती है। इस मामले में, आप किसी भी सुविधाजनक उपकरण का उपयोग कर सकते हैं, लेकिन मुख्य बात हमेशा स्पष्ट रूप से समझना है कि सूचना सुरक्षा प्रणाली को सूचना जोखिमों के विश्लेषण के आधार पर बनाया गया था, सत्यापित और उचित। सूचना प्रणाली के प्रभावी संरक्षण के निर्माण के लिए सूचना जोखिमों का विश्लेषण और प्रबंधन एक महत्वपूर्ण कारक है।

राष्ट्रीय मुक्त विश्वविद्यालय "INTUIT": www.intuit.ru सर्गेई नेस्टरोव व्याख्यान 4. जोखिम मूल्यांकन के लिए तरीके और सॉफ्टवेयर उत्पाद

कुछ सामान्य जोखिम विश्लेषण तकनीकों का संक्षिप्त विवरण निम्नलिखित है। उन्हें इसमें विभाजित किया जा सकता है:

गुणात्मक स्तर पर जोखिम मूल्यांकन का उपयोग करने वाली विधियां (उदाहरण के लिए, "उच्च", "मध्यम", "निम्न") के पैमाने पर। इन विधियों में शामिल हैं, विशेष रूप से, FRAP;

मात्रात्मक तरीके (जोखिम का अनुमान एक संख्यात्मक मूल्य के माध्यम से लगाया जाता है, उदाहरण के लिए, अपेक्षित वार्षिक नुकसान का आकार)। इस वर्ग में रिस्कवॉच तकनीक शामिल है;

मिश्रित अनुमानों का उपयोग करने वाली विधियाँ (इस दृष्टिकोण का उपयोग CRAMM में किया जाता है, विधि

माइक्रोसॉफ्ट, आदि)।

क्रैम विधि

यह सूचना सुरक्षा के क्षेत्र में जोखिम विश्लेषण के पहले तरीकों में से एक है, इस पर काम 80 के दशक के मध्य में शुरू हुआ था। यूके सेंट्रल कंप्यूटर एंड टेलीकम्युनिकेशन एजेंसी (सीसीटीए)।

CRAMM विधि विश्लेषण के मात्रात्मक और गुणात्मक तरीकों के संयोजन, जोखिम मूल्यांकन के लिए एक व्यापक दृष्टिकोण पर आधारित है। विधि सार्वभौमिक है और दोनों बड़े और छोटे संगठनों, दोनों सरकारी और वाणिज्यिक क्षेत्रों के लिए उपयुक्त है। विभिन्न प्रकार के संगठनों के उद्देश्य से CRAMM सॉफ़्टवेयर के संस्करण उनके ज्ञान के आधार (प्रोफाइल) में एक दूसरे से भिन्न होते हैं। वाणिज्यिक संगठनों के लिए एक वाणिज्यिक प्रोफ़ाइल है, सरकारी संगठनों के लिए एक सरकारी प्रोफ़ाइल है। प्रोफ़ाइल का सरकारी संस्करण आपको अमेरिकी ITSEC ("ऑरेंज बुक") मानक की आवश्यकताओं के अनुपालन के लिए ऑडिट करने की भी अनुमति देता है।

CRAMM का उपयोग करके सिस्टम की सूचना सुरक्षा का अध्ययन तीन चरणों में किया जाता है।

पहले चरण में, सिस्टम के संसाधनों की पहचान और मूल्यांकन से संबंधित हर चीज का विश्लेषण किया जाता है। यह अध्ययन के तहत सिस्टम की सीमाओं को निर्धारित करने की समस्या को हल करने के साथ शुरू होता है: सिस्टम के कॉन्फ़िगरेशन के बारे में जानकारी एकत्र की जाती है और भौतिक और सॉफ्टवेयर संसाधनों के लिए कौन जिम्मेदार है, सिस्टम के उपयोगकर्ता कौन हैं, वे इसका उपयोग कैसे करते हैं या इसका इस्तेमाल करेंगे।

संसाधनों की पहचान की जाती है: भौतिक, सॉफ्टवेयर और सिस्टम की सीमाओं के भीतर निहित जानकारी। प्रत्येक संसाधन को पूर्वनिर्धारित वर्गों में से एक के लिए जिम्मेदार ठहराया जाना चाहिए। फिर सूचना सुरक्षा की स्थिति से सूचना प्रणाली का एक मॉडल बनाया जाता है। प्रत्येक सूचना प्रक्रिया के लिए, जिसका उपयोगकर्ता के अनुसार, एक स्वतंत्र मूल्य है और जिसे उपयोगकर्ता सेवा कहा जाता है, उपयोग किए गए संसाधनों के लिंक का एक पेड़ बनाया जाता है। निर्मित मॉडल आपको महत्वपूर्ण तत्वों को उजागर करने की अनुमति देता है।

CRAMM में भौतिक संसाधनों का मूल्य विनाश के मामले में उनकी बहाली की लागत से निर्धारित होता है।

डेटा और सॉफ्टवेयर का मूल्य निम्नलिखित स्थितियों में निर्धारित किया जाता है: एक निश्चित अवधि के लिए संसाधन की अनुपलब्धता;

पिछले बैकअप, या इसके पूर्ण विनाश के बाद से प्राप्त जानकारी का संसाधन विनाश हानि;

स्टाफ सदस्यों या अनधिकृत व्यक्तियों द्वारा अनधिकृत पहुंच के मामलों में गोपनीयता का उल्लंघन;

मामूली मानवीय त्रुटियों (इनपुट त्रुटियों), कार्यक्रम त्रुटियों, जानबूझकर त्रुटियों के मामलों में संशोधन पर विचार किया जाता है;

सूचना के हस्तांतरण से संबंधित त्रुटियां: वितरण से इनकार, सूचना का वितरण न करना, गलत पते पर वितरण।

लागू कानून का उल्लंघन, कर्मियों के स्वास्थ्य को नुकसान;

व्यक्तियों के व्यक्तिगत डेटा के प्रकटीकरण से जुड़े नुकसान;

सूचना के प्रकटीकरण से वित्तीय नुकसान, संसाधनों की बहाली से जुड़े वित्तीय नुकसान;

दायित्वों को पूरा करने की असंभवता से जुड़े नुकसान; गतिविधियों का अव्यवस्था।

डेटा और सॉफ़्टवेयर के लिए, इस आईएस के लिए लागू मानदंड चुने जाते हैं, 1 से 10 के मान वाले पैमाने पर क्षति का आकलन किया जाता है।

CRAMM विवरण में, एक उदाहरण के रूप में, "संसाधनों की बहाली से जुड़े वित्तीय नुकसान" मानदंड के संदर्भ में निम्नलिखित रेटिंग पैमाना दिया गया है:

$1000 से कम 2 अंक;

$1000 से $10,000 तक 6 अंक;

$10,000 से $100,000 तक 8 अंक; $100,000 से अधिक 10 अंक।

उपयोग किए गए सभी मानदंडों (3 अंक और नीचे) के लिए कम स्कोर के साथ, यह माना जाता है कि विचाराधीन प्रणाली को बुनियादी स्तर की सुरक्षा की आवश्यकता होती है (इस स्तर को आईएस खतरों के विस्तृत मूल्यांकन की आवश्यकता नहीं होती है) और अध्ययन के दूसरे चरण छोड़ दिया जाता है।

दूसरा चरण संसाधनों के समूहों और उनकी कमजोरियों के लिए खतरे के स्तर की पहचान और मूल्यांकन से संबंधित हर चीज से संबंधित है। चरण के अंत में, ग्राहक को अपने सिस्टम के लिए पहचाने गए और मूल्यांकन किए गए जोखिम स्तर प्राप्त होते हैं। इस स्तर पर, संसाधनों के कुछ समूहों पर उपयोगकर्ता सेवाओं की निर्भरता और खतरों और कमजोरियों के मौजूदा स्तर का मूल्यांकन किया जाता है, जोखिम स्तरों की गणना की जाती है और परिणामों का विश्लेषण किया जाता है।

संसाधनों को खतरों और कमजोरियों के प्रकारों के आधार पर समूहीकृत किया जाता है। उदाहरण के लिए, यदि आग या चोरी का खतरा है, तो संसाधनों के एक समूह के रूप में एक ही स्थान (सर्वर रूम, संचार कक्ष, आदि) में स्थित सभी संसाधनों पर विचार करना उचित है। खतरों और कमजोरियों के स्तर का आकलन अप्रत्यक्ष कारकों के अध्ययन पर आधारित है।

प्रत्येक संसाधन समूह और 36 प्रकार के खतरों में से प्रत्येक के लिए, CRAMM सॉफ़्टवेयर स्पष्ट प्रश्नों की एक सूची तैयार करता है। उत्तरों के आधार पर खतरों के स्तर का मूल्यांकन बहुत उच्च, उच्च, मध्यम, निम्न और बहुत निम्न के रूप में किया जाता है। उच्च, मध्यम और निम्न के रूप में, उत्तरों के आधार पर भेद्यता के स्तर का मूल्यांकन किया जाता है।

इस जानकारी के आधार पर, जोखिम स्तरों की गणना असतत पैमाने पर 1 से 7 तक के ग्रेडेशन के साथ की जाती है। परिणामी खतरों, कमजोरियों और जोखिमों के स्तरों का विश्लेषण किया जाता है और ग्राहक के साथ सहमति व्यक्त की जाती है।

CRAMM एक जोखिम मैट्रिक्स में खतरों और कमजोरियों को जोड़ती है। आइए देखें कि यह मैट्रिक्स कैसे प्राप्त किया जाता है और जोखिम के प्रत्येक स्तर का क्या अर्थ है।

इस समस्या को हल करने के लिए मुख्य दृष्टिकोण पर विचार करना है: खतरे का स्तर (पैमाना तालिका 4.1 में दिया गया है);

भेद्यता का स्तर (पैमाना तालिका 4.2 में दिया गया है);

अपेक्षित वित्तीय नुकसान की राशि (उदाहरण चित्र 4.1 में)।

तालिका 4.1। खतरा स्तर रेटिंग स्केल (घटना की आवृत्ति)।

विवरण |

अर्थ |

घटना औसतन हर 10 साल में बहुत कम होती है |

|

एक घटना औसतन हर 3 साल में एक बार होती है |

|

घटना औसतन साल में एक बार होती है |

|

हर चार महीने में औसतन एक बार एक घटना होती है |

|

घटना औसतन महीने में एक बार होती है |

बहुत लंबा |

तालिका 4.2. सुभेद्यता मूल्यांकन पैमाना (सफल होने की प्रायिकता |

|

धमकी का कार्यान्वयन)। |

|

विवरण |

अर्थ |

घटना की स्थिति में, घटनाओं के विकास की संभावना कम होती है

संरक्षित आईपी संसाधनों, खतरों और कमजोरियों की लागत के अनुमानों के आधार पर, "अपेक्षित वार्षिक नुकसान" निर्धारित किए जाते हैं। अंजीर पर। 4.1 अपेक्षित हानि के आकलन के लिए मैट्रिक्स का एक उदाहरण दिखाता है। इसमें, बाईं ओर से दूसरे कॉलम में संसाधन लागत मान होते हैं, टेबल हेडर की शीर्ष पंक्ति में वर्ष (खतरे के स्तर) के दौरान खतरे की घटना की आवृत्ति का अनुमान होता है, शीर्षक की निचली पंक्ति में अनुमान होता है एक खतरे की सफलता की संभावना (भेद्यता स्तर)।

चावल। 4.1. अपेक्षित वार्षिक हानि मैट्रिक्स

अंजीर में प्रस्तुत पैमाने के अनुसार, अपेक्षित वार्षिक नुकसान (इंग्लैंड। उम्मीद की वार्षिक हानि) के मूल्यों को जोखिम के स्तर को दर्शाने वाले बिंदुओं में CRAMM में अनुवादित किया जाता है। 4.2 (इस उदाहरण में, नुकसान की राशि पाउंड स्टर्लिंग में दी गई है)।

चावल। 4.2. जोखिम मूल्यांकन पैमाना

नीचे दिए गए मैट्रिक्स के अनुसार, एक जोखिम मूल्यांकन प्रदर्शित किया जाता है (चित्र। 4.3)

चावल। 4.3. जोखिम मूल्यांकन मैट्रिक्स

अध्ययन का तीसरा चरण पर्याप्त प्रति-उपायों का पता लगाना है। संक्षेप में, यह एक सुरक्षा प्रणाली विकल्प की खोज है जो ग्राहक की आवश्यकताओं को सर्वोत्तम रूप से पूरा करता है।

इस स्तर पर, CRAMM प्रति-उपायों के लिए कई विकल्प तैयार करता है जो पहचाने गए जोखिमों और उनके स्तरों के लिए पर्याप्त हैं। प्रति-उपायों को तीन श्रेणियों में बांटा जा सकता है: लगभग 300 सामान्य सिफारिशें; 1,000 से अधिक विशिष्ट सिफारिशें; और किसी स्थिति में सुरक्षा को कैसे व्यवस्थित किया जा सकता है, इसके लगभग 900 उदाहरण।

इस प्रकार, CRAMM एक गणना पद्धति का एक उदाहरण है जिसमें प्रारंभिक अनुमान गुणात्मक स्तर पर दिए जाते हैं, और फिर एक मात्रात्मक मूल्यांकन (अंकों में) के लिए एक संक्रमण किया जाता है।

एफआरएपी तकनीक

पेल्टियर एंड एसोसिएट्स (इंटरनेट साइट) द्वारा प्रस्तुत "सुविधायुक्त जोखिम विश्लेषण प्रक्रिया (एफआरएपी)" पद्धति http://www.peltierassociates.com/) थॉमस आर. पेल्टियर द्वारा विकसित किया गया था और

में प्रकाशित (इस पुस्तक के अंश ऑनलाइन उपलब्ध हैं, नीचे विवरण उन्हीं पर आधारित है)। कार्यप्रणाली में, सूचना प्रणाली की सूचना सुरक्षा के प्रावधान को जोखिम प्रबंधन प्रक्रिया के भाग के रूप में माना जाना प्रस्तावित है। सूचना सुरक्षा के क्षेत्र में जोखिम प्रबंधन एक ऐसी प्रक्रिया है जो कंपनियों को सुरक्षा उपकरणों पर पैसा खर्च करने और प्रयास और परिणामी प्रभाव के बीच संतुलन खोजने की अनुमति देती है।

जोखिम प्रबंधन को जोखिम मूल्यांकन के साथ शुरू करना चाहिए: उचित रूप से प्रलेखित मूल्यांकन परिणाम सिस्टम की सुरक्षा में सुधार के क्षेत्र में निर्णय लेने का आधार बनेंगे।

मूल्यांकन पूरा होने के बाद, एक लागत/लाभ विश्लेषण किया जाता है, जो आपको उन उपायों को निर्धारित करने की अनुमति देता है जो जोखिम को स्वीकार्य स्तर तक कम करने के लिए आवश्यक हैं।

जोखिम मूल्यांकन में मुख्य चरण नीचे दिए गए हैं। यह सूची बड़े पैमाने पर अन्य तरीकों से एक समान सूची को दोहराती है, लेकिन एफआरएपी सिस्टम और इसकी कमजोरियों के बारे में डेटा प्राप्त करने के लिए और अधिक विस्तार से बताता है।

1. नेटवर्क के स्वचालित विश्लेषण (स्कैनिंग) के लिए उपकरणों का उपयोग करके, सिस्टम के लिए प्रलेखन का अध्ययन करते हुए, प्रश्नावली का उपयोग करके संरक्षित संपत्ति की परिभाषा की जाती है।

2. खतरे की पहचान। खतरों की सूची संकलित करते समय, विभिन्न दृष्टिकोणों का उपयोग किया जा सकता है:

विशेषज्ञों द्वारा अग्रिम रूप से तैयार किए गए खतरों (चेकलिस्ट) की सूची, जिसमें से किसी दिए गए सिस्टम के लिए प्रासंगिक लोगों का चयन किया जाता है;

इस आईएस में और इसी तरह की घटनाओं के आंकड़ों का विश्लेषण, उनकी घटना की आवृत्ति का अनुमान लगाया जाता है; कई खतरों के लिए, उदाहरण के लिए, आग का खतरा, ऐसे आंकड़े संबंधित सरकारी संगठनों से प्राप्त किए जा सकते हैं;

कंपनी के कर्मचारियों द्वारा आयोजित "विचार-मंथन"।

3. जब खतरों की सूची पूरी हो जाती है, तो उनमें से प्रत्येक को घटना की संभावना सौंपी जाती है। उसके बाद इस खतरे से होने वाले नुकसान का अनुमान लगाया जाता है। प्राप्त मूल्यों के आधार पर, खतरे के स्तर का अनुमान लगाया जाता है।

विश्लेषण के दौरान, एक नियम के रूप में, यह स्वीकार किया जाता है कि प्रारंभिक चरण में सिस्टम में सुरक्षा के साधन और तंत्र की कमी होती है। इस प्रकार, एक असुरक्षित आईएस के लिए जोखिम के स्तर का आकलन किया जाता है, जो बाद में हमें सूचना सुरक्षा उपकरण (आईपीएस) की शुरूआत के प्रभाव को दिखाने की अनुमति देता है।

निम्नलिखित पैमानों पर इससे होने वाले खतरे और क्षति की संभावना के लिए मूल्यांकन किया जाता है।

संभावना:

उच्च (उच्च संभावना) यह बहुत संभावना है कि खतरा अगले वर्ष के भीतर हो जाएगा;

मध्यम (मध्यम संभावना) खतरा अगले वर्ष के भीतर अमल में आने की संभावना है; कम (कम संभावना) खतरा अगले वर्ष के भीतर होने की संभावना नहीं है।

क्षति (प्रभाव) किसी संपत्ति को हुए नुकसान या क्षति की मात्रा का एक उपाय है:

उच्च (उच्च प्रभाव): महत्वपूर्ण व्यावसायिक इकाइयों का बंद होना जिसके परिणामस्वरूप महत्वपूर्ण व्यावसायिक क्षति, छवि की हानि या महत्वपूर्ण लाभ का नुकसान होता है;

मध्यम प्रभाव: महत्वपूर्ण प्रक्रियाओं या प्रणालियों का अल्पकालिक रुकावट जिसके परिणामस्वरूप एक व्यावसायिक इकाई में सीमित वित्तीय हानि होती है;

कम (कम प्रभाव): काम में एक विराम जिससे वास्तविक वित्तीय नुकसान नहीं होता है।

मूल्यांकन अंजीर में दिखाए गए जोखिम मैट्रिक्स द्वारा दिए गए नियम के अनुसार निर्धारित किया जाता है। 4.4. परिणामी जोखिम मूल्यांकन की व्याख्या इस प्रकार की जा सकती है:

स्तर ए जोखिम से संबंधित कार्रवाइयां (उदाहरण के लिए, जीआईएस का कार्यान्वयन) तुरंत और बिना असफलता के किया जाना चाहिए;

स्तर बी जोखिम से संबंधित कार्रवाई की जानी चाहिए;

स्थिति की सी स्तर की निगरानी की आवश्यकता है (लेकिन खतरे का मुकाबला करने के लिए प्रत्यक्ष उपाय करना आवश्यक नहीं हो सकता है);

स्तर डी इस समय किसी कार्रवाई की आवश्यकता नहीं है।

चावल। 4.4. एफआरएपी जोखिम मैट्रिक्स

4. एक बार जब खतरों की पहचान हो जाती है और जोखिम का आकलन कर लिया जाता है, तो जोखिम को खत्म करने या इसे स्वीकार्य स्तर तक कम करने के लिए प्रतिवादों की पहचान की जानी चाहिए। उसी समय, विधायी प्रतिबंधों को ध्यान में रखा जाना चाहिए जो इसे असंभव बनाते हैं या, इसके विपरीत, अनिवार्य, सुरक्षा के कुछ साधनों और तंत्रों का उपयोग। अपेक्षित प्रभाव को निर्धारित करने के लिए, उसी जोखिम का आकलन करना संभव है, लेकिन प्रस्तावित जीआईएस के कार्यान्वयन के अधीन। यदि जोखिम पर्याप्त रूप से कम नहीं होता है, तो दूसरे IPS को लागू करना आवश्यक हो सकता है। सुरक्षा के साधनों की परिभाषा के साथ, यह निर्धारित करना आवश्यक है कि इसके अधिग्रहण और कार्यान्वयन में क्या लागत आएगी (लागत प्रत्यक्ष और अप्रत्यक्ष दोनों हो सकती है, नीचे देखें)। इसके अलावा, यह मूल्यांकन करना आवश्यक है कि क्या यह उपकरण स्वयं सुरक्षित है, क्या यह सिस्टम में नई कमजोरियां पैदा करता है।

सुरक्षा के किफ़ायती साधनों का उपयोग करने के लिए, लागत-लाभ विश्लेषण करना आवश्यक है। उसी समय, न केवल समाधान प्राप्त करने की लागत का मूल्यांकन करना आवश्यक है, बल्कि इसके संचालन को बनाए रखने की लागत भी है। लागत में शामिल हो सकते हैं:

अतिरिक्त सॉफ्टवेयर और हार्डवेयर सहित परियोजना कार्यान्वयन की लागत;

अपने मुख्य कार्यों को करने में प्रणाली की दक्षता में कमी; सुविधा को बनाए रखने के लिए अतिरिक्त नीतियों और प्रक्रियाओं का कार्यान्वयन; अतिरिक्त कर्मचारियों को काम पर रखने या मौजूदा लोगों को फिर से प्रशिक्षित करने की लागत।

5. दस्तावेज़ीकरण। जब एक जोखिम मूल्यांकन पूरा हो जाता है, तो इसके परिणामों को एक मानकीकृत प्रारूप में विस्तार से प्रलेखित किया जाना चाहिए। परिणामी रिपोर्ट का उपयोग नीतियों, प्रक्रियाओं, सुरक्षा बजटों आदि को परिभाषित करने के लिए किया जा सकता है।

ऑक्टेव तकनीक

ऑक्टेव (ऑपरेशनली क्रिटिकल थ्रेट, एसेट और वल्नरेबिलिटी इवैल्यूएशन)

कार्नेगी मेलॉन यूनिवर्सिटी (कार्नेगी मेलन यूनिवर्सिटी) में सॉफ्टवेयर इंजीनियरिंग इंस्टीट्यूट (एसईआई) द्वारा विकसित संगठन में जोखिम। कार्यप्रणाली का पूरा विवरण इंटरनेट पर http://www.cert.org/octave पर उपलब्ध है। वह कई वैज्ञानिक और वैज्ञानिक और तकनीकी लेखों के लिए भी समर्पित हैं।

इस तकनीक की ख़ासियत यह है कि पूरी विश्लेषण प्रक्रिया संगठन के कर्मचारियों द्वारा बाहरी सलाहकारों की भागीदारी के बिना की जाती है। ऐसा करने के लिए, एक मिश्रित समूह बनाया जाता है, जिसमें तकनीकी विशेषज्ञ और विभिन्न स्तरों के प्रबंधक दोनों शामिल हैं, जो संभावित सुरक्षा घटनाओं के व्यवसाय के परिणामों और प्रतिवादों के विकास के परिणामों का व्यापक मूल्यांकन करने की अनुमति देता है।

ऑक्टेव में विश्लेषण के तीन चरण शामिल हैं:

1. संपत्ति से जुड़े खतरे की रूपरेखा विकसित करना;

2. बुनियादी ढांचे की कमजोरियों की पहचान;

3. सुरक्षा रणनीतियों और योजनाओं का विकास।

खतरे की प्रोफ़ाइल में संपत्ति (संपत्ति), संपत्ति तक पहुंच का प्रकार (पहुंच), खतरे का स्रोत (अभिनेता), उल्लंघन का प्रकार या मकसद (मकसद), परिणाम (परिणाम) और लिंक के संकेत शामिल हैं। सार्वजनिक निर्देशिकाओं में खतरे का विवरण। स्रोत के प्रकार से, ऑक्टेव में खतरों को विभाजित किया गया है:

1. डेटा नेटवर्क के माध्यम से कार्य करने वाले मानव घुसपैठिए से उत्पन्न होने वाले खतरे;

2. भौतिक पहुंच का उपयोग करने वाले मानव अपराधी द्वारा उत्पन्न खतरे;

3. सिस्टम विफलताओं से संबंधित खतरे;

4. अन्य।

इसका परिणाम सूचना संसाधन का प्रकटीकरण (प्रकटीकरण), परिवर्तन (संशोधन), हानि या विनाश (हानि/विनाश), या वियोग हो सकता है। सेवा की मनाई

ऑक्टेव पद्धति एक प्रोफ़ाइल का वर्णन करते समय "भिन्न पेड़" का उपयोग करने का सुझाव देती है; कक्षा 1 के खतरों के लिए ऐसे पेड़ का एक उदाहरण अंजीर में दिखाया गया है। 4.5. खतरे की प्रोफ़ाइल बनाते समय, तकनीकी विवरणों की एक बहुतायत से बचने की सिफारिश की जाती है - यह अध्ययन के दूसरे चरण का कार्य है। पहले चरण का मुख्य कार्य खतरे और संसाधन के संयोजन का मानकीकृत तरीके से वर्णन करना है।

मान लीजिए कि उद्यम के पास मानव संसाधन विभाग (एचआर डेटाबेस) का सूचना संसाधन (परिसंपत्ति) डेटाबेस (डीबी) है। उद्यम के एक कर्मचारी द्वारा सूचना की चोरी के खतरे से संबंधित प्रोफ़ाइल तालिका 4.3 में प्रस्तुत की गई है।

तालिका 4.3। एक खतरे प्रोफ़ाइल का एक उदाहरण।

संसाधन |

एचआर डेटाबेस |

पहुंच प्रकार |

डेटा नेटवर्क के माध्यम से |

खतरा स्रोत (अभिनेता) |

आंतरिक (अंदर) |

उल्लंघन का प्रकार (उद्देश्य) |

जानबूझकर (जानबूझकर) |

भेद्यता |

|

परिणाम |

प्रकटीकरण |

छवि बढ़ाएँचावल। 4.5. प्रोफाइल विवरण में प्रयुक्त भिन्न वृक्ष

कार्यप्रणाली के अनुसार प्रणाली के अध्ययन का दूसरा चरण बुनियादी ढांचे की कमजोरियों की पहचान है। इस चरण के दौरान, पहले से चयनित संपत्ति के अस्तित्व का समर्थन करने वाले बुनियादी ढांचे का निर्धारण किया जाता है (उदाहरण के लिए, यदि यह कार्मिक विभाग का एक डेटाबेस है, तो इसके साथ काम करने के लिए हमें एक सर्वर की आवश्यकता होती है जिस पर डेटाबेस स्थित है, एक कार्य केंद्र कार्मिक विभाग का एक कर्मचारी, आदि) और पर्यावरण, जो इसे एक्सेस करने की अनुमति दे सकता है (उदाहरण के लिए, स्थानीय नेटवर्क का संबंधित खंड)। निम्नलिखित वर्गों के घटकों पर विचार किया जाता है: सर्वर; नेटवर्क उपकरण; जीआईएस; पर्सनल कंप्यूटर; "होम" उपयोगकर्ताओं के होम पर्सनल कंप्यूटर जो दूर से काम कर रहे हैं लेकिन संगठन के नेटवर्क तक पहुंच रखते हैं; मोबाइल कंप्यूटर; स्टोरेज सिस्टम; वायरलेस डिवाइस; अन्य।

प्रत्येक नेटवर्क खंड के लिए विश्लेषण टीम नोट करती है कि इसमें कौन से घटक कमजोरियों के लिए जाँचे गए हैं। कमजोरियों की जाँच ऑपरेटिंग सिस्टम-स्तरीय सुरक्षा स्कैनर, नेटवर्क सुरक्षा स्कैनर, विशेष स्कैनर (विशिष्ट वेब सर्वर, DBMS, आदि के लिए), भेद्यता जाँच सूची और परीक्षण स्क्रिप्ट का उपयोग करके की जाती है।

प्रत्येक घटक के लिए परिभाषित किया गया है:

कमजोरियों की एक सूची जिसे तुरंत ठीक किया जाना चाहिए (उच्च गंभीरता कमजोरियां);

कमजोरियों की एक सूची जिन्हें निकट भविष्य में ठीक करने की आवश्यकता है (मध्यम गंभीरता कमजोरियां);

कमजोरियों की सूची जिन्हें तत्काल कार्रवाई की आवश्यकता नहीं है (कम गंभीरता कमजोरियां)।

चरण के परिणामों के आधार पर, एक रिपोर्ट तैयार की जाती है, जो इंगित करती है कि क्या कमजोरियों की खोज की गई थी, पहले से आवंटित संपत्तियों पर उनका क्या प्रभाव पड़ सकता है, कमजोरियों को खत्म करने के लिए क्या उपाय किए जाने चाहिए।

एक सुरक्षा रणनीति और योजना विकसित करना सिस्टम अनुसंधान का तीसरा चरण है। यह पिछले दो चरणों की रिपोर्ट के आधार पर जोखिम मूल्यांकन के साथ शुरू होता है। ऑक्टेव में, जोखिम मूल्यांकन, संभाव्यता मूल्यांकन के बिना, केवल अपेक्षित क्षति का अनुमान देता है। स्केल: उच्च (उच्च), मध्यम (मध्य), निम्न (निम्न)। अनुमानित वित्तीय क्षति, कंपनी की प्रतिष्ठा को नुकसान, जीवन और

ग्राहकों और कर्मचारियों का स्वास्थ्य, क्षति जिसके परिणामस्वरूप किसी घटना के परिणामस्वरूप मुकदमा चलाया जा सकता है। पैमाने के प्रत्येक ग्रेडेशन के अनुरूप मूल्यों का वर्णन किया गया है (उदाहरण के लिए, एक छोटे उद्यम के लिए, $10,000 की वित्तीय क्षति अधिक है, एक बड़े के लिए, यह औसत है)।

मध्यम अवधि के लिए;

निकट भविष्य के लिए टू-डू सूची।

खतरों का मुकाबला करने के उपायों को निर्धारित करने के लिए, कार्यप्रणाली उपकरणों की सूची प्रदान करती है।

मैं एक बार फिर इस बात पर जोर देना चाहूंगा कि अन्य तरीकों के विपरीत, ऑक्टेव में आईएस सुरक्षा अनुसंधान के लिए तीसरे पक्ष के विशेषज्ञ शामिल नहीं हैं, और सभी ऑक्टेव दस्तावेज सार्वजनिक रूप से उपलब्ध हैं और नि: शुल्क हैं, जो सख्ती से सीमित उद्यमों के लिए विधि को विशेष रूप से आकर्षक बनाता है। सूचना सुरक्षा सुनिश्चित करने के उद्देश्य से आवंटित बजट।

रिस्कवॉच पद्धति

रिस्कवॉच ने अपनी जोखिम विश्लेषण पद्धति और सॉफ्टवेयर टूल का एक परिवार विकसित किया है जिसमें इसे कुछ हद तक लागू किया जाता है।

रिस्कवॉच परिवार में विभिन्न प्रकार के सुरक्षा ऑडिट करने के लिए सॉफ़्टवेयर उत्पाद शामिल हैं:

आईपी भौतिक सुरक्षा विश्लेषण के लिए भौतिक सुरक्षा के लिए रिस्कवॉच;

सूचना जोखिमों के लिए सूचना प्रणाली के लिए रिस्कवॉच;

यूएस हेल्थकेयर इंश्योरेंस पोर्टेबिलिटी एंड एकाउंटेबिलिटी एक्ट (HIPAA) मानक के अनुपालन का आकलन करने के लिए हेल्थकेयर उद्योग के लिए HIPAAWATCH, जो मुख्य रूप से संयुक्त राज्य में संचालित चिकित्सा संस्थानों के लिए प्रासंगिक है;

अंतर्राष्ट्रीय मानक आईएसओ 17799 की आवश्यकताओं के साथ आईपी अनुपालन का आकलन करने के लिए आईएसओ 17799 के लिए रिस्कवॉच RW17799।

रिस्कवॉच पद्धति जोखिमों के आकलन और प्रबंधन के मानदंड के रूप में अपेक्षित वार्षिक हानि (वार्षिक हानि प्रत्याशा, एएलई) और निवेश पर वापसी (आरओआई) का उपयोग करती है। रिस्कवॉच सुरक्षा खतरों से होने वाले नुकसान के अनुपात को सुरक्षा प्रणाली बनाने की लागतों के सटीक रूप से मापने पर केंद्रित है। रिस्कवॉच उत्पाद के केंद्र में एक जोखिम विश्लेषण पद्धति है जिसमें चार चरण होते हैं।

पहला चरण शोध के विषय की परिभाषा है। यह संगठन के प्रकार, अध्ययन के तहत प्रणाली की संरचना (सामान्य शब्दों में), बुनियादी सुरक्षा आवश्यकताओं जैसे मापदंडों का वर्णन करता है। विश्लेषक के काम को सुविधाजनक बनाने के लिए, संगठन के प्रकार ("वाणिज्यिक सूचना प्रणाली", "सरकार / सैन्य सूचना प्रणाली", आदि) के अनुरूप टेम्प्लेट में, संरक्षित संसाधनों, नुकसान, खतरों, कमजोरियों और की श्रेणियों की सूची है। संरक्षण के उपाय। इनमें से आपको उन्हें चुनना होगा जो वास्तव में संगठन में मौजूद हैं (चित्र 4.6)।

जानकारी प्रकटीकरण;

प्रत्यक्ष नुकसान (उदाहरण के लिए, आग से उपकरण के विनाश से) जीवन और स्वास्थ्य (कार्मिकों, ग्राहकों, आदि का);

डेटा परिवर्तन;

अप्रत्यक्ष नुकसान (उदाहरण के लिए, बहाली की लागत); प्रतिष्ठा।

दूसरा चरण सिस्टम की विशिष्ट विशेषताओं का वर्णन करने वाले डेटा का इनपुट है। डेटा को मैन्युअल रूप से दर्ज किया जा सकता है या कंप्यूटर नेटवर्क भेद्यता अनुसंधान उपकरण द्वारा उत्पन्न रिपोर्ट से आयात किया जा सकता है। इस स्तर पर, विशेष रूप से, संसाधनों, हानियों और घटनाओं के वर्गों का विस्तार से वर्णन किया गया है। हानि श्रेणी और संसाधन श्रेणी का मिलान करके घटना वर्ग प्राप्त किए जाते हैं।

संभावित कमजोरियों की पहचान करने के लिए, एक प्रश्नावली का उपयोग किया जाता है, जिसके डेटाबेस में 600 से अधिक प्रश्न होते हैं। प्रश्न संसाधन श्रेणियों से संबंधित हैं।

यह पहचाने गए खतरों में से प्रत्येक की घटना की आवृत्ति, भेद्यता की डिग्री और मूल्य भी निर्धारित करता है

साधन। यदि सिस्टम में चयनित खतरे वर्ग के लिए औसत वार्षिक घटना अनुमान (LAFE और SAFE) हैं, तो उनका उपयोग किया जाता है। यह सब भविष्य में सुरक्षात्मक उपकरणों की शुरूआत के प्रभाव की गणना के लिए उपयोग किया जाता है।

छवि बढ़ाएँ चावल। 4.6. संरक्षित संसाधनों की श्रेणियों का निर्धारण

तीसरा चरण मात्रात्मक जोखिम मूल्यांकन है। इस स्तर पर, एक जोखिम प्रोफ़ाइल की गणना की जाती है और सुरक्षा उपायों का चयन किया जाता है। सबसे पहले, अध्ययन के पिछले चरणों में पहचाने गए संसाधनों, हानियों, खतरों और कमजोरियों के बीच संबंध स्थापित किए जाते हैं। वास्तव में, प्रति वर्ष नुकसान की गणितीय अपेक्षा का उपयोग करके जोखिम का अनुमान लगाया जाता है। उदाहरण के लिए, यदि किसी सर्वर की लागत $150,000 है, और एक वर्ष के भीतर आग से नष्ट हो जाने की संभावना 0.01 है, तो संभावित नुकसान $1,500 है।

गणना सूत्र (एम = पी * वी, जहां एम गणितीय अपेक्षा है, पी खतरे की संभावना है, वी संसाधन की लागत है) इस तथ्य के कारण कुछ बदलाव आया है कि रिस्कवॉच एनआईएसटी-परिभाषित अनुमानों का उपयोग करता है जिसे एलएएफई कहा जाता है और सुरक्षित। एलएएफई (स्थानीय वार्षिक आवृत्ति अनुमान) दर्शाता है कि किसी दिए गए स्थान (उदाहरण के लिए, किसी शहर में) में औसतन कितनी बार, किसी दिए गए खतरे का एहसास होता है। SAFE (स्टैंडर्ड एनुअल फ़्रीक्वेंसी एस्टीमेट) दिखाता है कि साल में औसतन कितनी बार, इस "दुनिया के हिस्से" (उदाहरण के लिए, उत्तरी अमेरिका में) में किसी दिए गए खतरे का एहसास होता है। एक सुधार कारक भी पेश किया जाता है, जिससे यह ध्यान रखना संभव हो जाता है कि खतरे के परिणामस्वरूप संरक्षित संसाधन पूरी तरह से नष्ट नहीं हो सकता है, लेकिन केवल आंशिक रूप से।

सूत्र (4.1) और (4.2) एएलई संकेतक की गणना के लिए विकल्प दिखाते हैं:

एसेट वैल्यू विचाराधीन संपत्ति का मूल्य है (डेटा, सॉफ्टवेयर, हार्डवेयर, आदि) एक्सपोजर फैक्टर दर्शाता है कि मूल्य का कितना प्रतिशत (प्रतिशत में)

संपत्ति जोखिम में है;

एक अवांछनीय घटना की घटना की आवृत्ति आवृत्ति;

एएलई एक खतरे की प्राप्ति से एक विशिष्ट संपत्ति के लिए अपेक्षित वार्षिक नुकसान का अनुमान है।

जब सभी परिसंपत्तियों और एक्सपोजर की पहचान की जाती है और उन्हें एक साथ लाया जाता है, तो सभी निजी मूल्यों के योग के रूप में समग्र आईपी जोखिम का मूल्यांकन करना संभव हो जाता है।

आप संकेतक "घटना की अपेक्षित वार्षिक आवृत्ति" (घटना की वार्षिक दर एआरओ) और "अपेक्षित एकल हानि" (एकल हानि प्रत्याशा एसएलई) दर्ज कर सकते हैं, जिसकी गणना परिसंपत्ति की मूल लागत और इसके अवशिष्ट के बीच के अंतर के रूप में की जा सकती है। घटना के बाद मूल्य (हालांकि मूल्यांकन की यह विधि सभी मामलों में लागू नहीं होती है, उदाहरण के लिए, यह सूचना की गोपनीयता के उल्लंघन से जुड़े जोखिमों का आकलन करने के लिए उपयुक्त नहीं है)। फिर, खतरा-संसाधन के एकल संयोजन के लिए, सूत्र (4.2) लागू होता है

इसके अतिरिक्त, "क्या होगा अगर:" परिदृश्यों पर विचार किया जाता है, जो सुरक्षा उपायों के कार्यान्वयन के अधीन समान स्थितियों का वर्णन करने की अनुमति देते हैं। सुरक्षात्मक उपायों के कार्यान्वयन के साथ और बिना अपेक्षित नुकसान की तुलना करके, ऐसे उपायों के प्रभाव का अनुमान लगाया जा सकता है।

रिस्कवॉच में LAFE और SAFE रेटिंग वाले डेटाबेस के साथ-साथ विभिन्न प्रकार की सुरक्षा का सामान्यीकृत विवरण शामिल है।

सुरक्षा उपायों की शुरूआत के प्रभाव को आरओआई (निवेश पर वापसी) संकेतक का उपयोग करके निर्धारित किया जाता है, जो एक निश्चित अवधि में किए गए निवेश पर प्रतिफल को दर्शाता है। इसकी गणना सूत्र के अनुसार की जाती है:

जे सुरक्षा उपायों को लागू करने और बनाए रखने की लागत जे लागत;

लाभ मैं लाभों का आकलन (अर्थात हानियों में अपेक्षित कमी) जो इस सुरक्षा के कार्यान्वयन से लाता है;

एनपीवी (शुद्ध वर्तमान मूल्य) शुद्ध वर्तमान मूल्य।

चौथा चरण रिपोर्ट जनरेशन है। रिपोर्ट प्रकार: सारांश।

चरण 1 और 2 में वर्णित तत्वों की पूर्ण और संक्षिप्त रिपोर्ट।

संरक्षित संसाधनों की लागत और खतरों के कार्यान्वयन से अपेक्षित नुकसान पर रिपोर्ट। खतरों और प्रतिवादों पर रिपोर्ट।

आरओआई पर रिपोर्ट (चित्र 4.7 में टुकड़ा)। सुरक्षा लेखा परीक्षा के परिणामों पर रिपोर्ट।

http://www.intuit.ru/studies/courses/531/387/print_lecture/8996 |

CRAMM, रिस्कवॉच और GRIF

व्यापार के लिए सूचना सुरक्षा सुनिश्चित करने के कार्य की प्रासंगिकता

आज, आधुनिक बड़े व्यवसायों की सूचना सुरक्षा सुनिश्चित करने में निवेश करने की आवश्यकता के बारे में कोई संदेह नहीं है। आधुनिक व्यवसाय का मुख्य मुद्दा यह है कि इस क्षेत्र में निवेश की अधिकतम दक्षता सुनिश्चित करने के लिए सूचना सुरक्षा में निवेश के पर्याप्त स्तर का आकलन कैसे किया जाए। इस मुद्दे को हल करने के लिए, केवल एक ही तरीका है - जोखिम विश्लेषण प्रणालियों का उपयोग जो आपको सिस्टम में मौजूद जोखिमों का आकलन करने और सबसे प्रभावी सुरक्षा विकल्प चुनने की अनुमति देता है (सिस्टम में मौजूद जोखिमों के अनुपात से सूचना सुरक्षा)।

व्यावसायिक सुरक्षा सुनिश्चित करने के कार्य की प्रासंगिकता के तथ्य की पुष्टि करने के लिए, हम 2003 की एफबीआई रिपोर्ट का उपयोग करेंगे। डेटा 530 अमेरिकी कंपनियों (मध्यम और बड़े व्यवसायों) के एक सर्वेक्षण के आधार पर एकत्र किया गया था।

आईटी सुरक्षा घटनाओं के आँकड़े अथक हैं। 2003 में एफबीआई के अनुसार, सर्वेक्षण में शामिल 56% कंपनियों पर हमला किया गया था:

विभिन्न प्रकार के सूचना प्रभावों से होने वाली हानियों को निम्नलिखित ग्राफ में दिखाया गया है:

कंपनी की सूचना सुरक्षा में निवेश करने की आवश्यकता का औचित्य

आंकड़ों के अनुसार, किसी कंपनी में सूचना सुरक्षा उपाय करने में सबसे बड़ी बाधा दो कारण हैं:

- बजट की कमी;

- प्रबंधन से समर्थन की कमी।

समस्या की गंभीरता के प्रबंधन द्वारा समझ की कमी और सूचना सुरक्षा में निवेश करना क्यों आवश्यक है, इसका औचित्य साबित करने के लिए आईटी प्रबंधक के लिए कठिनाई दोनों कारणों से उत्पन्न होती है। अक्सर, कई लोग सोचते हैं कि मुख्य समस्या यह है कि आईटी प्रबंधक और अधिकारी अलग-अलग भाषाएं बोलते हैं - तकनीकी और वित्तीय, लेकिन अक्सर आईटी पेशेवरों के लिए खुद यह आकलन करना मुश्किल होता है कि किस पर पैसा खर्च करना है और अधिक सुनिश्चित करने के लिए कितना खर्च करना है। सुरक्षा। कंपनी सिस्टम यह सुनिश्चित करने के लिए कि ये लागतें बर्बाद या अत्यधिक नहीं हैं।

यदि एक आईटी प्रबंधक स्पष्ट रूप से समझता है कि खतरों को लागू करने पर कंपनी कितना पैसा खो सकती है, सिस्टम में कौन से स्थान सबसे कमजोर हैं, अतिरिक्त पैसे खर्च किए बिना सुरक्षा के स्तर को बढ़ाने के लिए कौन से उपाय किए जा सकते हैं, और यह सब प्रलेखित है, फिर समस्या का समाधान यह है कि नेतृत्व को ध्यान देने के लिए राजी किया जाए और सूचना सुरक्षा को और अधिक यथार्थवादी बनाने के लिए धन आवंटित किया जाए।

इस समस्या को हल करने के लिए, सूचना जोखिमों के विश्लेषण और नियंत्रण के लिए सॉफ्टवेयर सिस्टम विकसित किए गए: ब्रिटिश CRAMM (इनसाइट कंसल्टिंग कंपनी), अमेरिकन रिस्कवॉच (कंपनी) और रूसी GRIF (कंपनी)। आइए आगे इन तरीकों और उनके आधार पर निर्मित सॉफ्टवेयर सिस्टम पर विचार करें।

क्रैम

विधि (यूके सरकार जोखिम विश्लेषण और प्रबंधन विधि) ब्रिटिश सरकार के निर्देशों पर यूके सुरक्षा सेवा (यूके सुरक्षा सेवा) द्वारा विकसित की गई थी और इसे राज्य मानक के रूप में अपनाया गया था। इसका उपयोग 1985 से यूके में सरकारी और वाणिज्यिक संगठनों द्वारा किया जा रहा है। आज तक, CRAMM ने पूरी दुनिया में लोकप्रियता हासिल की है। इनसाइट कंसल्टिंग लिमिटेड उसी नाम के एक सॉफ्टवेयर उत्पाद का विकास और रखरखाव करता है जो CRAMM पद्धति को लागू करता है।

CRAMM पद्धति को हमारे द्वारा अधिक विस्तृत विचार के लिए चुना गया था और यह आकस्मिक नहीं है। वर्तमान में, CRAMM एक काफी शक्तिशाली और बहुमुखी उपकरण है जो जोखिम विश्लेषण के अलावा, कई अन्य ऑडिट कार्यों को हल करने की अनुमति देता है, जिनमें शामिल हैं:

- एक आईपी सर्वेक्षण करना और इसके कार्यान्वयन के सभी चरणों में साथ में दस्तावेज जारी करना;

- ब्रिटिश सरकार की आवश्यकताओं के साथ-साथ मानक BS 7799:1995 - सूचना सुरक्षा प्रबंधन BS7799 के लिए अभ्यास संहिता के अनुसार एक ऑडिट आयोजित करना;

- एक सुरक्षा नीति और एक व्यवसाय निरंतरता योजना विकसित करना।

CRAMM के केंद्र में, जो विश्लेषण के मात्रात्मक और गुणात्मक तरीकों को जोड़ती है, जोखिम मूल्यांकन के लिए एक एकीकृत दृष्टिकोण है। विधि सार्वभौमिक है और दोनों बड़े और छोटे संगठनों, दोनों सरकारी और वाणिज्यिक क्षेत्रों के लिए उपयुक्त है। विभिन्न प्रकार के संगठनों के उद्देश्य से CRAMM सॉफ़्टवेयर के संस्करण उनके ज्ञान के आधार (प्रोफाइल) में एक दूसरे से भिन्न होते हैं। वाणिज्यिक संगठनों के लिए एक व्यावसायिक प्रोफ़ाइल (वाणिज्यिक प्रोफ़ाइल) होती है, सरकारी संगठनों के लिए - एक सरकारी प्रोफ़ाइल (सरकारी प्रोफ़ाइल)। प्रोफ़ाइल का सरकारी संस्करण आपको अमेरिकी ITSEC ("ऑरेंज बुक") मानक की आवश्यकताओं के अनुपालन के लिए ऑडिट करने की भी अनुमति देता है।

CRAMM पद्धति का उचित उपयोग आपको बहुत अच्छे परिणाम प्राप्त करने की अनुमति देता है, जिनमें से सबसे महत्वपूर्ण, शायद, सूचना सुरक्षा और व्यावसायिक निरंतरता के लिए संगठन की लागतों के आर्थिक औचित्य की संभावना है। आर्थिक रूप से मजबूत जोखिम प्रबंधन रणनीति, अंत में, अनावश्यक खर्चों से बचकर पैसे बचाने की अनुमति देती है।

CRAMM में पूरी प्रक्रिया को लगातार तीन चरणों में विभाजित करना शामिल है। पहले चरण का कार्य इस प्रश्न का उत्तर देना है: "क्या पारंपरिक सुरक्षा कार्यों को लागू करने वाले बुनियादी स्तर के उपकरणों का उपयोग करके सिस्टम की सुरक्षा करना पर्याप्त है, या अधिक विस्तृत विश्लेषण आवश्यक है?" दूसरे चरण में, जोखिमों की पहचान की जाती है और उनके परिमाण का अनुमान लगाया जाता है। तीसरे चरण में, पर्याप्त प्रति-उपायों को चुनने का प्रश्न तय किया जाता है।

प्रत्येक चरण के लिए CRAMM कार्यप्रणाली प्रारंभिक डेटा के एक सेट, गतिविधियों का एक क्रम, साक्षात्कार प्रश्नावली, चेकलिस्ट और रिपोर्टिंग दस्तावेजों के एक सेट को परिभाषित करती है।

यदि, के परिणामस्वरूप पहला चरण, यह स्थापित किया जाता है कि संसाधनों की महत्वपूर्णता का स्तर बहुत कम है और मौजूदा जोखिम निश्चित रूप से एक निश्चित आधार स्तर से अधिक नहीं होंगे, तो सिस्टम पर सुरक्षा आवश्यकताओं का एक न्यूनतम सेट लगाया जाता है। इस मामले में, दूसरे चरण की अधिकांश गतिविधियां नहीं की जाती हैं, लेकिन तीसरे चरण में एक संक्रमण किया जाता है, जिस पर सुरक्षा आवश्यकताओं के मूल सेट के अनुपालन को सुनिश्चित करने के लिए काउंटरमेशर्स की एक मानक सूची तैयार की जाती है।

पर दूसरे चरणसुरक्षा खतरों और कमजोरियों का विश्लेषण किया जाता है। ऑडिटर संबंधित साक्षात्कार के दौरान संगठन के अधिकृत प्रतिनिधियों से खतरों और कमजोरियों का आकलन करने के लिए प्रारंभिक डेटा प्राप्त करता है। साक्षात्कार के लिए, विशेष प्रश्नावली का उपयोग किया जाता है।

पर तीसरा चरणजोखिम प्रबंधन की समस्या हल हो गई है, जिसमें पर्याप्त प्रतिवाद चुनना शामिल है। सिस्टम में नए सुरक्षा तंत्र शुरू करने और पुराने को संशोधित करने का निर्णय संगठन के प्रबंधन द्वारा संबंधित लागतों, उनकी स्वीकार्यता और व्यवसाय के लिए अंतिम लाभ को ध्यान में रखते हुए किया जाता है। लेखा परीक्षक का कार्य संगठन के प्रबंधन के लिए अनुशंसित प्रतिवादों को सही ठहराना है।

यदि नए प्रत्युपायों को लागू करने और पुराने को संशोधित करने का निर्णय लिया जाता है, तो अंकेक्षक को नए प्रति उपायों को शुरू करने और उनके उपयोग की प्रभावशीलता का मूल्यांकन करने के लिए एक योजना तैयार करने का काम सौंपा जा सकता है। इन समस्याओं का समाधान CRAMM पद्धति के दायरे से बाहर है।

CRAMM पद्धति का उपयोग करके सर्वेक्षण करने की वैचारिक योजना को चित्र में दिखाया गया है:

प्रति सीआरएमएम पद्धति के नुकसाननिम्नलिखित शामिल हो सकते हैं:

- CRAMM पद्धति के उपयोग के लिए ऑडिटर के विशेष प्रशिक्षण और उच्च योग्यता की आवश्यकता होती है।

- सीआरएएम विकास के तहत आईएस की तुलना में पहले से मौजूद आईएस के संचालन के लिए ऑडिटिंग के लिए अधिक उपयुक्त है।

- CRAMM ऑडिटिंग एक समय लेने वाली प्रक्रिया है और इसमें ऑडिटर द्वारा महीनों तक लगातार काम करने की आवश्यकता हो सकती है।

- CRAMM सॉफ्टवेयर टूल बड़ी मात्रा में कागजी दस्तावेज तैयार करता है, जो व्यवहार में हमेशा उपयोगी नहीं होता है।

- CRAMM आपको अपने स्वयं के रिपोर्ट टेम्प्लेट बनाने या मौजूदा टेम्प्लेट को संशोधित करने की अनुमति नहीं देता है।

- CRAMM ज्ञानकोष में परिवर्धन जोड़ने की क्षमता उपयोगकर्ताओं के लिए उपलब्ध नहीं है, जो इस पद्धति को किसी विशेष संगठन की आवश्यकताओं के अनुकूल बनाने में कुछ कठिनाइयों का कारण बनती है।

- CRAMM सॉफ्टवेयर केवल अंग्रेजी में उपलब्ध है।

- उच्च लाइसेंस लागत।

जोखिम घड़ी

सॉफ्टवेयर जोखिम घड़ी, एक अमेरिकी कंपनी द्वारा विकसित, एक शक्तिशाली जोखिम विश्लेषण और प्रबंधन उपकरण है। रिस्कवॉच परिवार में विभिन्न प्रकार के सुरक्षा ऑडिट करने के लिए सॉफ़्टवेयर उत्पाद शामिल हैं। इसमें निम्नलिखित लेखापरीक्षा और जोखिम विश्लेषण उपकरण शामिल हैं:

- भौतिक सुरक्षा के लिए रिस्कवॉच - भौतिक आईपी सुरक्षा विधियों के लिए;

- सूचना प्रणाली के लिए रिस्कवॉच - सूचना जोखिमों के लिए;

- हेल्थकेयर उद्योग के लिए HIPAA-WATCH - HIPAA मानक के अनुपालन का आकलन करने के लिए;

- ISO17799 के लिए रिस्कवॉच RW17799 - ISO17799 मानक की आवश्यकताओं का आकलन करने के लिए।

रिस्कवॉच पद्धति जोखिमों के आकलन और प्रबंधन के मानदंड के रूप में वार्षिक हानि प्रत्याशा (एएलई) और निवेश पर प्रतिफल (आरओआई) का उपयोग करती है। सॉफ्टवेयर उत्पादों के रिस्कवॉच परिवार के बहुत सारे फायदे हैं।

रिस्कवॉच आपको जोखिमों का विश्लेषण करने और उपायों और उपायों का एक सूचित विकल्प बनाने में मदद करता है। कार्यक्रम में प्रयुक्त कार्यप्रणाली में 4 चरण शामिल हैं:

प्रथम चरण- शोध के विषय की परिभाषा। इस स्तर पर, संगठन के सामान्य मापदंडों का वर्णन किया जाता है - संगठन का प्रकार, अध्ययन के तहत प्रणाली की संरचना, सुरक्षा के क्षेत्र में बुनियादी आवश्यकताएं। विवरण को कई उपखंडों में औपचारिक रूप दिया गया है, जिसे अधिक विस्तृत विवरण के लिए चुना जा सकता है या छोड़ दिया जा सकता है।

निम्नलिखित में, प्रत्येक चयनित आइटम का विस्तार से वर्णन किया गया है। विश्लेषक के काम को सुविधाजनक बनाने के लिए, टेम्प्लेट संरक्षित संसाधनों, नुकसान, खतरों, कमजोरियों और सुरक्षा उपायों की श्रेणियों की सूची प्रदान करते हैं। इनमें से आपको उन लोगों को चुनना होगा जो वास्तव में संगठन में मौजूद हैं।

दूसरा चरण- सिस्टम की विशिष्ट विशेषताओं का वर्णन करने वाले डेटा का इनपुट। डेटा को मैन्युअल रूप से दर्ज किया जा सकता है या कंप्यूटर नेटवर्क भेद्यता अनुसंधान उपकरण द्वारा उत्पन्न रिपोर्ट से आयात किया जा सकता है। यह चरण संसाधनों, हानियों और घटना वर्गों का विवरण देता है।

हानि श्रेणी और संसाधन श्रेणी का मिलान करके घटना वर्ग प्राप्त किए जाते हैं। संभावित कमजोरियों की पहचान करने के लिए, एक प्रश्नावली का उपयोग किया जाता है, जिसके डेटाबेस में संसाधन श्रेणियों से संबंधित 600 से अधिक प्रश्न होते हैं। इसे प्रश्नों को सही करने, बहिष्कृत करने या नए जोड़ने की अनुमति है। पहचाने गए खतरों में से प्रत्येक की घटना की आवृत्ति, भेद्यता की डिग्री और संसाधनों का मूल्य निर्धारित किया जाता है। यह सब भविष्य में सुरक्षात्मक उपकरणों के कार्यान्वयन की प्रभावशीलता की गणना के लिए उपयोग किया जाता है।

तीसरा चरण- जोखिम आकलन। सबसे पहले, पिछले चरणों में पहचाने गए संसाधनों, नुकसान, खतरों और कमजोरियों के बीच संबंध स्थापित होते हैं। जोखिमों के लिए, वर्ष के लिए नुकसान की गणितीय अपेक्षा की गणना सूत्र का उपयोग करके की जाती है:

एम = पी * वी, जहां पी वर्ष के दौरान खतरे की घटना की आवृत्ति है, वी उस संसाधन की लागत है जो खतरे में है।

उदाहरण के लिए, यदि किसी सर्वर की लागत $150,000 है, और एक वर्ष के भीतर आग से नष्ट होने की संभावना 0.01 है, तो अपेक्षित नुकसान $1,500 होगा। इसके अतिरिक्त, "क्या होगा अगर ..." परिदृश्यों पर विचार किया जाता है, जो सुरक्षा के साधनों को लागू करने की शर्त के तहत समान स्थितियों का वर्णन करने की अनुमति दें। सुरक्षात्मक उपायों के कार्यान्वयन के साथ और बिना अपेक्षित नुकसान की तुलना करके, ऐसे उपायों के प्रभाव का अनुमान लगाया जा सकता है।

चौथा चरण- रिपोर्ट की पीढ़ी। रिपोर्ट प्रकार: सारांश; चरण 1 और 2 में वर्णित तत्वों की पूर्ण और सारांश रिपोर्ट; संरक्षित संसाधनों की लागत और खतरों के कार्यान्वयन से अपेक्षित नुकसान पर रिपोर्ट; खतरों और प्रतिवादों पर रिपोर्ट; सुरक्षा ऑडिट रिपोर्ट।

रिस्कवॉच के नुकसान के लिएजिम्मेदार ठहराया जा सकता:

- यह विधि उपयुक्त है यदि संगठनात्मक और प्रशासनिक कारकों को ध्यान में रखे बिना सॉफ़्टवेयर और सुरक्षा के हार्डवेयर स्तर पर जोखिम विश्लेषण करना आवश्यक है। परिणामी जोखिम मूल्यांकन (नुकसान की उम्मीद) एक प्रणालीगत दृष्टिकोण से जोखिम की समझ को समाप्त करने से बहुत दूर है - विधि सूचना सुरक्षा के लिए एक एकीकृत दृष्टिकोण को ध्यान में नहीं रखती है।

- रिस्कवॉच सॉफ्टवेयर केवल अंग्रेजी में उपलब्ध है।

- एक लाइसेंस की उच्च लागत - एक छोटी कंपनी के लिए एक कार्यस्थल के लिए $15,000 से और एक कॉर्पोरेट लाइसेंस के लिए $125,000 से।

ग्रिफ़

सूचना जोखिमों का पूर्ण विश्लेषण करने के लिए, सबसे पहले सूचना सुरक्षा के दृष्टिकोण से सूचना प्रणाली का एक संपूर्ण मॉडल बनाना आवश्यक है। इस समस्या को हल करने के लिए, बाजार पर पश्चिमी जोखिम विश्लेषण प्रणालियों के विपरीत, जो बल्कि बोझिल हैं और अक्सर आईटी प्रबंधकों और सिस्टम प्रशासकों द्वारा स्वतंत्र उपयोग की आवश्यकता नहीं होती है, जो कंपनियों की सूचना प्रणाली की सुरक्षा सुनिश्चित करने के लिए जिम्मेदार होते हैं, इसमें एक सरल और सहज ज्ञान युक्त अंतरफलक होता है। प्रयोगकर्ता। हालांकि, बाहरी सादगी के पीछे एक जटिल जोखिम विश्लेषण एल्गोरिथ्म है जो सौ से अधिक मापदंडों को ध्यान में रखता है, जो आउटपुट पर सूचना प्रणाली में मौजूद जोखिमों का सटीक मूल्यांकन करने की अनुमति देता है, जो कि सुविधाओं के विश्लेषण के आधार पर होता है। सूचना प्रणाली का व्यावहारिक कार्यान्वयन।

GRIF प्रणाली का मुख्य उद्देश्य आईटी प्रबंधक को स्वतंत्र रूप से (तृतीय-पक्ष विशेषज्ञों को शामिल किए बिना) सूचना प्रणाली में जोखिम के स्तर का आकलन करने और कंपनी की सुरक्षा सुनिश्चित करने के लिए मौजूदा प्रथाओं की प्रभावशीलता के साथ-साथ एक अवसर प्रदान करने में सक्षम बनाना है। अपनी सूचना सुरक्षा में निवेश करने की आवश्यकता के बारे में कंपनी के प्रबंधन को आश्वस्त करने के लिए (संख्या में)।

पहले चरण मेंकंपनी के लिए मूल्यवान सूचना संसाधनों की पूरी सूची निर्धारित करने के लिए जीआरआईएफ पद्धति का उपयोग आईटी प्रबंधक का साक्षात्कार करने के लिए किया जाता है।

दूसरे चरण में GRIF सिस्टम में कंपनी के लिए मूल्यवान सभी प्रकार की जानकारी दर्ज करने के लिए एक IT प्रबंधक का साक्षात्कार लिया जाता है। मूल्यवान जानकारी के दर्ज किए गए समूहों को उपयोगकर्ता द्वारा पिछले चरण (सर्वर, वर्कस्टेशन, आदि) में निर्दिष्ट सूचना भंडारण वस्तुओं पर रखा जाना चाहिए। अंतिम चरण सभी प्रकार के खतरों के लिए प्रासंगिक संसाधनों पर स्थित मूल्यवान जानकारी के प्रत्येक समूह के लिए क्षति का संकेत है।

तीसरे चरण मेंसभी प्रकार के उपयोगकर्ता समूहों को परिभाषित किया गया है, जो प्रत्येक समूह में उपयोगकर्ताओं की संख्या को दर्शाता है। फिर यह तय किया जाता है कि प्रत्येक उपयोगकर्ता समूह के पास संसाधनों पर जानकारी के किन समूहों तक पहुंच है। अंत में, मूल्यवान जानकारी वाले सभी संसाधनों तक उपयोगकर्ता पहुंच के प्रकार (स्थानीय और/या दूरस्थ) और अधिकार (पढ़ें, लिखें, हटाएं) परिभाषित किए गए हैं।

चौथे चरण मेंसंसाधनों पर मूल्यवान जानकारी की सुरक्षा के साधन निर्धारित करने के लिए एक आईटी प्रबंधक का साक्षात्कार लिया जाता है। इसके अलावा, सिस्टम में उपयोग किए गए सभी सूचना सुरक्षा उपकरणों के अधिग्रहण के लिए एकमुश्त लागत और उनके तकनीकी समर्थन के लिए वार्षिक लागत, साथ ही कंपनी की सूचना सुरक्षा प्रणाली को बनाए रखने के लिए वार्षिक लागत के बारे में जानकारी दर्ज की जाती है।

अंतिम चरण मेंसिस्टम में लागू सुरक्षा नीति के बारे में सवालों के जवाब देना आवश्यक है, जो सिस्टम सुरक्षा के वास्तविक स्तर का आकलन करने और जोखिम मूल्यांकन का विवरण देने की अनुमति देगा।

पहले चरण में नोट किए गए सूचना सुरक्षा उपकरणों की उपस्थिति उनके अपर्याप्त उपयोग और सुरक्षा के संगठन के मुद्दों सहित सूचना सुरक्षा के सभी पहलुओं को ध्यान में रखते हुए एक व्यापक सुरक्षा नीति की अनुपस्थिति के मामले में सिस्टम को सुरक्षित नहीं बनाती है। शारीरिक सुरक्षा, कर्मियों की सुरक्षा, व्यापार निरंतरता और आदि।

इन चरणों में सभी कार्यों को करने के परिणामस्वरूप, एक व्यापक सुरक्षा नीति की आवश्यकताओं की वास्तविक पूर्ति को ध्यान में रखते हुए, सूचना सुरक्षा के संदर्भ में आउटपुट सूचना प्रणाली का एक पूर्ण मॉडल होगा, जो आपको आगे बढ़ने की अनुमति देगा एक व्यापक जोखिम मूल्यांकन प्राप्त करने और एक अंतिम रिपोर्ट तैयार करने के लिए दर्ज किए गए डेटा के कार्यक्रम विश्लेषण के लिए।

विस्तृत सिस्टम रिपोर्ट, जो घटनाओं से संभावित नुकसान की एक तस्वीर देता है, कंपनी के प्रबंधन को प्रस्तुत करने के लिए तैयार है:

GRIF के नुकसान के लिएजिम्मेदार ठहराया जा सकता:

- व्यावसायिक प्रक्रियाओं के लिए बाध्यता का अभाव (अगले संस्करण में नियोजित)।

- सुरक्षा सुनिश्चित करने के उपायों के एक सेट के कार्यान्वयन के विभिन्न चरणों में रिपोर्ट की तुलना करने में असमर्थता (अगले संस्करण में नियोजित)।

- कंपनी-विशिष्ट सुरक्षा नीति आवश्यकताओं को जोड़ने की क्षमता का अभाव।

- सूचना प्रणाली में आधुनिक जोखिम विश्लेषण प्रौद्योगिकियां (PCWEEK N37"2001), सर्गेई सिमोनोव

- जेट इंफोसिस्टम्स की सामग्री

- डिजिटल सुरक्षा सामग्री

प्रबंधन के वोल्गोग्राड संस्थान

राणेपा की शाखा

विशेष

विश्लेषण कार्यक्रम

वित्तीय जोखिम

उद्यम

प्रदर्शन किया

समूह ME-100 . के छात्र

शाहीन अर्पी अर्मेनोव्ना

आर्थिक नुकसान का खतरा

जो कुछ कारकों पर निर्भर करता है

आर्थिक जीवन। इसका जोखिम

ऐसी समस्याएं मुख्य रूप से हैं

वित्तीय जोखिम। काम का उद्देश्य खोजने के लिए है

पहचानने के लिए विशेष कार्यक्रम

उद्यम के वित्तीय जोखिम रूसी उद्यमों के लिए, उनके रूप की परवाह किए बिना

संपत्ति और गतिविधि के क्षेत्र, सबसे विशिष्ट

निम्नलिखित जोखिम हैं:

- संभावित हानि (मृत्यु), कमी या क्षति

उद्यम की अचल या वर्तमान संपत्ति;

- नागरिक दायित्व का उदय

उत्पन्न होने वाले दायित्वों के लिए उद्यम

जिसके परिणामस्वरूप जीवन, स्वास्थ्य और को नुकसान होता है

तीसरे पक्ष की संपत्ति या प्राकृतिक

वातावरण;

- संभावित नुकसान या अपेक्षित की प्राप्ति न होना

परिचालन स्थितियों में परिवर्तन के कारण लाभ

अपने नियंत्रण से परे परिस्थितियों के कारण उद्यम;

- प्रतिपक्षों द्वारा अपने दायित्वों का उल्लंघन,

साथी और अधिक सबसे व्यापक

निम्नलिखित कंपनियों के सॉफ्टवेयर उत्पाद:

- Alt (पैकेज Alt-Invest, Alt-Invest .)

रकम, Alt-Leasing, Alt-Finance, AltPlan, Alt-Prognoz, Alt-Expert, आदि);

InEc (पैकेज निवेशक, विश्लेषक, आदि)। के लिए पेश किए जाने वाले सॉफ़्टवेयर उत्पादों की विविधता के बावजूद

निवेश परियोजनाओं के लिए व्यावसायिक योजनाओं के विकास की समस्याओं को हल करने का स्वचालन, वे

एक दूसरे के साथ बहुत कुछ है। यह स्थापित की उपस्थिति से निर्धारित होता है

एक निवेश परियोजना के सभी संकेतकों और मानदंडों की गणना के लिए मानक दृष्टिकोण,

"निवेश की प्रभावशीलता का आकलन करने के लिए पद्धति संबंधी सिफारिशों" में निर्धारित

परियोजनाओं और वित्त पोषण के लिए उनका चयन ”।

यह, आउटपुट सूचना की प्रस्तुति के विविध रूपों के बावजूद, इसकी

सामग्री में आम तौर पर मुख्य आर्थिक पर समान डेटा शामिल होता है

निवेश परियोजना की विशेषताएं, जिसका आधार नकदी प्रवाह है

परियोजना। इन विशेषताओं में शामिल हैं: लाभ और हानि डेटा; भविष्य कहनेवाला

संतुलन; उद्यम की वित्तीय स्थिति को दर्शाने वाले संकेतक (गुणांक .)

लाभप्रदता, शोधन क्षमता, तरलता); प्रदर्शन संकेतक

निवेश (एनपीवी, आईआरआर, पीबीपी, पीआई, आदि)।

सॉफ्टवेयर उत्पादों का परियोजना विशेषज्ञ परिवार, विशेष रूप से परियोजना विशेषज्ञ-7 संस्करण,

परियोजना संवेदनशीलता विश्लेषण के अलावा, परिदृश्य पद्धति का उपयोग करके जोखिम गणना करता है

विश्लेषण। सिमुलेशन मॉडलिंग विधियों (मोंटे कार्लो विधि) का उपयोग प्राप्त विश्लेषण परिणामों की विश्वसनीयता में काफी वृद्धि कर सकता है।

परियोजना जोखिम। कुछ पैकेजों के उपयोग की संभावना के बारे में बोलते हुए, किसी को चाहिए

उनमें से प्रत्येक के निर्माण के तरीकों को इंगित करें - खुला, बंद,

संयुक्त। ओपन पैकेज का एक उदाहरण सॉफ्टवेयर है

Alt द्वारा विकसित। उपयोगकर्ता में प्रवेश करने की क्षमता है

गणना एल्गोरिदम में परिवर्तन जिन्हें निर्धारित किया जा सकता है

हल किए जा रहे कार्यों की बारीकियां। अपर्याप्त योग्यता के साथ

उपयोगकर्ता, ऐसे परिवर्तनों से त्रुटियां और विकृतियां हो सकती हैं

मामलों की वास्तविक स्थिति। बंद पैकेज का एक उदाहरण हैं

ProInvestConsulting द्वारा सॉफ्टवेयर विकास, विशेष रूप से

पैकेज परियोजना विशेषज्ञ का परिवार। यहाँ सॉफ्टवेयर उत्पाद कार्य करता है

तथाकथित "ब्लैक बॉक्स"। इसके इनपुट पर, प्रारंभिक

सूचना, आउटपुट व्यवसाय योजना की गणना का परिणाम है। उपयोगकर्ता

गणना एल्गोरिथ्म को बदलने की क्षमता नहीं है। ऐसे कार्यक्रम नहीं हैं

उपयोगकर्ता की योग्यता पर उच्च मांग रखें। इसीलिए,

किसी विशेष पैकेज का चुनाव उपयोगकर्ता, उसकी योग्यता और . पर निर्भर करता है

अवसर, दोनों वित्तीय और उपयुक्त की उपलब्धता

कार्मिक। एक ओर, जोखिम के लिए खतरा है

उद्यमशीलता की गतिविधि, लेकिन दूसरी ओर, साथ ही

प्रतियोगिता, एक सफाई कार्य है, अर्थात। मदद करता है

बाजार को गैर-मोबाइल संगठनों से मुक्त किया जाएगा, इसमें योगदान देता है

जोखिम, आर्थिक विकास के लिए सही दृष्टिकोण के साथ।

यह याद रखना चाहिए कि जोखिम से बचना नहीं चाहिए, बल्कि सक्षम होना चाहिए

इसकी घटना की संभावना को कम करें, जिसके साथ संभव है

उचित प्रबंधकीय कार्य, जो दर्शाता है

गतिविधियों का एक समूह है जिसका उद्देश्य

पूर्वानुमान और प्रारंभिक पहचान

विषय पर प्रतिकूल प्रभाव

व्यावसायिक गतिविधियों, विकास और कार्यान्वयन

उन्हें बेअसर करने के उपाय (जोखिम विश्लेषण और मूल्यांकन,

बीमा, आदि)।

, (, "", "", "")। एफआरएपी; (,). जोखिम घड़ी; , (क्रैम, माइक्रोसॉफ्ट ..)।

क्रैम-80-. (सीसीटीए)। रत्ता मार, । ,। सीआरएएम, (प्रोफाइल)। (वाणिज्यिक प्रोफाइल), - (सरकारी प्रोफाइल)। , आईटीएसईसी ("")। RAMM. ,। : , . : , . . . ,। .

रत्ता मार। :

; - , ; ; - (), ; , : , .

; ; ; , ; ; , ; , ; .

1 10. क्रैम ",":

2 - $1000; 6 - $1000 $10 000; 8 - $10 000 $100 000; 10 - $100 000.

(3) , () . , . .

,। . , (,...)। . क्रैम 36, . ,। ,। 1 7., . रत्ता मार। ,। , :

(. 4.1); (. 4.2); (. 4.1).

4.1. (). , 10 3 4.2. (). , 0,33 , 0,33 0,66 , 0,66

, " ". . 4.1 . , - (), - ().

4.1. (. प्रत्याशा की वार्षिक हानि) CRAMM, . 4.2 ()।

4.2. , (. 4.3)

4.3. . ,। रत्ता मार, । : 300 1000; 900, . , रत्ता मार - , ()।

FRAP "फेसिलिटेटेड रिस्क एनालिसिस प्रोसेस (FRAP)" पेल्टियर एंड एसोसिएट्स (http://www.peltierassociates.com/) (थॉमस आर। पेल्टियर) (,)। ,। - , . : . , (।लागत लाभ का विश्लेषण), । . , एफआरएपी। एक। , () । 2.. : ओ (चेकलिस्ट), ;

; , ; ओ "",। 3. ,। ,। ओ

,। , (). . (प्रायिकता):ओ ओ ओ

(उच्च संभावना) - , ; (मध्यम संभावना) - ; (कम संभावना) - , .

(प्रभाव) - , :o

(उच्च प्रभाव): , ; (मध्यम प्रभाव): , -; (कम असर): , ।

4.4. :ओ ओ ओ

ए - (,) ; बी-; सी-(,);

4.4. एफआरएपी 4.,। ,। ,। ,। , (, -।) ,। ,। ,। :ओ ओ

; . पांच। । ,। ..ओ ओ

OCTAVEOCTAVE (ऑपरेशनली क्रिटिकल थ्रेट, एसेट, एंड वल्नरेबिलिटी इवैल्यूएशन) - , सॉफ्टवेयर इंजीनियरिंग इंस्टीट्यूट (SEI) (कार्नेगी मेलन यूनिवर्सिटी)। www.cert.org/octave. -। ,। ,। सप्तक: 1. , ; 2.; 3. .. (संपत्ति), (पहुंच), (अभिनेता), (उद्देश्य), (परिणाम)। , सप्तक: 1. , -, ; 2. , -, ; 3. , ; 4.. (प्रकटीकरण), (संशोधन), (हानि/विनाश)। (रुकावट)।

ऑक्टेव "", 1)। 4.5. -। -। , () - () (एचआर डेटाबेस)। , 4.3. 4.3. . (एसेट) (एचआर डेटाबेस) (एक्सेस) (नेटवर्क) (अभिनेता) (अंदर) (मकसद) (जानबूझकर) (भेद्यता) (परिणाम) (प्रकटीकरण) (कैटलॉग संदर्भ) -

4.5. , - . , (, ..), (,)। : ; ; ; ; "" , ; ; ; ; . ,। , (वेब-,।), (चेकलिस्ट), . :

, (उच्च-गंभीरता वाली कमजोरियां); , (मध्य-गंभीरता कमजोरियां); , (कम-गंभीरता कमजोरियां)।

सप्तक, . : (उच्च), (मध्य), (निम्न)। ,। , (, $10000 - , -)। , :

सप्तक, सप्तक, .

रिस्कवॉच रिस्कवॉच, . जोखिम घड़ी:

शारीरिक सुरक्षा के लिए रिस्कवॉच - ; सूचना प्रणाली के लिए रिस्कवॉच - ; हेल्थकेयर उद्योग के लिए HIPAA-WATCH - HIPAA (यूएस हेल्थकेयर इंश्योरेंस पोर्टेबिलिटी एंड एकाउंटेबिलिटी एक्ट), ; ISO 17799 के लिए रिस्कवॉच RW17799 - ISO 17799।

रिस्कवॉच (वार्षिक हानि प्रत्याशा, एएलई) (निवेश पर प्रतिफल, आरओआई)। जोखिम घड़ी। रिस्कवॉच, . -। , (), . , (" ", "/" ..), . , (. 4.6)। , :

; ; (,); (, ..); ; (,); .

600. . ,। (लाफे सेफ), . .

4.6. -। ,। ,। ,। , $150000, 0.01, $1500। (एम = पी * वी, एम -, पी -, वी -), रिस्कवॉच एनआईएसटी, लाफे सेफ। LAFE (स्थानीय वार्षिक आवृत्ति अनुमान) - , (,)। सुरक्षित (मानक वार्षिक आवृत्ति अनुमान) - , " " (,). ,

,। (4.1) (4.2) एएलई: (4.1) :

संपत्ति की कीमत - (, ..); एक्सपोजर फैक्टर - -, () , ; आवृत्ति - ; अले-.

,। " " (घटना की वार्षिक दर - एआरओ) "" (एकल हानि प्रत्याशा - एसएलई), (,)। , - (4.2) (4.2) ":",। . रिस्कवॉच लाफे सेफ, . आरओआई (निवेश पर वापसी -), . : (4.3)

कॉस्टज-जे-; लाभसी - (..), ; एनपीवी (शुद्ध वर्तमान मूल्य) - .

12.. . आरओआई (-. 4.7)। .

4.7. आरओआई, . ,।

माइक्रोसॉफ्ट।

, , :1. . . 2. . . 3. . .

. . . (. *8] , -). .

, . (,). , (,). -. - . , . , :1. () - , . , . 2. () - , . , . , . 3. () - , . ,

. . . . . .

. . . - . . .

(। 4.8)। (एक्सेल) माइक्रोसॉफ्ट। ,। (-,).

4.10 .

. ; . ; . .

(" ") , :

; : , ; : .

4.13. - . 4.14. .

4.14. . , . , 100 20%, . ,

: , . . 4.15 .

4.15. " ", . - . . . . 1 5. , . 4.16, (. 4.17). , .

4.17. . 4.18 . .

4.20. . , - ": 5, : 1", - ": 5, : 5".

4.20. (एसआरएमजीटूल3)

. (1 10) (0 10). 0 100. "", "" "" , . 4.21

. . (एकल हानि प्रत्याशा - एसएलई)। (घटना की वार्षिक दर - एआरओ)। (वार्षिक हानि प्रत्याशा - एएलई)।

. . . . . . . . .

. ,। ,। . . ,। , (- () बीस%)। . (एसएलई)। . 4.22.

4.23. ()

(एआरओ)। एआरओ। 4.24

(एएलई) एसएलई एआरओ।

अले. ,। , - .

(, ..); (,) ; ; , ; , .