Sandboxie lejon kontrollin në kohë reale mbi funksionimin e aplikacioneve të instaluara në kompjuter dhe është gjithashtu një mjet mbrojtës proaktiv. Për të hequr plotësisht Sandboxie nga çdo pajisje, duhet të përdorni ndonjë nga metodat e disponueshme të çinstalimit.

Rreth programit

Zhvilluesi është Ronen Tzur, aplikacioni i përket kategorisë shareware. Që nga janari 2019, ekzistojnë dy versione të zgjidhjes së softuerit:

- 26 Stabile;

- 27.3 Beta.

Sandboxy ka një ndërfaqe të thjeshtë dhe intuitive në anglisht dhe rusisht. Instalimi është i mundur në kompjuterë me sistem operativ Windows, duke filluar nga versioni 7 e lart. I përshtatshëm për të dy OS 32-bit dhe 64-bit. Shërbimi përmban të ashtuquajturin "Sandbox" - një mjet që ju lejon të rrisni ndjeshëm nivelin e mbrojtjes së PC kundër kërcënimeve të jashtme: rrëmbyesit e shfletuesit, Trojans, softuer phishing dhe programe të tjera nga kategoria "Badware".

Punon tek Sandboxy

Për të instaluar, duhet të ndiqni hapa të thjeshtë:

Tani mund të filloni të punoni në program, për shembull, të shkarkoni çdo softuer nga Interneti dhe të kontrolloni instalimin e grupit të shkarkuar për viruse dhe softuer të palëve të treta. Për të skanuar çdo "exe" duhet të bëni sa më poshtë:

Përveç kontrollit të softuerit për viruse, mund të ekzekutoni çdo aplikacion në kompjuterin tuaj, si dhe shfletues si Google Chrome, Opera, Mozilla Firefox, Internet Explorer dhe Yandex.Browser. Për ta bërë këtë, mjafton të ndiqni hapa të thjeshtë:

Kështu, duke përdorur këtë softuer, ju mund të ekzekutoni çdo program në një kompjuter në një mjedis virtual të izoluar dhe të kontrolloni proceset e funksionimit. Në këtë rast, "Sandbox" nuk do të jetë në gjendje të shkruajë të dhëna në regjistër, të aksesojë të dhënat e sistemit, të ndikojë në performancën e PC, etj.

Çinstaloni

Para se të vazhdoni me çinstalimin e "Sandbox", do t'ju duhet të pastroni skedarët e mbetur që shfaqen gjatë funksionimit të softuerit dhe të bllokoni PC-në. Më pas, kur çinstaloni softuerin, përdoruesi nuk duhet t'i heqë ato manualisht. Për të pastruar "plehra", duhet:

Çinstalimi standard

Hiqni plotësisht Sandboxie nga kompjuteri juaj duke përdorur instaluesin "SandboxieInstall.exe":

- Kontrolloni që programi të jetë i mbyllur: shkoni te "Device Manager" duke shtypur kombinimin Ctrl + Alt + Delete ose duke trokitur mbi kombinimin Win + R dhe duke futur komandën "taskmgr" në dritaren "Run".

- Në "Task Manager" gjeni në skedën "Proceset" skedarin e ekzekutueshëm exe me emrin e programit që do të hiqet, klikoni me të majtën mbi të, thirrni opsionin "Përfundimi i detyrës" në fund të ekranit.

- Shkoni te dritarja "Fillimi" dhe kontrolloni që softueri i çinstaluar ka statusin "Disabled" dhe, në përputhje me rrethanat, mungon në listën e nisjes automatike. Për ta bërë këtë, prekni objektin me butonin e djathtë të miut dhe klikoni në "Disable". Nëse shfaqet opsioni "Aktivizo" menunë e kontekstit, atëherë gjithçka është në rregull, mund të vazhdoni në hapin tjetër.

- Mbani kombinimin Win + R dhe shkruani kodin "msconfig", pastaj klikoni "OK".

- Në "Konfigurimi i sistemit" shkoni te menyja "Boot" dhe kontrolloni kutinë përballë opsionit "Safe Mode". Sigurohuni që të klikoni "Aplikoni" që ndryshimet të hyjnë në fuqi, "OK".

- Përdoruesit e versionit të Windows 7 do të duhet gjithashtu të shkojnë në skedën "Startup" dhe të përjashtojnë softuerin nga lista e nisjes automatike: kliko me të djathtën mbi emrin e skedarit në listën e aplikacioneve të autorizuara dhe zgjidhni funksionin "Disable".

- Rinisni kompjuterin tuaj: Do të identifikoheni në modalitetin e sigurt.

- Ekzekutoni skedarin e instalimit "SandboxieInstall.exe" - "Next". Në listën e opsioneve, zgjidhni "Hiq aplikacionin" (emri i funksionit mund të ndryshojë në varësi të versionit të instaluesit).

- Do të fillojë procesi automatik i heqjes së komponentëve të programit nga PC, pas së cilës rekomandohet pastrimi shtesë i kompjuterit nga skedarët e mbetur.

- Para së gjithash, duhet të shkoni te "C: \ ProgramFiles \", të gjeni direktorinë "Sanboxie" - klikoni në dosjen e gjetur me butonin e majtë të miut dhe mbani shtypur Shift + Delete për të çinstaluar objektin pa lëvizur në "Trash". ".

- Tani duhet të mbani të shtypur kombinimin Win + E dhe nga dritarja "Explorer" shkoni te "Ky kompjuter" - "Disku lokal C", zgjidhni direktorinë "Përdoruesit", shkoni te dosja e përdoruesit aktual që ka instaluar programin. në kompjuterin tuaj, zgjidhni dosjen e fshehur "AppData".

- Nëse drejtoria e specifikuar nuk shfaqet, atëherë duhet të klikoni në mjetin "Shiko" që ndodhet në krye të "Explorer" dhe të zgjidhni "Opsionet".

- Dritarja "Opsionet e dosjeve" do të hapet, shkoni te skeda e dytë me emrin "Shiko", lëvizni në fund të ekranit në seksionin "Skedarët dhe dosjet e fshehura" dhe shënoni kutinë "Trego skedarët e fshehur ...". Klikoni në "Aplikoni" dhe mbyllni "Opsionet e dosjeve".

- Shkoni te AppData: në drejtorinë e specifikuar ka dosje me emrin "Local", "LocalLow" dhe "Roaming" - kontrolloni që të mos ketë skedarë me emrin "Sandboxie" në këto dosje. Nëse gjenden objekte të tilla, zgjidhni ato dhe fshijini duke përdorur komandën Shift + Delete.

- Kthehuni te disku lokal "C" dhe kontrolloni dosjen e fshehur "ProgramData" - nuk duhet të përmbajë skedarë që lidhen me programin në distancë.

- Tani duhet të shkoni te dritarja "Redaktori i Regjistrit". Kjo mund të bëhet duke përdorur menunë "PowerShell (administrator)" - kliko me të djathtën në butonin "Start" dhe shkoni në tastierën përkatëse.

- Ruani gjendjen aktuale të regjistrit duke përdorur opsionin "Eksport ..." i vendosur në menunë "File". Specifikoni emrin e skedarit dhe dosjes reg të ruajtur. Specifikoni gamën e eksportit - "I gjithë regjistri". Në të ardhmen, do të jetë e mundur të rivendosni regjistrin nga skedari i specifikuar (në rast të problemeve pas pastrimit manual të regjistrit).

- Në dritaren e konsolës, futni frazën e kodit "regedit" pa thonjëza, "Enter".

- Mjeti "Redaktori i Regjistrit" do të hapet - mbani të shtypur kombinimin Ctrl + F, shkruani emrin e "sandbox" të largët në shiritin e kërkimit dhe më pas klikoni në "Gjeni Tjetrin".

- Pas disa sekondash, monitori do të shfaqë çelësin e parë të regjistrit që ka mbetur pas aplikacionit të hequr. Klikoni dy herë mbi objektin me butonin e majtë të miut dhe kontrolloni qelizën "Vlera" - ajo duhet të përmbajë një referencë për "Sandbox".

- Për të pastruar regjistrin nga skedari ose dosja e gjetur, duhet të klikoni me të djathtën mbi objektin dhe të filloni çinstalimin duke përdorur opsionin "Fshi". Konfirmoni veprimin tuaj duke klikuar mbi "Po". Shkoni te rekordi tjetër duke shtypur "F3".

- Përsëriteni operacionin e gjetjes dhe fshirjes së çelësave derisa në ekran të shfaqet mbishkrimi "Kërkimi në regjistër ka përfunduar".

- Për të rifilluar një kompjuter.

Ju gjithashtu mund të përdorni një nga mjetet e disponueshme të çinstalimit për të hequr Sandboxie nga kompjuteri juaj. Në mënyrë të veçantë për këtë aplikacion, CCleaner, RevoUninstaller dhe një pastrues gjithëpërfshirës i regjistrit Reg Organizer janë më të përshtatshmet.

Le të shqyrtojmë mekanizmin e çinstalimit në secilin prej këtyre programeve.

CCleaner

Për të çinstaluar duke përdorur këtë softuer falas, ndiqni këto hapa:

Revo Uninstaller

Për të hequr Sandbox në Revo Uninstaller, do t'ju duhet të kryeni manipulimet e mëposhtme:

Reg Organizator

Pas çinstalimit të programeve, do t'ju duhet të optimizoni regjistrin. Më e mira nga të gjitha, programi Reg Organizer përballon këtë detyrë, e cila mund të shkarkohet nga faqja zyrtare e internetit. Për të optimizuar regjistrin, do t'ju duhet:

Ekzistojnë dy mënyra kryesore për të ekzekutuar në mënyrë të sigurt një skedar të ekzekutueshëm të dyshimtë: nën një makinë virtuale ose në një të ashtuquajtur sandbox. Për më tepër, kjo e fundit mund të përshtatet duke përdorur një metodë elegante për analizën operacionale të një skedari pa përdorur shërbime të specializuara dhe shërbime online dhe pa përdorur shumë burime, siç është rasti me një makinë virtuale. Unë gjithashtu dua t'ju tregoj për të.

PARALAJMËRIM

Përdorimi i gabuar i teknikës së përshkruar mund të dëmtojë sistemin dhe të çojë në infeksion! Jini të vëmendshëm dhe të kujdesshëm.

Sandbox për analizë

Njerëzit e sigurisë kompjuterike janë të njohur me konceptin e sandboxing. Me pak fjalë, një sandbox është një mjedis testimi në të cilin funksionon një program. Në të njëjtën kohë, puna rregullohet në atë mënyrë që të gjitha veprimet e programit të monitorohen, të gjitha skedarët dhe cilësimet e modifikuara të ruhen, por asgjë nuk ndodh në sistemin real. Në përgjithësi, mund të ekzekutoni çdo skedar me besim të plotë se kjo nuk do të ndikojë në performancën e sistemit në asnjë mënyrë. Mjete të tilla mund të përdoren jo vetëm për të garantuar sigurinë, por edhe për të analizuar veprimet e malware që ai kryen pas lëshimit. Në të vërtetë, nëse ka një fotografi të sistemit para fillimit të veprimeve aktive dhe një pamje të asaj që ndodhi në "sandbox", mund të gjurmoni lehtësisht të gjitha ndryshimet.

Sigurisht, ka mijëra shërbime të gatshme në internet në internet që ofrojnë analiza të skedarëve: Anubis, CAMAS, ThreatExpert, ThreatTrack. Shërbime të tilla përdorin qasje të ndryshme dhe kanë avantazhet dhe disavantazhet e tyre, por disavantazhet kryesore të përgjithshme mund të dallohen:

Duhet të keni akses në internet. Është e nevojshme të prisni në radhë gjatë përpunimit (në versionet falas). Në mënyrë tipike, skedarët që krijohen ose modifikohen në kohën e ekzekutimit nuk ofrohen. Nuk mund të kontrollojë parametrat e ekzekutimit (në versionet falas). Është e pamundur të ndërhysh në procesin e nisjes (për shembull, klikoni në butonat e dritareve që shfaqen). Në përgjithësi, nuk është e mundur të sigurohen bibliotekat specifike që kërkohen për t'u ekzekutuar (në versionet falas). Si rregull, analizohen vetëm skedarët PE të ekzekutueshëm.

Shërbime të tilla më së shpeshti ndërtohen në bazë të makinave virtuale me mjete të instaluara, deri në debugerët e kernelit. Ato mund të organizohen edhe në shtëpi. Megjithatë, këto sisteme kërkojnë mjaft burime dhe zënë një sasi të madhe të hapësirës në hard disk, dhe analizimi i regjistrave të korrigjuesit kërkon shumë kohë. Kjo do të thotë se ato janë shumë efektive për kërkime të thelluara të mostrave të caktuara, por nuk ka gjasa të jenë të dobishme në punën rutinë, kur nuk ka asnjë mënyrë për të ngarkuar burimet e sistemit dhe për të humbur kohë në analizë. Përdorimi i një sandbox për analizë shmang kostot e mëdha të burimeve.

Disa paralajmërime

Sot do të përpiqemi të bëjmë analizuesin tonë të bazuar në sandbox, përkatësisht mjetin Sandboxie. Ky program është i disponueshëm si shareware në faqen e autorit www.sandboxie.com. Një version i kufizuar falas është i mirë për kërkimin tonë. Programi ekzekuton aplikacionet në një mjedis të izoluar në mënyrë që ato të mos bëjnë ndryshime të dëmshme në sistemin real. Por këtu ka dy nuanca:

- Sandboxie ju lejon të monitoroni programet vetëm në nivelin e modalitetit të përdoruesit. I gjithë aktiviteti i kodit me qëllim të keq në modalitetin e kernelit nuk monitorohet. Prandaj, maksimumi që mund të mësohet kur studioni rootkits është se si futet malware në sistem. Fatkeqësisht, është e pamundur të analizohet vetë sjellja në nivelin e modalitetit kernel.

- Në varësi të cilësimeve, Sandboxie mund të bllokojë hyrjen në Rrjet, të lejojë akses të plotë ose akses vetëm për programe të caktuara. Është e qartë se nëse një malware ka nevojë për një lidhje interneti për të funksionuar normalisht, ajo duhet të sigurohet. Nga ana tjetër, nëse keni Pinch të shtrirë në flash drive-in tuaj, i cili fillon, mbledh të gjitha fjalëkalimet në sistem dhe ia dërgon ato një sulmuesi ftp, atëherë Sandboxie me akses të hapur në internet nuk do t'ju mbrojë nga humbja e informacionit konfidencial! Kjo është shumë e rëndësishme dhe duhet mbajtur mend.

Vendosja e Sandboxie për herë të parë

Sandboxie është një mjet i shkëlqyeshëm me shumë personalizim. Unë do të përmend vetëm ato që janë të nevojshme për detyrat tona.

Pasi të instalohet Sandboxie, krijohet automatikisht një sandbox. Ju mund të shtoni disa "kuti rëre" të tjera për detyra të ndryshme. Cilësimet e sandbox arrihen përmes menysë së kontekstit. Si rregull, të gjithë parametrat që mund të ndryshohen pajisen me një përshkrim mjaft të detajuar në Rusisht. Parametrat e renditur në seksionet "Rimëkëmbja", "Heqja" dhe "Kufizimet" janë veçanërisht të rëndësishme për ne. Kështu që:

- Duhet të siguroheni që asgjë nuk është e shënuar në seksionin "Rimëkëmbja".

- Në seksionin "Heqja", nuk duhet të ketë kuti kontrolli dhe / ose dosjet dhe programet e shtuara duhet të shënohen. Nëse i vendosni parametrat gabimisht në seksionet e specifikuara në pikat 1 dhe 2, kjo mund të çojë në faktin se kodi me qëllim të keq do të infektojë sistemin ose të gjitha të dhënat për analizë do të shkatërrohen.

- Në seksionin "Kufizimet", duhet të zgjidhni cilësimet që korrespondojnë me detyrat tuaja. Është pothuajse gjithmonë e nevojshme të kufizohet qasja e nivelit të ulët dhe përdorimi i harduerit për të gjitha programet e ekzekutueshme për të parandaluar infektimin e sistemit rootkit. Por për të kufizuar aksesin për të nisur dhe ekzekutuar, si dhe për të hequr të drejtat, përkundrazi, nuk ia vlen, përndryshe kodi i dyshimtë do të ekzekutohet në një mjedis jo standard. Sidoqoftë, gjithçka, përfshirë disponueshmërinë e aksesit në internet, varet nga detyra.

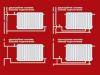

- Për qartësi dhe lehtësi, në seksionin "Sjellja", rekomandohet të aktivizoni opsionin "Shfaq kufirin rreth dritares" dhe të zgjidhni një ngjyrë për të theksuar programet që ekzekutohen në një mjedis të kufizuar.

Ne lidhim shtojcat

Me disa klikime, ne morëm një kuti rëre të shkëlqyer për ekzekutimin e sigurt të kodit, por jo një mjet për të analizuar sjelljen e tij. Për fat të mirë, autori i Sandboxie ka ofruar një numër shtojcash për programin e tij. Koncepti është mjaft interesant. Shtesat janë biblioteka dinamike të lidhjeve që janë të ngulitura në një proces sandbox dhe në një farë mënyre regjistrojnë ose modifikojnë ekzekutimin e tij.

Do të na duhen disa shtojca, të cilat janë renditur më poshtë.

- SBIExtra. Kjo shtojcë kap një numër funksionesh për një program që ekzekutohet në një sandbox për të bllokuar veçoritë e mëposhtme:

- pasqyrë e proceseve të ekzekutueshme dhe thread-eve;

- akses në proceset jashtë "sandbox";

- Thirrja e funksionit BlockInput (hyrja e tastierës dhe e miut);

- leximi i titujve të dritareve aktive.

- Antidel. Shtesa kap funksionet përgjegjëse për fshirjen e skedarëve. Kështu, të gjithë skedarët e përkohshëm, komanda për fshirje e cila vjen nga kodi burimor, mbeten ende në vendin e tyre.

Si t'i integroj ato në sandbox? Meqenëse kjo nuk ofrohet nga ndërfaqja Sandboxie, do t'ju duhet të modifikoni manualisht skedarin e konfigurimit. Krijoni një dosje Plugins dhe shpaketoni të gjitha shtojcat e përgatitura në të. Tani vëmendje: Analizatori Buster Sandbox përfshin disa biblioteka me emrin e përbashkët LOG_API * .dll, të cilat mund të injektohen në proces. Ekzistojnë dy lloje të bibliotekave: Verbose dhe Standard. E para shfaq një listë pothuajse të plotë të thirrjeve API të bëra nga programi, duke përfshirë akseset në skedarë dhe regjistër, e dyta shfaq një listë të shkurtuar. Tkurrja ju lejon të shpejtoni punën tuaj dhe të tkurni regjistrin, të cilin më pas duhet ta analizoni. Personalisht, nuk kam frikë nga trungjet e mëdha, por kam frikë se disa informacione të nevojshme do të "prehen" me kujdes, ndaj zgjedh Verbose. Është kjo bibliotekë që ne do të injektojmë. Për të parandaluar që malware të vërejë injektimin e bibliotekës me emrin e tij, ne do të zbatojmë masën më të thjeshtë paraprake: të ndryshojmë emrin LOG_API_VERBOSE.dll në çdo emër tjetër, për shembull LAPD.dll.

Tani në dritaren kryesore të Sandboxie zgjidhni "Konfiguro -> Ndrysho konfigurimin". Do të hapet një konfigurim teksti me të gjitha cilësimet e programit. Ne i kushtojmë vëmendje menjëherë rreshtave të mëposhtëm:

- Parametri FileRootPath në seksion specifikon shtegun e përbashkët për në dosjen sandbox, që është dosja ku do të qëndrojnë të gjithë skedarët e sandbox. Për mua, ky parametër duket si FileRootPath = C: \ Sandbox \% SANDBOX%, mund të ndryshojë për ju.

- Seksioni nuk na intereson - ne e kalojmë atë dhe lëvizim më tej.

- Pastaj vjen seksioni, i cili ka të njëjtin emër si sandbox (le të jetë BSA). Këtu do të shtojmë shtojcat: InjectDll = C: \ Program Files \ Sandboxie \ Plugins \ sbiextra.dll InjectDll = C: \ Program Files \ Sandboxie \ Plugins \ antidel.dll InjectDll = C: \ Program Files \ Sandboxie \ Plugins \ LAPD .dll OpenWinClass = TFormBSA Aktivizuar = y ConfigLevel = 7 BoxNameTitle = n BorderColor = # 0000FF NotifyInternetAccessDenied = y Template = BlockPorts

Rrugët, natyrisht, mund të ndryshojnë. Por rendi i bibliotekave të injektuara duhet të jetë saktësisht i njëjtë! Kjo kërkesë është për faktin se përgjimi i funksioneve duhet të kryhet në rendin e specifikuar, përndryshe shtojcat nuk do të funksionojnë. Për të aplikuar ndryshimet, zgjidhni në dritaren kryesore të Sandboxie: "Configure -> Reload Configuration".

Tani le të konfigurojmë vetë shtojcën Buster Sandbox Analyzer.

- Ne e nisim shtojcën manualisht duke përdorur skedarin bsa.exe nga dosja Plugins.

- Zgjidhni "Opsionet -> Mënyra e analizës -> Manual" dhe më pas "Opsionet -> Opsionet e programit -> Integrimi i Windows Shell -> Shto veprimin e klikuar me të djathtën" Ekzekuto BSA "".

Tani gjithçka është gati për punë: "kutia jonë e rërës" është e integruar në sistem.

Versioni portativ i sandbox

Sigurisht, shumë nuk do t'ju pëlqejë fakti që diçka duhet të instalohet, konfigurohet, etj. Meqenëse e gjithë kjo nuk më pëlqen as mua, bëra një version portativ të mjetit që mund të ekzekutohet pa instalim dhe konfigurim, direkt nga një USB flash drive. Këtë version mund ta shkarkoni këtu: tools.safezone.cc/gjf/Sandboxie-portable.zip. Për të nisur sandbox, thjesht ekzekutoni skriptin start.cmd dhe pas përfundimit të punës, mbani mend të ekzekutoni skriptin stop.cmd, i cili do të shkarkojë plotësisht drejtuesin dhe të gjithë komponentët nga memoria, si dhe do të ruajë ndryshimet e bëra gjatë funksionimit në portabel.

Vetë portabelizuesi nuk ka shumë cilësime: puna e tij bazohet kryesisht në manipulimin e skedarit Sandboxie.ini.template të vendosur në dosjen Templates. Në thelb, ky skedar është një skedar i cilësimeve Sandboxie që përpunohet siç duhet dhe i kalohet programit, dhe kur të përfundojë, ai shkruhet përsëri në Modele. Nëse e hapni këtë skedar me Notepad, atëherë nuk ka gjasa të gjeni diçka interesante. Është e domosdoshme t'i kushtohet vëmendje modelit $ (InstallDrive), i cili përsëritet në një numër parametrash të rrugës. Ne jemi veçanërisht të interesuar për parametrin FileRootPath. Nëse duket kështu:

FileRootPath = $ (InstallDrive) \ Sandbox \% SANDBOX%

Pastaj "sandboxes" do të krijohen në diskun ku ndodhet Sandboxie portative. Nëse parametri ka, për shembull, formën e mëposhtme:

FileRootPath = C: \ Sandbox \% SANDBOX%

Me fjalë të tjera, një disk specifik i sistemit është specifikuar në të, atëherë në këtë disk do të krijohen "sandboxes".

Unë personalisht rekomandoj që gjithmonë të krijoni kuti rëre në disqet lokale. Kjo përshpejton funksionimin e mjetit dhe kur lëshohet nga një flash drive, ai përshpejton me urdhër të madhësisë. Nëse jeni aq të torturuar nga paranoja sa doni të vraponi dhe analizoni gjithçka në mediumin tuaj të preferuar, të cilin e mbani afër zemrës suaj, atëherë parametri mund të ndryshohet, por më pas të paktën përdorni hard disqe portativë në mënyrë që gjithçka të mos ngadalësohet pa turp. .

Përdorimi praktik

Le të provojmë mjetin tonë kundër një kërcënimi real. Që askush të mos më qortonte për manipulim, e bëra thjesht: shkova në www.malwaredomainlist.com dhe shkarkova më të fundit që u shfaq atje në kohën e këtij shkrimi. Doli të ishte një skedar i bukur pp.exe nga një sit i infektuar. Vetëm emri frymëzon shpresë të madhe, përveç kësaj, antivirusi im menjëherë bërtiti në këtë skedar. Nga rruga, është më mirë të kryejmë të gjitha manipulimet tona me antivirusin të çaktivizuar, përndryshe rrezikojmë të bllokojmë / fshijmë diçka nga ajo që po shqyrtojmë. Si të studiojmë sjelljen e një binar? Thjesht klikoni me të djathtën mbi këtë skedar dhe zgjidhni Run BSA nga menyja rënëse. Do të hapet dritarja Buster Sandbox Analyzer. Ne shikojmë me kujdes dosjen e linjës Sandbox për ta kontrolluar. Të gjithë parametrat duhet të përputhen me ato që specifikuam kur konfiguruam Sandboxie, domethënë nëse sandbox u emërua BSA, dhe parametri FileRootPath = C: \ Sandbox \% SANDBOX% u specifikua si shtegu për në dosje, atëherë gjithçka duhet të jetë si pamje nga ekrani. Nëse dini shumë për perversionet dhe e keni emërtuar ndryshe sandbox ose keni konfiguruar parametrin FileRootPath në një disk ose dosje tjetër, duhet ta ndryshoni atë në përputhje me rrethanat. Përndryshe, Buster Sandbox Analyzer nuk do të dijë ku të kërkojë skedarë të rinj dhe ndryshime në regjistër.

BSA përfshin shumë cilësime për analizimin dhe studimin e procesit të ekzekutimit të një binar, deri në përgjimin e paketave të rrjetit. Mos ngurroni të shtypni butonin Start Analysis. Dritarja do të kalojë në modalitetin e analizës. Nëse kutia e rërës e zgjedhur për analizë, për ndonjë arsye, përmban rezultatet e një studimi të mëparshëm, shërbimi do të ofrojë ta pastrojë atë së pari. Gjithçka është gati për të drejtuar dosjen në hetim.

Gati? Më pas klikoni mbi skedarin në studim me butonin e djathtë të miut dhe në menynë që hapet zgjidhni "Run in sandbox" dhe më pas specifikoni "sandbox" në të cilin vidhosëm BSA.

Menjëherë pas kësaj, thirrjet API do të ekzekutohen në dritaren e analizuesit, e cila do të regjistrohet në skedarët e regjistrit. Ju lutemi vini re se vetë Buster Sandbox Analyzer nuk e di se kur do të përfundojë analiza e procesit; në fakt, klikimi juaj në butonin Finish Analysis shërben si një sinjal për në fund. Si e dini kur ka ardhur koha? Mund të ketë dy opsione.

- Dritarja Sandboxie nuk shfaq asnjë proces të ekzekutimit. Kjo do të thotë që programi ka përfunduar qartë.

- Për një kohë të gjatë, asgjë e re nuk shfaqet në listën e thirrjeve API, ose, përkundrazi, e njëjta gjë shfaqet në një sekuencë rrethore. Kjo bën diçka tjetër në dritaren Sandboxie. Kjo ndodh nëse programi është konfiguruar të funksionojë në memorie ose thjesht varet. Në këtë rast, së pari duhet ta përfundoni manualisht duke klikuar me të djathtën në dritaren Sandboxie në sandboxin e duhur dhe duke zgjedhur End Programs. Nga rruga, kur analizova pp.exe tim, ndodhi vetëm një situatë e tillë.

Pas kësaj, mund të zgjidhni me siguri Finish Analysis në dritaren Buster Sandbox Analyzer.

Analiza e sjelljes

Duke klikuar në butonin Malware Analyzer, do të marrim menjëherë disa informacione përmbledhëse në lidhje me rezultatet e kërkimit. Në rastin tim, keqdashja e skedarit ishte mjaft e dukshme: gjatë ekzekutimit, u krijua dhe u nis skedari C: \ Documents and Settings \ Administrator \ Application Data \ dplaysvr.exe, i cili u shtua në fillim (nga rruga, ishte ai që nuk donte të plotësohej), u bë një lidhje me 190.9.35.199 dhe skedari i hosteve u modifikua. Nga rruga, në të njëjtën kohë, vetëm pesë motorë antivirus u zbuluan në VirusTotal, siç mund të shihet nga regjistrat, si dhe në faqen e internetit të VirusTotal.

Të gjitha informacionet rreth rezultateve të analizës mund të merren direkt nga menyja Viewer në dritaren Buster Sandbox Analyzer. Këtu, regjistri i thirrjeve API është gjithashtu i vendosur, i cili sigurisht që do të jetë i dobishëm për kërkime të hollësishme. Të gjitha rezultatet ruhen si skedarë teksti në nëndosjen Reports të dosjes Buster Sandbox Analyzer. Me interes të veçantë është raporti Report.txt (i thirrur përmes View Report), i cili ofron informacion të zgjeruar për të gjithë skedarët. Nga aty mësojmë se skedarët e përkohshëm ishin në të vërtetë të ekzekutueshëm, lidhja shkoi në adresën http://190.9.35.199/view.php?rnd=787714, malware krijoi një mutex specifik G4FGEXWkb1VANr, etj. Nuk mund të shikoni vetëm raportet, por gjithashtu ekstraktoni të gjithë skedarët e krijuar gjatë ekzekutimit. Për ta bërë këtë, në dritaren Sandboxie, klikoni me të djathtën në sandbox dhe zgjidhni View Content. Do të hapet një dritare eksploruesi me të gjitha përmbajtjet e sandbox-it tonë: dosja e diskut përmban skedarët e krijuar në disqet fizike të sandbox dhe dosja e përdoruesit përmban skedarët e krijuar në profilin e përdoruesit aktiv (% profili i përdoruesit%). Këtu gjeta dplaysvr.exe me bibliotekë dplayx.dll, skedarë të përkohshëm tmp dhe skedarë të modifikuar të hosteve. Nga rruga, doli që rreshtat e mëposhtëm iu shtuan asaj:

94.63.240.117 www.google.com 94.63.240.118 www.bing.com

Mbani në mend se ka skedarë të infektuar të shtrirë në sandbox. Nëse i nisni aksidentalisht me një klik të dyfishtë, asgjë nuk do të ndodhë (ato do të fillojnë në "sandbox"), por nëse i kopjoni diku dhe më pas i ekzekutoni ... hmm, mirë, e kuptoni idenë. Këtu, në dosje, mund të gjeni një hale të regjistrit të ndryshuar gjatë funksionimit në formën e një RegHive. Ky skedar mund të përkthehet lehtësisht në një skedar reg më të lexueshëm duke përdorur skriptin e mëposhtëm të komandës:

REG LOAD HKLM \ uuusandboxuuu RegHive REG EXPORT HKLM \ uuusandboxuuu sandbox.reg REG UNLOAD HKLM \ uuusandboxuuu notepad sandbox.reg

Çfarë mund dhe nuk mund të bëjë instrumenti

Mjeti që rezulton është në gjendje të:

- Gjurmo thirrjet API të një aplikacioni që funksionon.

- Ndiqni skedarët e rinj dhe cilësimet e regjistrit që janë krijuar.

- Përgjoni trafikun e rrjetit ndërsa aplikacioni është duke u ekzekutuar.

- Kryeni analizën bazë të skedarëve dhe sjelljen e tyre (analizues i integruar i sjelljes, analiza për VirusTotal me hash, analiza duke përdorur PEiD, ExeInfo dhe ssdeep, etj.).

- Merrni disa informacione shtesë duke ekzekutuar programe ndihmëse (për shembull, Process Monitor) në sandbox së bashku me atë të analizuar.

Ky mjet nuk mund të:

- Analizoni malware që funksionojnë në modalitetin kernel (që kërkon instalimin e drejtuesit). Sidoqoftë, është e mundur të identifikohet mekanizmi i instalimit të drejtuesit (përpara se ta futni atë në sistem).

- Analizoni ekzekutimin e gjurmimit të malware në Sandboxie. Megjithatë, Buster Sandbox Analyzer përfshin një sërë mekanizmash për të parandaluar këtë gjurmim.

Kështu, ju do të merrni një sandbox.reg, i cili përmban linjat e futura nga malware gjatë ekzekutimit. Pas kryerjes së analizës, zgjidhni Anulo analizën nga menyja Opsionet për të kthyer gjithçka siç ishte. Ju lutemi vini re se pas këtij operacioni të gjitha regjistrat e analizave do të fshihen, por përmbajtja e sandbox do të mbetet në vend. Sidoqoftë, herën tjetër që të filloni programin, ai automatikisht do të ofrojë fshirjen e gjithçkaje.

Interneti po mbushet me viruse. Ato mund të maskohen si programe të dobishme, ose madje mund të futen në programin e punës që ju nevojitet. (Shpesh mund ta gjeni në programe të hakuara, kështu që programet e hakuara duhet të trajtohen me dyshim, veçanërisht nëse shkarkoni nga faqet e dyshimta). Këtu ju vendosni programin dhe diçka tjetër u fut në kompjuterin tuaj si bonus (në rastin më të mirë, programe për surfing të fshehur ose minatorë), dhe në rastin më të keq, luftëtarë, dyer të pasme, vjedhës dhe mashtrime të tjera të pista.

Ekzistojnë 2 opsione nëse nuk i besoni skedarit.

- Drejtimi i një virusi në një sandbox

- Përdorimi i makinave virtuale

Në këtë artikull, ne do të shikojmë opsionin e parë - sandboxing për dritare.

Sandbox për Windows është një mundësi e shkëlqyeshme për të punuar me skedarë të dyshimtë, ne do të shikojmë se si të filloni të përdorni sandbox.

Nëse përdorni softuer antivirus, kutitë e rërës shpesh ndërtohen në to. Por nuk më pëlqejnë këto gjëra dhe mendoj se më e mira është të shkarkosh sandbox në faqen www.sandboxie.com.

Programi ju lejon të ekzekutoni një skedar në një zonë të caktuar posaçërisht, përtej së cilës viruset nuk mund të shpëtojnë dhe të dëmtojnë kompjuterin tuaj.

Ju mund ta shkarkoni programin falas. Por, pas 2 javësh përdorimi, kur ndizni, do të shfaqet një shenjë për ofertën për të blerë një abonim dhe programi mund të lansohet brenda pak sekondash. Por programi mbetet ende plotësisht funksional. Instalimi është i drejtpërdrejtë. Dhe ndërfaqja në vetvete është mjaft e thjeshtë.

Si parazgjedhje, programi do të fillojë vetë kur të ndizni kompjuterin tuaj. Nëse programi po funksionon, do të shfaqet një ikonë e tabakasë. Nëse jo, duhet të ekzekutoni në Start-All Programs-Sandboxie-Manage sandboxie.

Mënyra më e lehtë për të ekzekutuar një program në sandbox është të klikoni me të djathtën në skedarin e nisjes ose në shkurtoren e programit që ju nevojitet, dhe në meny do të shihni mbishkrimin "Run in sandbox" klikoni dhe ekzekutoni. Zgjidhni profilin e dëshiruar në të cilin do të filloni dhe klikoni OK. Gjithçka, programi i nevojshëm funksionon në një mjedis të sigurt dhe viruset nuk do të dalin nga sandbox.

Kujdes: disa programe të infektuara nuk lejojnë lëshimin në sandbox dhe makina virtuale, duke i detyruar ata t'i lëshojnë ato drejtpërdrejt. Nëse jeni përballur me një reagim të tillë, është mirë të fshini skedarin, përndryshe të drejtoheni në rrezikun tuaj.

Nëse nisja në sandbox nuk shfaqet në menynë e kontekstit (kur klikoni me të djathtën), shkoni te dritarja e programit, zgjidhni Konfiguro - Integrimi në Windows Explorer - dhe vendosni një shenjë kontrolli në dy artikuj nën fjalët "Veprimet - ekzekutoni në kutia e rërës.

Ju mund të krijoni kuti rëre të ndryshme. Për ta bërë këtë, shtypni Sandbox - krijoni një sandbox dhe shkruani emrin e një të reje. Ju gjithashtu mund të fshini të vjetrat në seksionin e sandbox (rekomandohet).

Nuk ka asgjë më shumë për t'u marrë parasysh në program. Së fundi, dua të them - Mbroni të dhënat tuaja dhe kompjuterin tuaj! Deri herën tjetër

Postime të ngjashme:

Fshirja e skedarëve të pafshirë në kompjuterin tuaj

Fshirja e skedarëve të pafshirë në kompjuterin tuaj

Makinë virtuale për dritare. Pasqyra dhe konfigurimi i programit

Makinë virtuale për dritare. Pasqyra dhe konfigurimi i programit

Windows 10 çaktivizon gjurmimin

Windows 10 çaktivizon gjurmimin

Pastaj vendosëm të prekim shkurtimisht këtë temë.

Në thelb, një sandbox është një mjedis softuerësh me sandbox me burime rreptësisht të kufizuara për ekzekutimin e kodit brenda këtij mjedisi (thjesht, nisja e programeve). Në një farë mënyre, "sandbox" është një lloj zhveshjeje, e krijuar për të izoluar procese të dyshimta për qëllime sigurie.

Disa antivirusë të mirë dhe mure zjarri (megjithëse, si rregull, në një version të paguar) përdorin këtë metodë pa dijeninë tuaj, disa ju lejojnë të menaxhoni këtë funksionalitet (sepse ai ende krijon konsum të panevojshëm burimesh), por ka edhe programe që lejojnë zbatimin e ngjashëm funksionalitetin.

Sot do të flasim për njërën prej tyre.

Fatkeqësisht, është shareware, por e njëjta periudhë falas do t'ju ndihmojë të njihni më mirë këtë lloj mjetesh, të cilat, ndoshta, në të ardhmen do t'ju shtyjnë drejt një studimi më të detajuar, i cili, në pjesën më të madhe, ekziston në një formë e lirë dhe ofron më shumë mundësi ...

Ju mund të shkarkoni Sandboxie nga ose, për shembull. Instalimi është pothuajse i thjeshtë, përveç momentit kur duhet të instaloni drejtuesin (shih pamjen e ekranit më poshtë).

Në këtë fazë, është më mirë të çaktivizoni çdo element mbrojtës (d.m.th. të njëjtat antiviruse dhe mure mbrojtëse), përndryshe, nëse ky hap dështon dhe kompjuteri ngrin, riniset ose hyn, atëherë mund t'ju duhet të nisni në modalitetin e sigurt dhe të çinstaloni program pa mundesi perdorimi te metejshem...

Pas instalimit, në fakt, programi duhet të niset. Është e mundur që të përballeni me njoftimin e treguar më sipër. Nuk ka asgjë të keqe me të, thjesht klikoni "OK".

Më pas, do t'ju ofrohet të merrni një kurs të shkurtër për të punuar me programin, ose më mirë, ata do t'ju tregojnë pak se si funksionon. Kaloni nëpër të gjashtë hapat, mundësisht duke lexuar me kujdes atë që është shkruar në udhëzimet që ju janë dhënë.

Me pak fjalë, në thelb, ju mund të ekzekutoni çdo program brenda një mjedisi të izoluar. Në udhëzimet, nëse e keni lexuar, jepet një metaforë mjaft mirë mbi temën që, në fakt, një sandbox është një copë letre transparente e vendosur midis programit dhe një kompjuteri, dhe fshirja e përmbajtjes së sandbox është disi e ngjashme. për të hedhur poshtë një fletë letre të përdorur dhe përmbajtjen e saj, me, që është logjike, zëvendësimi i mëvonshëm me një të re.

Si të konfiguroni dhe përdorni një program sandbox

Tani le të përpiqemi të kuptojmë se si të punojmë me të. Për të filluar, mund të provoni të ekzekutoni, të themi, një shfletues në një sandbox. Për ta bërë këtë, në fakt, ose përdorni shkurtoren që u shfaq në desktopin tuaj, ose përdorni artikujt e menusë në dritaren kryesore të programit: " DefaultBox - Run in Sandbox - Ekzekuto shfletuesin e uebit", ose, nëse doni të hapni një shfletues që nuk është i instaluar në sistem si shfletuesi i paracaktuar, atëherë përdorni artikullin" Drejtoni çdo program"dhe specifikoni rrugën drejt shfletuesit (ose programit).

Pas kësaj, në fakt, shfletuesi do të hapet në "sandbox" dhe ju do të shihni proceset e tij në dritaren Sandboxie. Që nga ai moment, gjithçka që ndodh në, siç është thënë më shumë se një herë, në një mjedis të izoluar dhe, për shembull, një virus që përdor cache-in e shfletuesit si një element për të depërtuar në sistem, në fakt, nuk do të jetë në gjendje të me te vertete bej cdo gje, sepse pas perfundimit te punes me ambjentin e izoluar.. Mund ta pastroni duke hedhur, sic thoshte metafora, fleten e shkruar dhe duke kaluar ne nje te re (duke mos prekur integritetin e kompjuterit si te tille) .

Për të pastruar përmbajtjen e sandbox (nëse nuk ju nevojitet), në dritaren kryesore të programit ose në tabaka (këtu janë ora dhe ikonat e tjera) përdorni artikullin " DefaultBox - Fshi përmbajtjen".

Kujdes! Vetëm pjesa që është shkruar dhe punuar në një mjedis të izoluar do të fshihet, domethënë, për shembull, vetë shfletuesi nuk do të hiqet nga kompjuteri, por do të transferohet në të .. mmm .. thënë relativisht, një kopje e procesit , cache e krijuar, të dhënat e ruajtura (si skedarët e shkarkuar/krijuar), etj., do të fshihen nëse nuk i ruani ato.

Për të kuptuar më thellë se si funksionon, provoni të ekzekutoni disa herë shfletuesin dhe softuerët e tjerë në sandbox, të shkarkoni skedarë të ndryshëm dhe të fshini / ruani përmbajtjen pas përfundimit të punës me këtë sandbox, dhe më pas, të themi, hapni të njëjtin shfletues ose programoni direkt në kompjuter. Më besoni, do ta kuptoni thelbin në praktikë më mirë sesa mund të shpjegohet me fjalë.

Nga rruga, duke klikuar në butonin e djathtë të miut në një proces në listën e proceseve të dritares Sandboxie, mund të kontrolloni hyrjen në burime të ndryshme kompjuterike duke anashkaluar kutinë e rërës duke zgjedhur " Qasja në burime".

Përafërsisht, nëse doni të merrni një rrezik dhe t'i jepni, për shembull, të njëjtit Google Chrome, qasje të drejtpërdrejtë në çdo dosje në kompjuterin tuaj, atëherë mund ta bëni këtë në skedën e duhur ( Qasja në skedar - Qasje e drejtpërdrejtë / e plotë) duke përdorur butonin "Shto".

Është logjike që sandbox është krijuar jo vetëm dhe jo aq shumë për të punuar me shfletuesin dhe për të ecur në lloje të ndryshme faqesh të dyshimta, por edhe për nisjen e aplikacioneve që ju duken të dyshimta (veçanërisht, për shembull, në punë (ku shpesh) , ata ekzekutojnë skedarë të dyshimtë nga posta ose disqet flash) dhe / ose nuk duhet të kenë akses në burimet kryesore të kompjuterit dhe / ose të lënë gjurmë të panevojshme atje.

Meqë ra fjala, ky i fundit mund të jetë një element i mirë për mbrojtje, domethënë për nisjen e një aplikacioni, të dhënat e të cilit duhet të izolohen plotësisht dhe të fshihen pas përfundimit të punës.

Sigurisht, nuk është e nevojshme të fshini të dhënat nga sandbox pas përfundimit dhe të punoni me disa programe vetëm në një mjedis të izoluar (progresi mbahet mend dhe ekziston mundësia e rikuperimit të shpejtë), por nëse do ta bëni atë apo jo varet nga ju. .

Kur përpiqeni të nisni disa programe, mund të hasni problemin e mësipërm. Mos kini frikë prej saj, mjaftueshëm, për një fillim, thjesht klikoni në "OK" dhe, në të ardhmen, hapni cilësimet e sandbox duke përdorur " DefaultBox - Cilësimet e Sandbox"dhe në skedën "Transferimi i skedarit" vendosni një madhësi pak më të madhe për opsionin e transferimit të skedarëve.

Ne nuk do të flasim për cilësimet e tjera tani, por nëse jeni të interesuar për to, atëherë mund t'i kuptoni lehtësisht vetë, pasi gjithçka është në Rusisht, është jashtëzakonisht e qartë dhe e arritshme.. Epo, nëse keni ndonjë pyetje, ju mund t'i pyesni ata në komentet në këtë postim.

Në kartën SIM, ndoshta, mund të kaloni te pasthënia.

Pasthënie

Oh po, ne pothuajse harruam, natyrisht, që sandbox konsumon një sasi të shtuar të burimeve të makinës, sepse ajo kafshon (virtualizon) një pjesë të kapacitetit, e cila, natyrisht, krijon një ngarkesë që është e ndryshme nga drejtimi i drejtpërdrejtë. Por, ka kuptim që siguria dhe / ose privatësia mund të jenë të vlefshme.

Nga rruga, përdorimi i sandboxing, chroot ose virtualizimi është pjesërisht i lidhur me metodologjinë e sigurisë antivirus që jemi.

Në këtë SIM, ndoshta, gjithçka. Si gjithmonë, nëse keni pyetje, mendime, shtesa dhe të gjitha këto gjëra, atëherë mirëpresim në komentet në këtë postim.

Mund të shikoni pafund zjarrin, ujin dhe aktivitetin e programeve të izoluara në sandbox. Falë virtualizimit, rezultatet e këtij aktiviteti - shpesh të pasigurt - mund t'i dërgoni në harresë me një klikim.

Sidoqoftë, virtualizimi përdoret gjithashtu për qëllime kërkimore: për shembull, keni dashur të kontrolloni ndikimin e një programi të sapopërpiluar në sistem ose të ekzekutoni dy versione të ndryshme të një aplikacioni në të njëjtën kohë. Ose krijoni një aplikacion të pavarur që nuk do të lërë asnjë gjurmë në sistem. Ka shumë mundësi për përdorimin e sandbox. Nuk është programi ai që dikton kushtet e tij në sistem, por ju i tregoni rrugën dhe shpërndani burimet.

Nëse nuk jeni të kënaqur me ngadalësinë e procesit, mund të transmetoni virtualizimin duke përdorur mjetin ThinApp Converter. Instaluesit do të krijohen bazuar në konfigurimin që keni specifikuar.

Në përgjithësi, zhvilluesit këshillojnë që të gjitha këto preparate të prodhohen në kushte sterile, në një OS të freskët, në mënyrë që të merren parasysh të gjitha nuancat e instalimit. Për këto qëllime, ju mund të përdorni një makinë virtuale, por, natyrisht, kjo do të lërë gjurmë në shpejtësinë e punës. VMware ThinApp është tashmë mjaft i rëndë për burimet e sistemit, dhe jo vetëm në modalitetin e skanimit. Sidoqoftë, siç thonë ata, ngadalë por me siguri.

BufferZone

- Faqja: www.trustware.com

- Zhvilluesi: Trustware

- Liçensë: pa pagesë

BufferZone kontrollon Internetin dhe aktivitetin e programeve të aplikacioneve duke përdorur një zonë virtuale, duke iu afruar nga afër mureve të zjarrit. Me fjalë të tjera, ai përdor virtualizimin e drejtuar nga rregullat. BufferZone funksionon lehtësisht në lidhje me shfletuesit, lajmëtarët e çastit, emailet dhe klientët P2P.

Në kohën e këtij shkrimi, zhvilluesit paralajmëruan për probleme të mundshme gjatë punës me Windows 8. Programi mund të vrasë sistemin, pas së cilës do të duhet të hiqet përmes mënyrës së sigurt. Kjo është për shkak të drejtuesve të BufferZone, të cilët vijnë në konflikt serioz me OS.

Ajo që futet nën radarin BufferZone mund të gjurmohet në seksionin kryesor të Përmbledhjes. Numrin e aplikacioneve të kufizuara e përcaktoni vetë: Programet që do të ekzekutohen brenda listës BufferZone janë të destinuara për këtë. Ai tashmë përfshin aplikacione potencialisht të pasigurta si shfletuesit dhe klientët e postës elektronike. Një kufi i kuq shfaqet rreth dritares së aplikacionit të kapur, duke ju dhënë besimin për të shfletuar në mënyrë të sigurt. Nëse dëshironi të ekzekutoni jashtë zonës - nuk ka problem, kontrolli mund të anashkalohet përmes menysë së kontekstit.

Përveç zonës virtuale, ekziston një gjë e tillë si një zonë private. Ju mund të shtoni sajte që kërkojnë konfidencialitetin më të rreptë që t'i shtohet. Duhet të theksohet menjëherë se funksioni funksionon vetëm në versionet retro të Internet Explorer. Shfletuesit më modernë kanë veçori të integruara të anonimitetit.

Në seksionin Politika, politika konfigurohet në lidhje me instaluesit dhe përditësimet, si dhe programet e nisura nga pajisjet dhe burimet e rrjetit. Shihni gjithashtu Konfigurimet për politikën e avancuar. Ekzistojnë gjashtë nivele kontrolli, në varësi të të cilave ndryshon qëndrimi i BufferZone ndaj programeve: pa mbrojtje (1), automatike (2) dhe gjysmë automatike (3), njoftime për nisjen e të gjitha (4) dhe programeve të panënshkruara (5) , mbrojtje maksimale (6) ...

Siç mund ta shihni, vlera e BufferZone qëndron në kontrollin total të internetit. Nëse keni nevojë për rregulla më fleksibël, atëherë çdo mur zjarri do t'ju ndihmojë. BufferZone e ka gjithashtu atë, por më shumë për t'u treguar: ju lejon të bllokoni aplikacionet, adresat e rrjetit dhe portet. Nga pikëpamja praktike, nuk është shumë i përshtatshëm për të hyrë në mënyrë aktive te cilësimet.

Evalaze

- Faqja: www.evalaze.de/en/evalaze-oxid/

- Zhvilluesi: Dögel GmbH

- Liçensë: pa pagesë / komerciale (2142 euro)

Tipari kryesor i Evalaze është fleksibiliteti i aplikacioneve të virtualizuara: ato mund të ekzekutohen nga media të lëvizshme ose nga një mjedis në rrjet. Programi ju lejon të krijoni shpërndarje krejtësisht të pavarura që funksionojnë në një sistem skedari të emuluar dhe mjedis regjistri.

Tipari kryesor i Evalaze është një magjistar miqësor për përdoruesit që është i kuptueshëm pa lexuar manualin. Së pari, ju bëni një imazh të OS përpara se të instaloni programin, më pas e instaloni, bëni një test test dhe konfiguroni atë. Më pas, duke ndjekur magjistarin Evalaze, ju analizoni ndryshimet. Është shumë e ngjashme me parimin e punës së çinstaluesve (për shembull, Soft Organizer).

Aplikacionet e virtualizuara mund të funksionojnë në dy mënyra: në rastin e parë, operacionet e shkrimit ridrejtohen në sandbox, në të dytën, programi do të jetë në gjendje të shkruajë dhe lexojë skedarë në sistemin real. Nëse programi do të fshijë gjurmët e aktiviteteve të tij apo jo, varet nga ju, opsioni Delete Old Sandbox Automatic është në shërbimin tuaj.

Shumë veçori interesante janë të disponueshme vetëm në versionin komercial të Evalaze. Midis tyre - redaktimi i elementeve të mjedisit (si skedarët dhe çelësat e regjistrit), importimi i projekteve, vendosja e mënyrës së leximit. Megjithatë, licenca kushton më shumë se dy mijë euro, e cila, duhet të pranoni, e tejkalon pak barrierën psikologjike të çmimit. Me një çmim po aq të papërballueshëm, ofrohet përdorimi i një shërbimi virtualizimi në internet. Si ngushëllim, faqja e zhvilluesit ka përgatitur aplikacione të mostrës virtuale.

Cameyo

- Faqja: www.cameyo.com

- Zhvilluesi: Cameyo

- Liçensë: pa pagesë

Një inspektim i shpejtë i Cameyo sugjeron që funksionet janë të ngjashme me Evalaze dhe në tre klikime mund të "verboni" një komplet shpërndarjeje me një aplikacion të virtualizuar. Paketuesi merr një fotografi të sistemit, e krahason atë me ndryshimet pas instalimit të softuerit dhe krijon një ekosistem për të nisur.

Dallimi më i rëndësishëm nga Evalaze është se programi është plotësisht falas dhe nuk bllokon asnjë opsion. Cilësimet janë të përqendruara lehtësisht: kalimi i metodës së virtualizimit me ruajtje në disk ose memorie, zgjedhja e mënyrës së izolimit: ruajtja e dokumenteve në drejtoritë e specifikuara, ndalimi i shkrimit ose aksesi i plotë. Përveç kësaj, ju mund të personalizoni mjedisin virtual duke përdorur redaktuesin e skedarit dhe çelësit të regjistrit. Çdo dosje ka gjithashtu një nga tre nivelet e izolimit që mund të anashkalohen lehtësisht.

Mund të specifikoni mënyrën e pastrimit të sandboxit pas daljes nga aplikacioni i pavarur: hiqni gjurmët, pa pastrim dhe shkruani ndryshimet e regjistrit në një skedar. Integrimi me Explorer dhe aftësia për t'u lidhur me lloje të veçanta skedarësh në sistem janë gjithashtu të disponueshme, gjë që nuk disponohet as në homologët e Cameyo me pagesë.

Megjithatë, gjëja më interesante nuk është pjesa lokale e Cameyo, por paketuesi online dhe aplikacionet virtuale publike. Mjafton të specifikoni URL-në ose të ngarkoni instaluesin MSI ose EXE në server, duke specifikuar bitin e sistemit, dhe dalja është një paketë e pavarur. Që tani e tutje, ai është i disponueshëm nën çatinë e resë suaj.

Përmbledhje

Sandboxie do të jetë zgjidhja më e mirë për eksperimentet në sandbox. Programi është më informuesi ndër mjetet e listuara; funksioni i monitorimit është i disponueshëm në të. Një gamë e gjerë cilësimesh dhe opsione të mira për menaxhimin e një grupi aplikacionesh.

Nuk ka ndonjë funksion unik, por është shumë i thjeshtë dhe pa probleme. Një fakt interesant: artikulli u shkrua brenda kësaj "kuti rëre" dhe nga një gabim fatkeq të gjitha ndryshimet kaluan në "hije" (lexo: astral). Nëse jo për Dropbox, kjo faqe do të kishte publikuar një tekst krejtësisht të ndryshëm - me shumë mundësi nga një autor tjetër.

Evalaze ofron jo një qasje të integruar ndaj virtualizimit, por një qasje individuale: ju kontrolloni nisjen e një aplikacioni specifik duke krijuar kushte artificiale të jetesës për këtë. Këtu ka avantazhe dhe disavantazhe. Sidoqoftë, duke marrë parasysh shkurtimet e versionit falas të Evalaze, dinjiteti do të zbehet në sytë tuaj.

Cameyo mbart një aromë të caktuar "me re": aplikacioni mund të shkarkohet nga faqja e internetit, të vendoset në një USB flash drive ose në Dropbox - kjo është e përshtatshme në shumë raste. Vërtetë, ajo çon në shoqërime me ushqimin e shpejtë: nuk ka nevojë të garantohet për cilësinë dhe korrespondencën e përmbajtjes me përshkrimin.

Por nëse preferoni të gatuani sipas recetës, VMware ThinApp- opsioni juaj. Kjo është zgjidhja për ekspertët që kujdesen për çdo nuancë. Një grup karakteristikash unike plotësohet nga aftësitë e konsolës. Ju mund të konvertoni aplikacione nga linja e komandës duke përdorur konfigurime, skripta - individualisht dhe në grup.

BufferZoneështë një sandbox me një funksion firewall. Ky hibrid nuk është aspak i përsosur dhe i përshtatshëm për cilësimet, por ju mund të përdorni BufferZone për të kontrolluar aktivitetin dhe aplikacionet në internet, për t'u mbrojtur nga viruset dhe kërcënimet e tjera.