Plani:

Hyrje …………………………………………………………………………….. ..3

1. Koncepti i mbrojtjes së informacionit antivirus ... ... ... ... ... ... 5

2. Klasifikimi i programeve antivirus …………………………… .6

2.1 Skanerët ……………………………………………………….… 6

2.2 Skanera CRC ………………………………………………………………… ..… ..7

2.3 Bllokuesit …………………………………………………… ..8

2.4 Imunizuesit ………………………………………………………….… 9

3. Funksionet kryesore të antivirusëve më të zakonshëm ... ..10

3.1 Dr. Uebfaqja …………………………………………… 10

3.2 Kaspersky Anti-Virus ……………………………………… 10

3.3 Mjetet Antivirale Pro ………………………………… 12

3.4 Norton AntiVirus 2000 ……………………………………………… 13

Përfundim ……………………………………………………………………………………………………………………………………………………………………

Lista e literaturës së përdorur ……………………………………………… 16

Prezantimi.

Mjetet e sigurisë së informacionit janë një grup i pajisjeve dhe pajisjeve inxhinierike, elektrike, elektronike, optike dhe të tjera, instrumenteve dhe sistemeve teknike, si dhe elementëve të tjerë të pronarit që përdoren për të zgjidhur probleme të ndryshme të mbrojtjes së informacionit, duke përfshirë parandalimin e rrjedhjeve dhe sigurimin e sigurisë së mbrojtjes. informacion.

Në përgjithësi, mjetet për të siguruar mbrojtjen e informacionit në drejtim të parandalimit të veprimeve të qëllimshme, në varësi të metodës së zbatimit, mund të ndahen në grupe:

1) Mjete teknike (hardware). Bëhet fjalë për pajisje të llojeve të ndryshme (mekanike, elektromekanike, elektronike, etj.) që zgjidhin problemet e sigurisë së informacionit me harduer. Ato ose parandalojnë depërtimin fizik, ose, nëse depërtimi ka ndodhur, aksesin në informacion, duke përfshirë edhe maskimin e tij. Pjesa e parë e problemit zgjidhet nga bravat, hekurat e dritareve, rojet, alarmet e sigurisë, etj. E dyta - nga gjeneratorët e zhurmës, filtrat e energjisë, radiot skanuese dhe shumë pajisje të tjera që "bllokojnë" kanalet e mundshme të rrjedhjes së informacionit ose i lejojnë ato të jenë zbuluar. Përparësitë e mjeteve teknike lidhen me besueshmërinë e tyre, pavarësinë nga faktorët subjektivë dhe rezistencën e lartë ndaj modifikimit. Dobësitë - mungesa e fleksibilitetit, vëllimi dhe pesha relativisht e madhe, kostoja e lartë;

2) Mjetet softuerike përfshijnë programe për identifikimin e përdoruesit, kontrollin e aksesit, enkriptimin e informacionit, fshirjen e informacionit të mbetur (të punës) si skedarët e përkohshëm, kontrollin e testimit të sistemit të mbrojtjes, etj. Përparësitë e mjeteve softuerike janë shkathtësia, fleksibiliteti, besueshmëria, lehtësia i instalimit, aftësia për të modifikuar dhe zhvilluar. Disavantazhet - funksionaliteti i kufizuar i rrjetit, përdorimi i disa burimeve të serverit të skedarëve dhe stacioneve të punës, ndjeshmëria e lartë ndaj ndryshimeve aksidentale ose të qëllimshme, varësia e mundshme nga llojet e kompjuterëve (hardueri i tyre);

3) Hardueri dhe softueri i përzier zbatojnë të njëjtat funksione si hardueri dhe softueri veçmas, dhe kanë veti të ndërmjetme;

4) Mjetet organizative përbëhen nga organizative dhe teknike (përgatitja e dhomave me kompjuterë, vendosja e një sistemi kabllor, duke marrë parasysh kërkesat e kufizimit të aksesit në të, etj.) dhe organizative dhe ligjore (legjislacioni kombëtar dhe rregullat e punës të vendosura nga menaxhmenti të një ndërmarrje të caktuar). Përparësitë e mjeteve organizative janë se ato ju lejojnë të zgjidhni shumë probleme të ndryshme, janë të lehta për t'u zbatuar, reagojnë shpejt ndaj veprimeve të padëshiruara në rrjet dhe kanë mundësi të pakufizuara modifikimi dhe zhvillimi. Disavantazhet - varësia e lartë nga faktorët subjektivë, duke përfshirë organizimin e përgjithshëm të punës në një departament të veçantë.

Në punën time, unë do të konsideroj një nga programet e sigurisë së informacionit - programet antivirus. Pra, qëllimi i punës sime është të analizoj mjetet e mbrojtjes së informacionit antivirus. Arritja e këtij qëllimi ndërmjetësohet nga zgjidhja e detyrave të mëposhtme:

1) Studimi i konceptit të mbrojtjes së informacionit antivirus;

2) Shqyrtimi i klasifikimit të mjeteve të mbrojtjes së informacionit antivirus;

3) Njohja me funksionet kryesore të antivirusëve më të njohur.

1. Koncepti i mbrojtjes së informacionit antivirus.

Programi antivirus (antivirus) është një program për zbulimin e viruseve kompjuterike, si dhe programeve të padëshiruara (të konsideruara me qëllim të keq) në përgjithësi, dhe rikthimin e skedarëve të infektuar (të modifikuar) nga programe të tilla, si dhe për parandalimin - parandalimin e infektimit (modifikimit) të skedarëve ose sistemi operativ me kod me qëllim të keq (për shembull, me vaksinim).

Softueri antivirus përbëhet nga rutina që përpiqen të zbulojnë, parandalojnë dhe heqin viruset kompjuterike dhe programet e tjera me qëllim të keq.

2. Klasifikimi i programeve antivirus.

Programet antivirus janë më efektive në luftën kundër viruseve kompjuterike. Sidoqoftë, do të doja të vëreja menjëherë se nuk ka antiviruse që garantojnë mbrojtje qind për qind kundër viruseve, dhe deklaratat për ekzistencën e sistemeve të tilla mund të konsiderohen ose si reklama të padrejta ose joprofesionale. Sisteme të tilla nuk ekzistojnë, pasi për çdo algoritëm antivirus është gjithmonë e mundur të ofrohet një kundër-algoritëm i një virusi të padukshëm për këtë antivirus (e kundërta, për fat të mirë, është gjithashtu e vërtetë: gjithmonë mund të krijoni një antivirus për çdo algoritëm virusi).

Programet më të njohura dhe më efektive antivirus janë skanerët antivirus (emra të tjerë: fag, polifag, program doktor). Ata ndiqen nga skanerët CRC për sa i përket efikasitetit dhe popullaritetit (gjithashtu: auditor, kontrollues, kontrollues i integritetit). Shpesh herë, të dyja këto metoda kombinohen në një program universal antivirus, i cili rrit ndjeshëm fuqinë e tij. Përdoren gjithashtu lloje të ndryshme bllokuesish dhe imunizuesish.

2.1 Skanera.

Parimi i funksionimit të skanerëve antivirus bazohet në skanimin e skedarëve, sektorëve dhe kujtesës së sistemit dhe kërkimin e tyre për viruse të njohura dhe të reja (të panjohura për skanerin). Të ashtuquajturat "maska" përdoren për të kërkuar viruse të njohura. Një maskë virusi është një sekuencë konstante kodi specifike për atë virus të veçantë. Nëse virusi nuk përmban një maskë të përhershme, ose gjatësia e kësaj maske nuk është mjaft e gjatë, atëherë përdoren metoda të tjera. Një shembull i një metode të tillë është një gjuhë algoritmike që përshkruan të gjitha variantet e mundshme të kodit që mund të hasen kur infektohen me këtë lloj virusi. Kjo qasje përdoret nga disa antivirusë për të zbuluar viruset polimorfikë. Skanerët gjithashtu mund të ndahen në dy kategori - "për qëllime të përgjithshme" dhe "të specializuara". Skanerët universalë janë krijuar për të kërkuar dhe neutralizuar të gjitha llojet e viruseve, pavarësisht nga sistemi operativ në të cilin skaneri është krijuar për të punuar. Skanerët e specializuar janë krijuar për të neutralizuar një numër të kufizuar virusesh ose vetëm një klasë të tyre, për shembull, makro viruset. Skanerët e specializuar të krijuar vetëm për makro viruset janë shpesh zgjidhja më e përshtatshme dhe më e besueshme për mbrojtjen e sistemeve të dokumenteve në mjediset MSWord dhe MSExcel.

Skanerët ndahen gjithashtu në "rezidentë" (monitorë, roje), të cilët kryejnë skanim "në fluturim" dhe "jorezidentë", të cilët skanojnë sistemin vetëm sipas kërkesës. Si rregull, skanerët "rezidentë të kujtesës" ofrojnë mbrojtje më të besueshme të sistemit, pasi ato reagojnë menjëherë ndaj shfaqjes së një virusi, ndërsa një skaner "rezident i kujtesës" është në gjendje të njohë një virus vetëm gjatë lëshimit të tij të ardhshëm. Nga ana tjetër, një skaner rezident mund të ngadalësojë disi kompjuterin tuaj, duke përfshirë edhe për shkak të rezultateve të mundshme false.

Përparësitë e të gjitha llojeve të skanerëve përfshijnë shkathtësinë e tyre, disavantazhet janë shpejtësia relativisht e ulët e skanimit për viruse. Programet e mëposhtme janë më të përhapura në Rusi: AVP - Kaspersky, Dr. Weber - Danilov, NortonAntivirus nga Semantic.

2.2 CRC - skanerë.

Parimi i funksionimit të skanerëve CRC bazohet në llogaritjen e shumave të CRC (shumave të kontrollit) për skedarët / sektorët e sistemit të pranishëm në disk. Këto shuma CRC më pas ruhen në bazën e të dhënave antivirus, si dhe disa informacione të tjera: gjatësia e skedarëve, datat e modifikimit të tyre të fundit, etj. Në fillimin e mëvonshëm, skanerët CRC krahasojnë të dhënat e përfshira në bazën e të dhënave me vlerat aktuale të llogaritura. Nëse informacioni për një skedar të regjistruar në bazën e të dhënave nuk përputhet me vlerat reale, atëherë skanerët CRC sinjalizojnë se skedari është modifikuar ose infektuar me një virus. Skanerët CRC që përdorin algoritme anti-stealth janë një armë mjaft e fuqishme kundër viruseve: pothuajse 100% e viruseve zbulohen pothuajse menjëherë pasi shfaqen në kompjuter. Sidoqoftë, ky lloj antivirusi ka një të metë të natyrshme që ul ndjeshëm efektivitetin e tyre. Ky disavantazh është se skanerët CRC nuk janë në gjendje të kapin një virus në momentin që ai shfaqet në sistem dhe e bëjnë këtë vetëm pas një kohe, pasi virusi është përhapur përmes kompjuterit. Skanerët CRC nuk mund të zbulojnë një virus në skedarë të rinj (në e-mail, në disqe, në skedarë të restauruar nga një kopje rezervë ose kur shpaketojnë skedarët nga një arkiv), sepse bazat e të dhënave të tyre nuk kanë informacion për këta skedarë. Për më tepër, periodikisht ka viruse që shfrytëzojnë këtë "dobësi" të skanerëve CRC, infektojnë vetëm skedarët e krijuar rishtazi dhe kështu mbeten të padukshëm për ta. Programet më të përdorura të këtij lloji në Rusi janë ADINF dhe AVPInspector.

2.3 Bllokuesit.

Bllokuesit antivirus janë programe rezidente të memories që përgjojnë situatat "të rrezikshme nga virusi" dhe njoftojnë përdoruesin për këtë. Thirrjet kërcënuese për viruset përfshijnë thirrjet për t'u hapur për të shkruar skedarët e ekzekutueshëm, shkrimin në sektorët e nisjes së disqeve ose MBR të një hard disku, përpjekjet e programeve për të qëndruar rezidentë, etj., domethënë thirrjet që janë tipike për viruset në momentet e përsëritje. Ndonjëherë disa funksione bllokuesi zbatohen në skanerët rezidentë.

Përparësitë e bllokuesve përfshijnë aftësinë e tyre për të zbuluar dhe ndaluar një virus në fazën më të hershme të riprodhimit të tij, i cili, nga rruga, është shumë i dobishëm në rastet kur një virus i njohur vazhdimisht "zvarritet nga askund". Disavantazhet përfshijnë ekzistencën e mënyrave për të anashkaluar mbrojtjen e bllokuesve dhe një numër të madh pozitivësh të rremë, gjë që, me sa duket, ishte arsyeja e refuzimit pothuajse të plotë të përdoruesve nga ky lloj programi antivirus (për shembull, pa bllokues për Windows95 / NT dihet - nuk ka kërkesë, nuk ka furnizim ).

Duhet të theksohet gjithashtu një drejtim i tillë i mjeteve antivirus si bllokuesit antivirus, të bërë në formën e komponentëve të harduerit kompjuterik ("hardware"). Më e zakonshme është mbrojtja e integruar e shkrimit BIOS në MBR të hard drive. Megjithatë, si në rastin e bllokuesve të softuerit, një mbrojtje e tillë mund të anashkalohet lehtësisht duke shkruar drejtpërdrejt në portat e kontrolluesit të diskut dhe ekzekutimi i programit të DOS FDISK shkakton menjëherë një "pozitive false" të mbrojtjes.

Ka disa bllokues harduerësh më të gjithanshëm, por për disavantazhet e listuara më sipër, ka edhe probleme të përputhshmërisë me konfigurimet standarde të kompjuterit dhe vështirësi në instalimin dhe konfigurimin e tyre. E gjithë kjo i bën bllokuesit e harduerit jashtëzakonisht të papëlqyeshëm në krahasim me llojet e tjera të mbrojtjes antivirus.

2.4 Imunizuesit.

Imunizuesit janë programe që shkruajnë kode në programe të tjera që raportojnë një infeksion. Ata zakonisht i shkruajnë këto kode në fund të skedarëve (si një virus skedari) dhe kontrollojnë për ndryshime sa herë që ekzekutojnë skedarin. Ata kanë vetëm një pengesë, por është vdekjeprurëse: paaftësia absolute për të raportuar infeksionin me virusin stealth. Prandaj, imunizues të tillë, si dhe bllokues, praktikisht nuk përdoren aktualisht. Përveç kësaj, shumë programe të zhvilluara kohët e fundit kontrollojnë veten për integritet dhe mund të gabojnë kodet e ngulitura në to për viruse dhe të refuzojnë të punojnë.

3. Funksionet kryesore të antivirusëve më të zakonshëm.

3.1 Dr. Web.

Dr. Web është një antivirus i vjetër dhe i merituar i popullarizuar në Rusi, i cili ka disa vite që ndihmon përdoruesit në luftën kundër viruseve. Versionet e reja të programit (DrWeb32) funksionojnë në disa sisteme operative, duke mbrojtur përdoruesit nga më shumë se 17,000 viruse.

Kompleti i funksioneve është mjaft standard për një antivirus - skedarë skanues (përfshirë ato të ngjeshur nga programe speciale dhe të arkivuara), memorie, sektorë të nisjes së hard disqeve dhe disqe. Trojans, si rregull, nuk mund të kurohen, por të hiqen. Fatkeqësisht, formatet e postës elektronike nuk skanohen, kështu që menjëherë pas marrjes së një e-mail, nuk mund të zbuloni nëse ka një virus në bashkëngjitje. Shtojca do të duhet të ruhet në disk dhe të kontrollohet veçmas. Sidoqoftë, monitori rezident i "Spider Guard" i furnizuar me program ju lejon ta zgjidhni këtë problem "në fluturim".

Dr. Web është një nga programet e para që zbaton analizën heuristike, e cila mund të zbulojë viruse që nuk përfshihen në bazën e të dhënave antivirus. Analizuesi zbulon udhëzime të ngjashme me virusin në një program dhe shënon një program të tillë si të dyshimtë. Baza e të dhënave antivirus përditësohet nëpërmjet internetit me klikim të një butoni. Versioni falas i programit nuk kryen analiza heuristike dhe nuk dezinfekton skedarët.

3.2 Kaspersky Anti-Virus.

Inspektori monitoron të gjitha ndryshimet në kompjuterin tuaj dhe, nëse zbulohen ndryshime të paautorizuara në skedarë ose në regjistrin e sistemit, ju lejon të rivendosni përmbajtjen e diskut dhe të hiqni kodet me qëllim të keq. Inspektori nuk kërkon përditësime në bazën e të dhënave antivirus: kontrolli i integritetit kryhet bazuar në heqjen e gjurmëve të gishtërinjve të skedarit origjinal (shumat CRC) dhe krahasimin e tyre të mëvonshëm me skedarët e modifikuar. Ndryshe nga auditorët e tjerë, Inspektori mbështet të gjitha formatet më të njohura të skedarëve të ekzekutueshëm.

Analizuesi heuristik bën të mundur mbrojtjen e kompjuterit tuaj edhe nga viruse të panjohura.

Monitori i përgjimit të viruseve në sfond, i cili është vazhdimisht i pranishëm në memorien e kompjuterit, kryen skanimin antivirus të të gjithë skedarëve menjëherë në momentin e lëshimit, krijimit ose kopjimit të tyre, gjë që ju lejon të kontrolloni të gjitha operacionet e skedarëve dhe të parandaloni infektimin edhe me ato më teknologjike. viruse të avancuara.

Filtrimi i emailit antivirus parandalon hyrjen e viruseve në kompjuterin tuaj. Shtojca Mail Checker jo vetëm që heq viruset nga trupi i postës elektronike, por gjithashtu rikthen plotësisht përmbajtjen origjinale të emaileve. Skanimi gjithëpërfshirës i emailit parandalon një virus që të fshihet në cilindo nga elementët e postës elektronike duke skanuar të gjitha seksionet e mesazheve hyrëse dhe dalëse, duke përfshirë skedarët e bashkangjitur (duke përfshirë të arkivuar dhe të paketuar) dhe mesazhe të tjera të çdo niveli foleje.

Skaneri antivirus Skaneri ju lejon të kryeni një skanim në shkallë të plotë të të gjitha përmbajtjeve të disqeve lokale dhe të rrjetit sipas kërkesës.

Kontrolluesi i skripteve i interceptorit të virusit të skriptit ofron skanim antivirus të të gjithë skripteve që ekzekutohen përpara se të ekzekutohen.

Mbështetja për skedarët e arkivuar dhe të ngjeshur ofron mundësinë për të hequr kodin me qëllim të keq nga një skedar i ngjeshur i infektuar.

Izolimi i objekteve të infektuara siguron që objektet e infektuara dhe të dyshimta të izolohen dhe më pas të zhvendosen në një drejtori të organizuar posaçërisht për analiza dhe rikuperim të mëtejshëm.

Automatizimi i mbrojtjes antivirus ju lejon të krijoni një orar dhe rend të funksionimit të komponentëve të programit; shkarkoni automatikisht dhe lidhni përditësimet e reja me bazën e të dhënave antivirus përmes Internetit; dërgoni sinjalizime për sulmet e zbuluara të viruseve me e-mail, etj.

3.3 Antiviral Toolkit Pro.

Antiviral Toolkit Pro është një produkt rus që ka fituar popullaritet jashtë vendit dhe në Rusi për shkak të aftësive të tij më të gjera dhe besueshmërisë së lartë. Ekzistojnë versione të programit për sistemet operative më të njohura, baza e të dhënave antivirus përmban rreth 34,000 viruse.

Ka disa opsione shpërndarjeje - AVP Lite, AVP Gold, AVP Platinum. Versioni më i plotë vjen me tre produkte - një skaner, një monitor rezident dhe një qendër kontrolli. Skaneri ju lejon të skanoni skedarë dhe memorie për viruse dhe trojanë. Në të njëjtën kohë, programet e paketuara, arkivat, bazat e të dhënave të postës (dosjet Outlook, etj.) skanohen dhe kryhet analiza heuristike për të kërkuar viruse të reja që nuk janë futur në bazën e të dhënave. Monitori "në fluturim" skanon çdo skedar që hap për viruse dhe paralajmëron për një kërcënim virusi, ndërsa bllokon hyrjen në skedarin e infektuar. Qendra e Kontrollit lejon skanimin e planifikuar të antiviruseve dhe përditësimet e bazës së të dhënave nëpërmjet internetit. Versionit demo i mungon aftësia për të dezinfektuar objektet e infektuara, për të skanuar skedarë të paketuar dhe të arkivuar ose për analiza heuristike.

3.4 Norton AntiVirus 2000.

Norton AntiVirus bazohet në një produkt tjetër popullor, muri i zjarrit personal AtGuard (@guard) nga WRQ Soft. Si rezultat i aplikimit të fuqisë teknologjike të Symantec në të, rezultati është një produkt i integruar me funksionalitet të zgjeruar ndjeshëm. Firewall është ende thelbi i sistemit. Ai funksionon në mënyrë shumë efektive pa konfigurim, praktikisht duke mos ndërhyrë në përdorimin e përditshëm të rrjetit, por duke bllokuar përpjekjet për të rifilluar ose "varur" kompjuterin, për të fituar akses në skedarë dhe printera dhe për të krijuar një lidhje me Trojans në kompjuter.

Norton AntiVirus është i vetmi mur zjarri që kemi shqyrtuar që ofron mbrojtje 100% nga kjo metodë (e cila). Bëhet filtrimi i të gjitha llojeve të paketave që udhëtojnë në rrjet, përfshirë. shërbimi (ICMP), rregullat për murin e zjarrit mund të marrin parasysh se cili aplikacion po punon me rrjetin, çfarë lloj të dhënash transmetohen dhe në cilin kompjuter, në cilën orë të ditës ndodh.

Për të ruajtur të dhënat konfidenciale, muri i zjarrit mund të bllokojë dërgimin e një adrese e-mail, të tillë si një shfletues, te serverët e uebit dhe gjithashtu mund të bllokojë skedarët e skedarëve. Filtri i informacionit konfidencial paralajmëron për një përpjekje për të dërguar informacion të pakriptuar në rrjet që përdoruesi ka futur dhe shënuar si konfidencial.

Përmbajtja aktive në faqet e internetit (apletet Java, skriptet, etj.) mund të bllokohet gjithashtu nga Norton AntiVirus - një filtër i përmbajtjes mund të heq elementë të pasigurt nga teksti i faqeve të internetit përpara se të arrijnë në shfletues.

Si një shërbim shtesë që nuk lidhet drejtpërdrejt me çështjet e sigurisë, Norton AntiVirus ofron një filtër shumë të përshtatshëm për banderola reklamuese (këto imazhe të bezdisshme thjesht janë prerë nga faqja, gjë që e bën atë të ngarkohet më shpejt), si dhe një sistem kontrolli prindëror. Duke ndaluar vizitat në kategori të caktuara faqesh dhe lëshimin e llojeve të caktuara të aplikacioneve në internet, mund të jeni mjaft të qetë për përmbajtjen e rrjetit që është në dispozicion të fëmijëve.

Përveç aftësive të murit të zjarrit, Norton AntiVirus i ofron përdoruesit mbrojtjen e Norton Antivirus. Ky aplikacion popullor antivirus me bazat e të dhënave antivirus të përditësuara rregullisht ju lejon të zbuloni me besueshmëri viruset në fazat shumë të hershme të shfaqjes së tyre. Të gjithë skedarët e ngarkuar nga rrjeti, skedarët e bashkangjitur në e-mail dhe elementët aktivë të faqeve të internetit skanohen për viruse. Përveç kësaj, Norton Antivirus ka një skaner dhe monitor antivirus që siguron mbrojtje antivirus në të gjithë sistemin pa u lidhur me aksesin në rrjet.

konkluzioni:

Duke u njohur me literaturën, ia arrita qëllimit dhe nxora këto përfundime:

1) Programi antivirus (antivirus) - një program për zbulimin e viruseve kompjuterike, si dhe programeve të padëshiruara (të konsideruara me qëllim të keq) në përgjithësi, dhe rikthimin e skedarëve të infektuar (të modifikuar) nga programe të tilla, si dhe për parandalimin - parandalimin e infeksionit (modifikimit) të skedarët ose sistemi operativ me kod me qëllim të keq (për shembull, përmes vaksinimit);

2) nuk ka antiviruse që garantojnë mbrojtje qind për qind kundër viruseve;

3) Programet më të njohura dhe më efektive antivirus janë skanerët antivirus (emra të tjerë: fag, polifag, program doktor). Ata ndiqen nga skanerët CRC për sa i përket efikasitetit dhe popullaritetit (gjithashtu: auditor, kontrollues, kontrollues i integritetit). Shpesh herë, të dyja këto metoda kombinohen në një program universal antivirus, i cili rrit ndjeshëm fuqinë e tij. Përdoren gjithashtu lloje të ndryshme bllokuesish dhe imunizuesish.

Bibliografi:

1) Proskurin V.G. Softueri dhe hardueri i sigurisë së informacionit. Mbrojtja në sistemet operative. – Moskë: Radio dhe komunikim, 2000;

2) http://ru.wikipedia.org/wiki/Antivirus_program;

3) www.kasperski.ru;

4) http://www.symantec.com/sabu/nis;

Mbrojtje informacioni, mbrojtje antivirus

Njerëzit priren të bëjnë gabime. Çdo pajisje teknike është gjithashtu e ndjeshme ndaj keqfunksionimeve, prishjeve dhe ndërhyrjeve. Një gabim mund të ndodhë gjatë zbatimit të çdo procesi informacioni. Ekziston një probabilitet i lartë i gabimeve gjatë kodimit, përpunimit dhe transmetimit të informacionit. Rezultati i një gabimi mund të jetë humbja e të dhënave të nevojshme, një vendim i gabuar ose një emergjencë.

Një sasi e madhe informacioni ruhet, transmetohet dhe përpunohet në shoqëri, dhe kjo është pjesërisht arsyeja pse bota moderne është shumë e brishtë, e ndërlidhur dhe e ndërvarur. Informacioni që qarkullon në sistemet e kontrollit dhe komunikimit mund të shkaktojë aksidente në shkallë të gjerë, konflikte ushtarake, çorganizim të qendrave kërkimore dhe laboratorëve, falimentim të bankave dhe organizatave tregtare. Prandaj, informacioni duhet të jetë në gjendje të mbrohet nga shtrembërimi, humbja, rrjedhja dhe përdorimi i paligjshëm.

Shembull. Në vitin 1983, pati një përmbytje në jugperëndim të Shteteve të Bashkuara. Shkak është bërë kompjuteri, të cilit i janë futur të dhëna të pasakta të motit, për pasojë ka dhënë një sinjal të gabuar në portat që bllokojnë lumin Kolorado.

Shembull. Në vitin 1971, 352 vagona u zhdukën në hekurudhën e Nju Jorkut. Krimineli ka përdorur informacionin e qendrës kompjuterike që kontrollon funksionimin e hekurudhës dhe ka ndryshuar adresat e destinacionit të vagonave. Dëmi i shkaktuar arriti në më shumë se një milion dollarë.

Zhvillimi i prodhimit industrial solli një sasi të madhe njohurish të reja, dhe në të njëjtën kohë ekzistonte dëshira për të mbajtur një pjesë të këtyre njohurive nga konkurrentët, për ta mbrojtur atë. Informacioni është bërë prej kohësh një produkt dhe një mall që mund të blihet, shitet, këmbehet me diçka tjetër. Si çdo produkt, ai kërkon përdorimin e metodave të veçanta për të garantuar sigurinë.

Në informatikë, llojet kryesore të mbrojtjes së informacionit kur punoni në një kompjuter dhe në rrjetet e telekomunikacionit konsiderohen në masën më të madhe.

Kompjuterët janë pajisje teknike për përpunim të shpejtë dhe të saktë (pa gabime) të sasive të mëdha të informacionit të llojeve të ndryshme. Por, megjithë rritjen e vazhdueshme të besueshmërisë së punës së tyre, ato mund të dështojnë, prishen, si çdo pajisje tjetër e krijuar nga njeriu. Softueri prodhohet gjithashtu nga njerëz që mund të gabojnë.

Projektuesit dhe zhvilluesit e harduerit dhe softuerit bëjnë shumë përpjekje për të siguruar mbrojtjen e informacionit:

Nga dështimet e pajisjeve;

Nga humbja ose shtrembërimi aksidental i informacionit të ruajtur në kompjuter;

Nga shtrembërimi i qëllimshëm, si p.sh. nga viruset kompjuterike;

Nga aksesi i paautorizuar (i paligjshëm) në informacion (përdorimi, modifikimi, shpërndarja e tij).

Gabimeve të shumta, jo të padëmshme të kompjuterëve, i është shtuar edhe krimi kompjuterik, i cili rrezikon të kthehet në një problem, pasojat ekonomike, politike dhe ushtarake të të cilit mund të jenë katastrofike.

Kur mbroni informacionin nga dështimet e pajisjeve, metodat kryesore të mëposhtme:

Arkivimi periodik i programeve dhe i të dhënave. Për më tepër, fjala "arkivim" nënkupton krijimin e një kopjeje të thjeshtë rezervë dhe krijimin e një kopjeje me ngjeshje (ngjeshje) paraprake të informacionit. Në rastin e fundit përdoren programe speciale arkivimi (Arj, Rar, Zip, etj.);

Rezervimi automatik i skedarit. Nëse përdoruesi duhet të kujdeset për arkivimin, atëherë kur përdorni programe automatike rezervë, komanda për të ruajtur çdo skedar kopjohet automatikisht dhe skedari ruhet në dy media offline (për shembull, në dy disqe të ngurtë). Dështimi i njërit prej tyre nuk çon në humbje të informacionit. Rezervimet e skedarëve përdoren gjerësisht, veçanërisht në sektorin bankar.

Mbrojtja nga humbja ose shtrembërimi aksidental i informacionit të ruajtur në një kompjuter bazohet në metodat e mëposhtme:

një kërkesë automatike për konfirmimin e një komande që ndryshon përmbajtjen e një skedari. Nëse dëshironi të fshini një skedar ose të vendosni një skedar të ri nën emrin e një ekzistuesi, një kuti dialogu do të shfaqet në ekranin e ekranit që ju kërkon të konfirmoni komandën ose ta anuloni atë;

vendosja e atributeve të veçanta të dokumenteve. Për shembull, shumë programe redaktuese ju lejojnë të bëni një dokument vetëm për lexim ose të fshehni një skedar duke e bërë emrin e tij të padisponueshëm në programet e skedarëve;

aftësia për të zhbërë veprimet e fundit. Nëse po redaktoni një dokument, mund të përdorni funksionin e zhbërjes së veprimit të fundit ose grupit të veprimeve të disponueshme në të gjithë redaktorët modernë. Nëse e keni fshirë gabimisht skedarin e kërkuar, atëherë programet speciale ju lejojnë ta rivendosni atë, megjithatë, vetëm nëse nuk keni arritur të shkruani asgjë mbi skedarin e fshirë;

diferencimi i aksesit të përdoruesit në burimet e sistemit të skedarëve, ndarja e rreptë e sistemit dhe mënyrave të funksionimit të përdoruesit të sistemit kompjuterik.

Mbrojtja e informacionit nga shtrembërimi i qëllimshëm shpesh quhet edhe mbrojtje kundër vandalizëm.

Problemi i vandalizmitështë shfaqja e fatkeqësive të tilla si viruset kompjuterike dhe krimbat kompjuterikë. Të dy këta terma janë krijuar më shumë për të tërhequr vëmendjen e publikut ndaj problemit dhe jo për të treguar disa nga teknikat e vandalizmit.

Virus kompjuterikështë një pjesë e vogël e një programi e shkruar posaçërisht që mund t'i bashkëngjitet programeve (skedarëve) të tjerë në një sistem kompjuterik. Për shembull, një virus mund të futet në fillim të një programi, kështu që sa herë që ky program ekzekutohet, virusi do të aktivizohet i pari. Gjatë ekzekutimit, virusi mund të prodhojë korrupsion të qëllimshëm, i cili menjëherë bëhet i dukshëm, ose thjesht të kërkojë programe të tjera, të cilave mund t'u bashkëngjisë kopjet e tij. Nëse një program "i infektuar" transferohet në një kompjuter tjetër nëpërmjet një rrjeti ose një diskete, virusi do të fillojë të infektojë programet në makinën e re sapo të nisë programi i transferuar. Në këtë mënyrë, virusi kalon nga makina në makinë. Në disa raste, viruset përhapen ngadalë në programe të tjera dhe nuk shfaqen derisa të ndodhë një ngjarje e caktuar, për shembull, të vijë një datë e caktuar, nga e cila ata do të "shkatërrojnë" gjithçka përreth. Ka shumë lloje të viruseve kompjuterike. Midis tyre ka të dyja të padukshme dhe vetë-modifikuese.

Afati "krimb" zakonisht i referohet një programi të pavarur që përsëritet në të gjithë rrjetin, duke banuar në makina të ndryshme. Ashtu si viruset, këto programe mund të dizajnohen për të replikuar dhe sabotuar.

Për t'u mbrojtur nga viruset mund të përdoret:

Metodat e përgjithshme të mbrojtjes së informacionit, të cilat janë gjithashtu të dobishme si sigurim ndaj dëmtimit fizik të disqeve, mosfunksionimit të programeve ose veprimeve të gabuara të përdoruesit;

Masat parandaluese për të reduktuar gjasat e kontraktimit të virusit;

Programe të specializuara antivirus.

Shumë metoda për mbrojtjen e informacionit nga aksesi i paautorizuar (ilegal) janë shfaqur shumë kohë përpara ardhjes së kompjuterëve.

Një metodë e tillë është enkriptimi.

Problemi i mbrojtjes së informacionit duke e transformuar atë, duke përjashtuar leximin e tij nga një person i paautorizuar, shqetësoi mendjen e njeriut për një kohë të gjatë. Historia e kriptologjisë (kriptos - sekret, logos - shkencë) është e njëjtë me historinë e gjuhës njerëzore. Për më tepër, vetë shkrimi në fillim ishte një sistem kriptografik, pasi në shoqëritë e lashta vetëm disa të zgjedhur e zotëronin atë. Librat e shenjtë të Egjiptit të Lashtë, Indisë së Lashtë janë shembuj të kësaj. Kriptologjia ndahet në dy fusha - kriptografia dhe kriptanaliza. Qëllimet e këtyre drejtimeve janë pikërisht të kundërta. Kriptografia ka të bëjë me gjetjen dhe kërkimin e metodave për enkriptimin e informacionit. Bën të mundur transformimin e informacionit në atë mënyrë që leximi (rikuperimi) i tij të jetë i mundur vetëm me njohjen e çelësit. Sfera e interesit të kriptanalizës është studimi i mundësive të deshifrimit të informacionit pa i ditur çelësat.

Celës- informacioni i nevojshëm për kriptim dhe deshifrim të papenguar të tekstit.

Sistemet e para kriptografike janë gjetur tashmë në fillim të epokës sonë. Pra, Cezari në korrespondencën e tij përdorte tashmë shifrën që mori emrin e tij. Sistemet kriptografike iu nënshtruan zhvillimit të shpejtë gjatë luftës së parë dhe të dytë botërore. Ardhja e informatikës ka përshpejtuar zhvillimin dhe përmirësimin e teknikave kriptografike.

Fushat kryesore të përdorimit të këtyre metodave janë transmetimi i informacionit konfidencial përmes kanaleve të komunikimit (për shembull, me postë elektronike), vërtetimi i mesazheve të transmetuara dhe ruajtja e informacionit (dokumentet, bazat e të dhënave) në media në formë të koduar.

Problemi i përdorimit të metodave kriptografike në sistemet moderne të informacionit tani po bëhet veçanërisht i rëndësishëm. Nga njëra anë është zgjeruar përdorimi i rrjeteve të telekomunikacionit, mbi të cilat transmetohen vëllime të mëdha informacioni të natyrës shtetërore, tregtare, ushtarake dhe private, të cilat nuk lejojnë aksesin në to nga persona të paautorizuar.Nga ana tjetër, shfaqja i pajisjeve dhe softuerëve të rinj të fuqishëm, teknologjitë efektive të deshifrimit kanë ulur besueshmërinë e sistemeve kriptografike, të cilat deri vonë konsideroheshin praktikisht të pazbuluara.

Një tjetër metodë e mundshme për të mbrojtur informacionin nga aksesi i paautorizuar është aplikimi i fjalëkalimeve.

Fjalëkalimet ju lejon të kontrolloni aksesin si në kompjuter ashtu edhe në programe ose skedarë individualë. Fatkeqësisht, ndonjëherë është e mundur të merret me mend fjalëkalimi, veçanërisht pasi shumë përdorues përdorin emrat e tyre, emrat e të afërmve, datat e lindjes si fjalëkalime.

Ka mjete softuerike për "thyerjen" e fjalëkalimeve. Për të kundërshtuar përpjekjet për hamendjen e fjalëkalimeve, sistemet operative mund të dizajnohen për të mbajtur gjurmët kur dikush përdor në mënyrë të përsëritur fjalëkalime të papërshtatshme (shenja e parë e hamendjes së fjalëkalimit të dikujt tjetër). Përveç kësaj, sistemi operativ mund t'i tregojë çdo përdoruesi në fillim të Sesionit të tij se kur është përdorur për herë të fundit llogaria e tij. Kjo metodë i lejon përdoruesit të zbulojë rastet kur dikush ka punuar në sistem nën emrin e tij. Një mbrojtje më komplekse (e quajtur kurth) është krijimi i iluzionit të aksesit të suksesshëm në informacion në cracker për një kohë, ndërkohë që analiza se nga erdhi ky cracker është duke u zhvilluar.

Një nga format e zakonshme të shkeljes së ligjit të informacionit është kopjimi i paligjshëm i programeve dhe të dhënave, veçanërisht ato që ndodhen në bartës të informacionit të shpërndarë në mënyrë komerciale.

Për të parandaluar kopjimin e paligjshëm të skedarëve, përdoren softuer dhe pajisje speciale, për shembull, "bllokë elektronike" që lejojnë të bëni jo më shumë se një numër të caktuar kopjesh nga një disketë, ose të bëni të mundur punën me programin vetëm nëse një pajisje (zakonisht një mikroqark) lidhet me një lidhës të veçantë të njësisë së sistemit të pajisur me kopje legale të programeve. Ka metoda të tjera të mbrojtjes, në veçanti, administrative dhe zbatimi i ligjit.

Probleme të vetëkontrollit

1. Rendisni pasojat kryesore negative të punës para monitorit

2. Shpjegoni qëllimin e ergonomisë

3. Cilat janë burimet e forta të rrezatimit elektromagnetik?

Listoni metodat kryesore të përdorura për të mbrojtur informacionin nga dështimet e harduerit.

4. Çfarë është "Worm"?

5. Cilat metoda përdoren për t'u mbrojtur nga viruset?

Për faktin se informacioni është objekt pronësie (shtetërore, kolektive, individuale), atëherë në mënyrë të pashmangshme lind problemi i kërcënimit të këtij informacioni, i cili konsiston në shpërndarjen e tij të pakontrolluar, vjedhjen, shkatërrimin e paautorizuar, shtrembërimin, transmetimin, kopjimin, bllokimin. akses në informacion. Rrjedhimisht, lind problemi i mbrojtjes së informacionit nga rrjedhjet dhe ndikimet e paautorizuara mbi informacionin dhe bartësit e tij, si dhe parandalimi i formave të tjera të ndërhyrjeve të paligjshme në burimet e informacionit dhe sistemet e informacionit.

Aktualisht, çështjet kryesore të mbrojtjes së informacionit rregullohen nga ligjet e Federatës Ruse "Për Sekretet Shtetërore", "Për Informacionin, Informatizimin dhe Mbrojtjen e Informacionit", "Për Sigurinë", "Për Komunikimet", "Rregulloret për Licencimin Shtetëror të Aktiviteteve". në fushën e sigurisë së informacionit", dokumentet e Komisionit Teknik Shtetëror të industrisë ruse dhe të mbrojtjes.

Në përputhje me Ligjin Federal të Federatës Ruse të datës 27 korrik 2006 Nr. 149-FZ "Për informacionin, teknologjinë e informacionit dhe mbrojtjen e informacionit" mbrojtjen e informacionitështë miratimi i masave ligjore, organizative dhe teknike që synojnë:

- - sigurimin e mbrojtjes së informacionit nga aksesi i paautorizuar, shkatërrimi, modifikimi, bllokimi, kopjimi, sigurimi, shpërndarja, si dhe nga veprime të tjera të paligjshme në lidhje me një informacion të tillë;

- - respektimi i konfidencialitetit të informacionit me akses të kufizuar;

- - ushtrimi i së drejtës për akses në informacion.

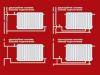

Mbrojtja e informacionit mund të ndërtohet në tre drejtime (Fig. 148):

Oriz. 148.

Mbrojtja e informacionit nga ekspozimi i padëshiruar- aktivitete për të parandaluar ndikimin në informacionin e mbrojtur të gabimeve të përdoruesve, dështimin e harduerit dhe softuerit të sistemeve të informacionit, fenomeneve natyrore ose veprimeve të tjera të papërshtatshme që çojnë në shtrembërim, shkatërrim, kopjim, bllokim të aksesit në informacion, si dhe në humbje, shkatërrim ose mosfunksionim i bartësit të informacionit ...

Mbrojtje ndaj dështimeve të harduerit dhe softuerit ka të bëjë me instalimin e softuerit të besueshëm, të licencuar, kryesisht sistemin operativ, ekzekutimin e rregullt të programeve diagnostikuese, arkivimin periodik të informacionit. Për shkak të mundësisë për humbje informacioni për shkak të ndërprerjeve të energjisë, rekomandohet përdorimi i furnizimit me energji të pandërprerë.

Mbrojtje kundër veprimeve të pasakta të përdoruesit nënkupton diferencimin e të drejtave të aksesit, ndalimin e instalimit të programeve të jashtme (kontrolli prindëror).

Mbrojtja e informacionit nga ndikimi i paautorizuar- aktivitete që synojnë parandalimin e ndikimit në informacionin e mbrojtur në kundërshtim me të drejtat dhe/ose rregullat e vendosura për të ndryshuar informacionin, duke çuar në shtrembërimin, shkatërrimin, kopjimin, bllokimin e aksesit, si dhe në humbjen, shkatërrimin ose mosfunksionimin e informacionit bartëse.

Mbrojtje nga ndikimet e jashtmeështë për të parandaluar sulmet e rrjetit, humbjen e informacionit konfidencial dhe vjedhjen e të dhënave si përmes rrjetit ashtu edhe përmes mediave të jashtme. Për të mbrojtur kompjuterin tuaj nga sulmet e rrjetit, quhet një vegël softuerike dhe harduerike firewall, firewall ose firewall(eng, firewall). Një mur zjarri është një pjesë softuerike ose harduerike që kontrollon të dhënat që hyjnë në internet ose në një rrjet dhe, në varësi të cilësimeve të murit të zjarrit, e bllokon atë ose i lejon të hyjë në kompjuterin tuaj.

Për të parandaluar humbjen e informacionit konfidencial, është zakon të përdoren sistemet e identifikimit dhe vërtetimit të përdoruesit. Algoritmi i përgjithshëm i funksionimit të sistemeve të tilla zbret në marrjen e informacionit nga përdoruesi (hyrja dhe fjalëkalimi), verifikimi i tij për origjinalitetin dhe më pas sigurimi (ose mos sigurimi) i aksesit në sistem. Megjithatë, hallka më e dobët në një sistem të tillë mbrojtjeje është njeriu. Rastet e mëposhtme duken më realiste:

Fjalëkalimi që keni shkruar është gjetur nga një ndërhyrës;

fjalëkalimi është spiunuar nga një ndërhyrës kur është futur nga një përdorues ligjor;

një sulmues fitoi akses në bazën e të dhënave të sigurisë.

Sistemi i Ndihmës dhe Mbështetjes së Windows 7 liston shenjat e mëposhtme të fjalëkalimeve dhe frazave të forta (Tabela 32).

Tabela 32. Shenjat e fjalëkalimeve dhe frazave të forta

|

Fjalëkalim i fortë: |

Fjalëkalimi i fortë: |

|

|

Një fjalëkalim ose frazë kalimi që plotëson të gjitha kushtet e përshkruara më sipër mund të jetë ende i dobët. Për shembull, HiPeoples plotëson të gjitha kërkesat e besueshmërisë, por është jo i besueshëm sepse përmban fjalën e plotë. Përshëndetje Рс0р7е $! më i besueshëm se ai i mëparshmi, pasi disa shkronja në fjalë zëvendësohen me numra dhe, përveç kësaj, fjalëkalimi përmban hapësira.

Për të mësuar se si të mbani mend fjalëkalime dhe fraza të forta, Microsoft rekomandon:

- - krijoni një shkurtim nga një frazë e lehtë për t'u mbajtur mend. Për shembull, një frazë që ka kuptim për ju, si p.sh. "djali im ka lindur më 15 qershor 1980". Duke përdorur këtë frazë, si një aluzion, mund të gjeni fjalëkalimin msr15jun80y;

- - zëvendësoni shkronjat ose fjalët me numra, shenja dhe gabime drejtshkrimore në një frazë të lehtë për t'u mbajtur mend. Për shembull, bazuar në shprehjen "djali im ka lindur më 15 qershor 1980", ju mund të krijoni një frazë të fortë kalimi my SuHb p0d1lsъ 0891;

- - Fjalëkalimet dhe frazat e kalimit mund të lidhen me sportin ose hobin tuaj të preferuar. Për shembull, "Më pëlqen të ngas një motoçikletë" mund të konvertohet në MnNrAuNsya8i2iO811600kt

Mbrojtja e medias zbatohet duke koduar të dhënat e diskut, kur nuk ka asnjë mënyrë për të kufizuar aksesin e përdoruesve në median e ruajtjes. Një shembull është një produkt softuerësh si Secret Disk Server NG, i cili është krijuar për të mbrojtur informacionin konfidencial të korporatës (bazat e të dhënave, arkivat e skedarëve, aplikacionet e biznesit dhe të dhënat e tyre) të ruajtura dhe të përpunuara në serverë dhe stacione pune. Programi jo vetëm që mbron në mënyrë të besueshme të dhënat konfidenciale, por gjithashtu fsheh praninë e tyre në server. Secret Disk Server NG siguron mbrojtje të të dhënave në disqe të fortë dhe të lëvizshëm me metodën e kriptimit "transparent", që do të thotë se një përdorues shkruan një dokument të përgatitur në një redaktues teksti në një disk të mbrojtur dhe sistemi i mbrojtjes e kodon atë gjatë procesit të shkrimit.

Mbrojtja e informacionit nga rrjedhja- aktivitetet për të parandaluar shpërndarjen e pakontrolluar të informacionit të mbrojtur nga zbulimi i tij, aksesi i paautorizuar në informacionin e mbrojtur dhe nga marrja e informacionit të mbrojtur nga inteligjenca.

Mbrojtje nga aksidentet humbja arrihet thjesht me një skemë të rregullt rezervë të plotë të sistemit. Nëse një përdorues shkatërron aksidentalisht të dhënat, ndodh një dështim i harduerit ose ndonjë program thjesht shkatërron të dhënat, ju mund t'i rivendosni skedarët nga media rezervë.

Mbrojtje nga virusi. Një nga komponentët më të rëndësishëm në sistemin e sigurisë së informacionit është mbrojtja nga viruset kompjuterike. Virus kompjuterik- një program i krijuar dhe i përdorur për të shkaktuar ndonjë dëm ose për të arritur të tjera të paligjshme dhe të dëmshme për përdoruesit e kompjuterëve personalë dhe pronarët e burimeve të informacionit. Në fakt, një virus është një kod programi që është i aftë të injektohet në skedarët ekzistues.

Një infeksion i zakonshëm viral i ftohjes përhapet midis njerëzve, një virus kompjuterik gjithashtu tenton të shumohet, vetëm se ai lëviz nga skedari në skedar dhe nga kompjuteri në kompjuter. Ashtu si një infeksion i zakonshëm viral mund të ketë një efekt të pariparueshëm te një person, një virus kompjuterik mund të programohet për të shkatërruar dhe dëmtuar të dhënat.

Faqja e internetit e një prej kompanive më të famshme në Rusi, përkatësisht Kaspersky Lab, e cila prodhon sisteme anti-malware, e vendosur në www.kaspersky.com, identifikon simptomat e një infeksioni kompjuterik me viruse dhe malware. Midis tyre, mund të dallohen karakteristikat e mëposhtme:

- - një rritje në trafikun dalës të internetit;

- - ngrirje dhe keqfunksionime të shpeshta të kompjuterit;

- - programet nisin papritur;

- - firewall-i juaj personal raporton se një aplikacion i caktuar po përpiqet të lidhet me internetin, megjithëse nuk e keni nisur këtë program;

- - miqtë tuaj marrin mesazhe e-mail nga ju që ju nuk i keni dërguar.

Shenja indirekte të faktit të infeksionit mund të jenë gjithashtu simptoma dhe ato jo kompjuterike. Për shembull, faturat për telefonata ose mesazhe SMS, të cilat në fakt nuk ekzistonin. Kjo mund të tregojë se një "Trojan telefonik" është nisur në një kompjuter ose telefon celular. Nëse ka raste të aksesit të paautorizuar në një llogari bankare personale ose fakte të përdorimit të një karte krediti, atëherë ky mund të jetë një sinjal i një spyware të ngulitur në sistem.

Nuk ka një sistem të unifikuar klasifikimi për programet e viruseve; vetëm disa mund të dallohen, si p.sh.

- - klasifikimi sipas metodës së infeksionit;

- - klasifikimi sipas habitatit;

- - klasifikimi sipas shkallës së ndikimit;

- - klasifikimi sipas metodës së kamuflazhit.

V në varësi të natyrës së zonave të futjes së viruseve, mundeni klasifikojnë në habitatet e mëposhtme(fig. 149):

Oriz. 149.

Viruset e skedarëve infektojnë skedarët e ekzekutueshëm dhe skedarët e bibliotekës së lidhjeve dinamike (më shpesh skedarë të tillë kanë shtesat .exe, .com, .dll, .sys).

Boot viruse infektojnë sektorët e nisjes së disqeve, në veçanti hard diskun.

Makro viruset infektojnë skedarët e dokumenteve me të cilët punon përdoruesi, më shpesh skedarët e krijuar në aplikacionet e Microsoft Office. Makroështë një sekuencë komandash të krijuara për të automatizuar punën e një përdoruesi që punon, për shembull, në redaktuesin e tekstit Word. Një makro e shkruar nga një sulmues mund të prishë funksionimin e duhur të aplikacioneve.

V varësitë nga metoda e infeksionit viruset mund të klasifikohen si më poshtë (Fig. 150):

Oriz. 150.

Viruset rezidente pas nisjes së kompjuterit, ato janë në RAM dhe përgjojnë thirrjet e sistemit operativ drejt skedarëve ose sektorëve të nisjes dhe futen në to.

Viruset jo-rezidente të memories mos infektoni memorien e kompjuterit dhe janë aktivë për një kohë të kufizuar.

Varet nga mbi shkallën e ndikimit viruset mund të klasifikohen si më poshtë (Fig. 151):

Oriz. 151.

Viruse të padëmshme nuk ndikojnë në funksionimin e kompjuterit personal, megjithatë, sasia e hapësirës në disk mund të zvogëlohet.

Viruse të padëmshme nuk ndikojnë në funksionimin e një kompjuteri personal, megjithatë, si rezultat i funksionimit të tyre, sasia e RAM dhe / ose hapësirës në disk mund të zvogëlohet, përveç kësaj, mund të shfaqen efekte grafike dhe zanore.

Viruset e rrezikshmeçojnë në ndërprerje në funksionimin e kompjuterit.

Viruse shumë të rrezikshmeçojnë në humbje të informacionit, shkatërrim të të dhënave.

Klasifikimi i maskimitështë paraqitur në Fig. 152. Vetë procesi i kamuflimit konsiston në faktin se viruset po përpiqen të vetëmodifikohen, dmth. mbulohu nga zbulimi. Meqenëse vetë virusi është një program, modifikimi i parametrave të kodit të tij, veçanërisht i pjesës fillestare, nuk lejon dekodimin e pjesës tjetër të komandave të virusit.

Oriz. 152.

Enkriptimi- Kjo teknologji konsiston në faktin se virusi funksionalisht përbëhet nga dy pjesë: vetë virusi dhe enkriptuesi. Çdo kopje e një virusi përbëhet nga një kriptor, një çelës i rastësishëm dhe vetë virusi, i koduar me këtë çelës.

Metamorfizmi- bazohet në teknologjinë e riorganizimit të seksioneve të ndryshme të kodit të virusit, duke futur komanda të pakuptimta midis seksioneve të rëndësishme të kodit.

Polimorfizmi konsiston në formimin e procedurave të reja që formojnë kodin e virusit, të cilat modifikohen me çdo infeksion. Kur infektoni skedarë, kodi i virusit kodohet duke përdorur fjalëkalime të rastësishme çdo herë.

Mirëpo, përveç viruseve, ekzistojnë edhe të ashtuquajturat malware, qëllimi i të cilit është zbatimi i ndikimit që synon të dëmtojë pronarin e informacionit, mes tyre keyloggers, programe mashtruese, adware, programe krimbash, Trojans, etj. Le të bëjmë një përshkrim të disa prej tyre.

Keyloggers gjurmoni goditjet e tastierës në tastierë, mblidhni informacione të ndjeshme (fjalëkalime, PIN, etj.), gjurmoni adresat e emailit dhe dërgoni të dhënat e mbledhura te një sulmues.

TE softuer mashtrues përfshijnë një proces të quajtur phishing, e cila ka për qëllim mbledhjen e të dhënave personale në lidhje me informacionin financiar, për shembull, një klient banke. Pasi kanë krijuar një faqe interneti bankare të rreme, sulmuesit mund të kërkojnë një emër përdoruesi, fjalëkalim ose kod PIN nga klienti për të hyrë në të dhënat e tij personale dhe për të kryer transaksione financiare që përfshijnë vjedhjen e fondeve.

Programet e reklamimit, të cilat shpesh janë të përfshira në versionet e programeve të vlerësimit, mund ta ridrejtojnë përdoruesin në sajte me përmbajtje të paguar ose në sajte për të rritur. Prandaj, veprime të tilla do të çojnë në një rritje të trafikut në internet.

Programet e krimbave. Ata kanë emrin e tyre për faktin se kanë aftësinë të depërtojnë në një kompjuter, dhe më pas janë gati të "zvarriten" (lëvizin) në kompjuterë të tjerë. Programe të tilla zakonisht depërtojnë në rrjet dhe dërgohen në nyje të tjera në rrjet, por jo me qëllim të infektimit të kompjuterëve, por shumëfishimit të kopjeve të tyre.

Trojans maskuar si programe të rregullta, por kur lançohen, ato kryejnë veprime me qëllim të keq pa dijeninë e përdoruesit. Kështu, duke parë, për shembull, një skedar programi me një emër interesant në flash drive-in e tij dhe duke e hapur atë për të kënaqur kureshtjen, përdoruesi aktivizon kalin e Trojës. Funksionet e programeve të tilla janë të vjedhin informacionin personal të përdoruesit, për shembull, fjalëkalimet, për të gjurmuar veprimet e përdoruesit. Trojans nuk përhapen vetë; ky është ndryshimi i tyre nga programet e krimbave, kështu që përdoruesi është fajtor për aktivizimin e programeve të tilla.

- 1. Për çfarë arsye lind problemi i kërcënimit të informacionit?

- 2. Cilat ligje rregullojnë çështjet e mbrojtjes së informacionit?

- 3. Listoni masat që mund të synojnë mbrojtjen e informacionit.

- 4. Emërtoni tri fusha në të cilat mund të ndërtohet siguria e informacionit. Jepu atyre një përshkrim të shkurtër.

- 5. Çfarë mendoni se është mbrojtja kundër dështimeve të harduerit dhe softuerit?

- 6. Çfarë është një mur zjarri?

- 7. Për çfarë qëllimesh përdoren sistemet e identifikimit dhe autentifikimit të përdoruesit? Cili është algoritmi për punën e tyre?

- 8. Rendisni shenjat e fjalëkalimeve dhe frazave të forta.

- 9. Çfarë rekomandimesh mund të jepni për memorizimin e fjalëkalimeve dhe frazave?

- 10. Si mund ta organizoni mbrojtjen nga rrjedhjet e informacionit?

- 11. Jepni përkufizimin e një virusi kompjuterik.

- 12. Cilat simptoma të një infeksioni kompjuterik me viruse dini?

- 13. Jepni klasifikimin e programeve të viruseve.

- 14. Karakterizoni skedarët dhe viruset e nisjes.

- 15. Cili është roli i viruseve makro-komandues? Çfarë është një makro?

- 16. Shpjegoni ndryshimin midis viruseve rezidente dhe jorezidente.

- 17. Si klasifikohen viruset në varësi të shkallës së ndikimit në objektin e infektuar?

- 18. Kriptimi, metamorfizmi, polimorfizmi - zbulojnë këto koncepte.

- 19. Cili është qëllimi i malware?

- 20. Çfarë do të thotë phishing?

- 21. Cili është qëllimi i Trojans?

- 22. Analizoni raportin e programit tuaj antivirus të instaluar në kompjuterin tuaj. Cilat objekte me qëllim të keq përfshihen në raport? Paraqisni raportin në formën e një tabele.

Punëtori

Mbrojtje informacioni, mbrojtje antivirus

Mënyrat për të mbrojtur kompjuterin tuaj nga viruset dhe kërcënimet e tjera të sigurisë përfshijnë:

- - duke përdorur një mur zjarri;

- - instalimi i një programi antivirus;

- - përditësimi i vazhdueshëm i sistemit operativ;

- - ndaloni hapjen e bashkëngjitjeve të postës elektronike.

Le të shqyrtojmë metodat e mësipërme në mënyrë sekuenciale. Në sistemin operativ Windows 7, muri i zjarrit është aktivizuar si parazgjedhje. Për ta verifikuar këtë, duhet të ekzekutoni komandën Fillimi / Paneli i Kontrollit / Firewall Dritaret. Dritarja e paraqitur në Fig. 153.

Oriz. 153.

Në anën e majtë të dritares ka një lidhje Aktivizimi dhe çaktivizimi i murit të zjarrit Dritaret. Duke klikuar mbi të, do të shohim dritaren e paraqitur në Fig. 154, në të cilin për secilin prej llojeve të rrjeteve që janë të disponueshme në një kompjuter specifik, mund të aktivizoni / çaktivizoni murin e zjarrit.

Oriz. 154.

Përdoruesi mund të lejojë që programet të komunikojnë përmes murit të zjarrit. Për këtë ka një lidhje Lejo që një program ose komponent të ekzekutohet përmes Firewall-it të Windows. Por meqenëse muri i zjarrit është një "mburojë" që mbron kompjuterin nga ndikimet e jashtme, çdo veprim që lejon përdoruesi do të krijojë një "vrimë" në "mburojë". Për të zvogëluar rrezikun e një rreziku të mundshëm, veproni si më poshtë:

- - lejoni programin ose hapni portën vetëm nëse është vërtet e nevojshme, dhe gjithashtu hiqni programet nga lista e përjashtimeve dhe mbyllni portat nëse nuk nevojiten më;

- - mos lejoni kurrë që një program i panjohur të komunikojë përmes një muri zjarri.

Duhet të kihet parasysh se një mur zjarri nuk do ta mbrojë kompjuterin tuaj nga viruset që janë në bashkëngjitjet e postës elektronike dhe, duke mos qenë në gjendje të njohë vetë kuptimin e mesazheve, nuk do të jetë në gjendje të mbrojë kundër aktiviteteve mashtruese.

Mënyra tjetër për të mbrojtur kompjuterin tuaj është instalimi i programeve antivirus. Si shembull, merrni parasysh procesin e instalimit të programit. Kaspersky Anti-Virus, si një nga programet antivirus më të njohur në tregun rus.

Instalimi i një programi që fillon menjëherë pas futjes së CD-së në disk do të hapë dritaren Magjistari i instalimit.

Pasi të keni lexuar kushtet e marrëveshjes së licencës, klikoni butonin jam dakord. Më pas, programi do të ofrojë aktivizimin e versionit komercial të produktit, për të cilin përdoruesi duhet të fusë kodin e aktivizimit nga karta e aktivizimit që përfshihet në versionin e programit në kuti. Një situatë e ngjashme tregohet në Fig. 155.

Oriz. 155.

Më pas, duhet të plotësoni formularin e komenteve, në të cilin duhet të specifikoni adresën tuaj të emailit, emrin dhe klikoni butonin Me tutje. Pas disa sekondash, në ekran shfaqet një mesazh në lidhje me aktivizimin e suksesshëm të produktit softuer. Kjo përfundon procesin e instalimit, përdoruesi duhet vetëm të klikojë në butonin Te perfundosh.

Pas përfundimit të instalimit, Kaspersky Anti-Virus është i disponueshëm në Fillimi / Të gjitha programet / Kaspersky Anti-Virus. Për të skanuar kompjuterin tuaj për viruse, duhet të ekzekutoni programin. Dritarja e paraqitur në Fig. 156.

Oriz. 156.

Në fund të dritares, klikoni në lidhjen Ekzaminimi dhe zgjidhni artikullin Kontroll i plotë. Objektet e mëposhtme do të skanohen: memoria e sistemit, objektet e ekzekutuara kur sistemi operativ është i ngarkuar, ruajtja e rezervës së sistemit, bazat e të dhënave të postës, disqet e ngurtë, disqet e lëvizshme dhe disqet e rrjetit. Një pikë tjetër është Kontrolli i zonave kritike projektuar për të skanuar objektet që janë ngarkuar në fillim të sistemit operativ.

Rekomandohet gjithashtu të kontrolloni kompjuterin tuaj për dobësi, të cilat kuptohen si anomali dhe dëmtime në cilësimet e sistemit operativ, shfletuesit. Diagnostifikimi i sigurisë kryhet në shumë drejtime: për shembull, kërkimi i Rootkit (programet për kontrollin e fshehur të një sistemi të komprometuar), kërkimi i shërbimeve të cenueshme, parametrave, mbledhja e informacionit rreth proceseve, drejtuesve, etj.

Pas kryerjes së diagnostifikimit, i cili kërkon një periudhë të shkurtër kohore, përdoruesi merr një mesazh në formën e një dritareje. Kërkoni për dobësi, treguar në Fig. 157.

Të gjitha dobësitë e gjetura në një kompjuter marrin një status të caktuar, si p.sh Rekomandohet për rregullim ose Opsionale për të rregulluar. Për t'u njohur me problemin që ka lindur, duhet të shtypni butonin Hollësisht. Do të bëhet një lidhje interneti në faqen e internetit të zhvilluesit (Kaspersky Lab), ku do të përcaktohen vlerësimi i rrezikut, shkaku i ndodhjes, përshkrimi, rikthimi (kthimi në veprimin e mëparshëm), pasojat e rregullimit të cenueshmërisë së zbuluar.

Oriz. 157.

Një përdorues i regjistruar merr përditësime për orë të të dhënave, mund të shkarkojë përditësime për produktet e instaluara falas dhe të kontaktojë mbështetjen teknike. Përditësimet e programit mund të instalohen sipas orarit të përdoruesit duke përdorur artikullin Vendosja, megjithatë, me një lidhje interneti me shpejtësi të lartë dhe një platformë të mirë harduerike kompjuterike, kjo nuk është e nevojshme. Është më mirë nëse përditësimet instalohen automatikisht, ky proces nuk do të ndikojë në asnjë mënyrë në performancën e kompjuterit.

Mënyra tjetër për të mbrojtur kompjuterin tuaj nga viruset dhe kërcënimet e tjera të sigurisë është përditësimi i vazhdueshëm i sistemit operativ. Organizimi i përditësimeve të softuerit u diskutua në seksionin e seminarit 1.4.

Një masë tjetër për të mbrojtur kompjuterin tuaj nga viruset dhe kërcënimet e tjera është ndalimi i hapjes së bashkëngjitjeve të postës elektronike. Shumë viruse gjenden në bashkëngjitjet e postës elektronike dhe fillojnë të përhapen sapo të hapet bashkëngjitja. Programe të tilla si Microsoft Outlook ose Windows Live ndihmojnë në bllokimin e bashkëngjitjeve potencialisht të rrezikshme. Në rast të marrjes së një emaili që përmban bashkëngjitje, imazhe ose lidhje, përdoruesi do të mund të shikojë tekstin e letrës, por bashkëngjitjet do të bllokohen. Një situatë e ngjashme tregohet në Fig. 158.

Oriz. 158.

Pas analizimit të përmbajtjes së letrës, përdoruesi mund të zgjedhë opsionin Shfaq përmbajtjen ose, nëse autori i letrës është i njohur për të, klikoni në lidhjen Shfaq gjithmonë përmbajtjen e dërguar nga kjo adresë emaili. Le të zgjedhim një opsion Shfaq përmbajtjen.

Oriz. 159.

Oriz. 160.

Siç shihet nga Fig. 160, përmbajtja e letrës tani ndryshon nga ajo e treguar në Fig. 158 - është shfaqur një imazh, përveç kësaj, çdo lidhje që përmbahet në letër është tani e disponueshme.

Kërkesat operative për një stacion pune kompjuteri

Vendi i punës konsiderohet vendqëndrimi i përhershëm ose periodik i punëtorit për të vëzhguar dhe kryer procese ose eksperimente prodhimi.

Paraqitja optimale e vendit të punës siguron komoditet gjatë kryerjes së punës, duke kursyer punën dhe kohën e punëtorit (operatorit), përdorimin e saktë të zonave të prodhimit dhe kushte të sigurta pune.

Sipas GOST R 50923-96 "Shfaq. Vendi i punës i operatorit. Kërkesat e Përgjithshme Ergonomike dhe Kërkesat për Mjedisin e Punës ”një stacion pune me një ekran duhet t'i sigurojë operatorit aftësinë për të punuar rehat në një pozicion ulur dhe të mos mbingarkojë sistemin muskuloskeletor. Elementet kryesore të vendit të punës së operatorit janë: tavolina e punës, karrigia e punës (karriga), ekrani, tastiera; ndihmëse - stendë muzikore, mbështetëse për këmbë.

Kërkesat për desktop

Dizajni i tryezës së punës duhet të sigurojë aftësinë për të vendosur grupin e nevojshëm të pajisjeve dhe dokumenteve në sipërfaqen e punës, duke marrë parasysh natyrën e punës së kryer.

Sipas dizajnit, tavolinat e punës ndahen në të rregullueshme dhe jo të rregullueshme duke ndryshuar lartësinë e sipërfaqes së punës. Lartësia e rregullueshme e sipërfaqes së punës së tryezës duhet të ndryshojë nga 680 në 800 mm. Mekanizmat për rregullimin e lartësisë së sipërfaqes së punës të tavolinës duhet të jenë lehtësisht të arritshme në një pozicion ulur, të kenë lehtësi kontrolli dhe fiksim të sigurt.

Lartësia e sipërfaqes së punës të tryezës me një lartësi të parregulluar duhet të jetë 725 mm. Dimensionet e sipërfaqes së punës të tabelës duhet të jenë: thellësia - jo më pak se 600 (800) mm, gjerësia - jo më pak se 1200 (1600) mm. Vlerat e preferuara tregohen në kllapa.

Tavolina e punës duhet të ketë hapësirë për këmbët të paktën 600 mm të lartë, të paktën 500 mm të gjerë, të paktën 450 mm të thellë në nivelin e gjurit dhe të paktën 650 mm në nivelin e këmbëve të shtrira. Sipërfaqja e punës e tryezës nuk duhet të ketë qoshe dhe skaje të mprehta.

Kërkesat për një karrige pune (karrige):

- - karrigia (karrigia) e punës duhet të sigurojë mbajtjen e një qëndrimi fiziologjikisht racional të punës të operatorit gjatë aktivitetit të punës, të krijojë kushte për ndryshimin e qëndrimit në mënyrë që të zvogëlojë tensionin statik të muskujve të rajonit të qafës së mitrës dhe shpatullave, si. si dhe për të përjashtuar çrregullimet e qarkullimit të gjakut në ekstremitetet e poshtme;

- - karrigia e punës duhet të jetë ngritëse dhe rrotulluese dhe e rregullueshme në lartësi dhe kënde të pjerrësisë së sediljes dhe mbështetëses, si dhe në distancën e mbështetëses nga buza e përparme e sediljes;

- - për të reduktuar tensionin statik të muskujve të krahut, duhet të përdoren mbështetëse krahësh të palëvizshme ose të lëvizshme, të rregullueshme në lartësi mbi sediljen dhe distancën e brendshme midis mbështetëseve të krahëve;

- - Rregullimi i çdo pozicioni duhet të jetë i pavarur, i lehtë për t'u zbatuar dhe të ketë fiksim të besueshëm.

Kërkesat e shfaqjes:

- - Ekrani në vendin e punës të operatorit duhet të vendoset në mënyrë që imazhi në çdo pjesë të tij të shihet pa nevojën për të ngritur ose ulur kokën;

- - Ekrani në vendin e punës duhet të instalohet nën nivelin e syve të operatorit. Këndi i shikimit të ekranit nga operatori në lidhje me vijën horizontale të shikimit nuk duhet të kalojë 60 °, siç tregohet në Fig. 161.

Oriz. 161.

Një grup masash parandaluese për një stacion pune kompjuteri

Organizimi i vendit të punës konsiston në zbatimin e një sërë aktivitetesh, sigurimi i një procesi pune racional dhe të sigurt dhe përdorimi efektiv i objekteve dhe mjeteve, i cili kontribuon në rritjen e produktivitetit të punës dhe redukton lodhjen e punëtorëve.

Përmbajtja specifike e aktiviteteve është:

- - në paraqitjen racionale të vendit të punës;

- - në krijimin e kushteve komode të punës;

- - pajisja e vendit të punës me pajisjet e nevojshme.

Planifikimi i vendit të punës dhoma duhet të projektohet në atë mënyrë që të sigurojë akses të lehtë për përdoruesit në vendet e tyre të punës dhe të parandalojë punëtorët që të përmbysin monitorët dhe pajisjet periferike gjatë kryerjes së detyrave të tyre funksionale, si dhe të përjashtojë mundësinë e lëndimeve dhe aksidenteve gjatë operimit.

Krijimi i kushteve komode të punës dhe dizajni korrekt estetik i vendeve të punës ka një rëndësi të madhe si për të lehtësuar punën ashtu edhe për të rritur atraktivitetin e saj, gjë që ka një efekt pozitiv në produktivitetin e punës. Lyerja e dhomave dhe e mobiljeve duhet të kontribuojë në krijimin e 244

kushte të favorshme për perceptimin vizual, humor të mirë. Në ambientet e zyrës, në të cilat kryhet punë mendore monotone, që kërkon tension të konsiderueshëm nervor dhe përqendrim të madh, ngjyra duhet të jetë tone të qeta - nuanca të ulëta të ngopura të ngjyrave të ftohta jeshile ose blu.

Rasti i njësisë së sistemit dhe monitorit mund të jetë i pasigurt për përdoruesit nëse janë prej plastike, i cili përmban një komponent të quajtur trifenil fosfat. Në temperatura të larta të dhomës, ato mund të shkaktojnë lloje të ndryshme të reaksioneve alergjike.

Zgjedhja e mobiljeve të përshtatshme (tavolinë, karrige, etj.) për pajisjet e vendit të punës dhe pozicioni i saktë i trupit gjatë punës në PC do të ndihmojë në uljen e ngarkesës në sistemin muskuloskeletor të përdoruesit.

Ekzaminimet mjekësore dhe biologjike të kryera të personave që punojnë profesionalisht në PC ose që janë tepër të varur nga lojërat kompjuterike tregojnë ndikimin e kompjuterit në psikikën e njeriut. Personi bëhet nervoz, i tërhequr, lehtësisht i ngacmueshëm. Kjo lehtësohet jo vetëm nga arsyet e renditura më sipër, por edhe nga produktet softuerike të përdorura, dizajni i tyre me ngjyra dhe shoqërimi i zërit. E kuqja njihet si emocionuese dhe mund të çojë në presion të lartë të gjakut, ndërsa bluja është qetësuese. Kështu, skema e ngjyrave të programit dhe elementët e tij mund të ndikojnë në gjendjen psikoemocionale të personit që punon në kompjuter në mënyra të ndryshme. Me punën e vazhdueshme profesionale në një PC, nuk është indiferent ndaj efektit në psikikën njerëzore të shpejtësisë së përgjigjes së programit ndaj veprimeve njerëzore, shpejtësisë së ndryshimit të imazheve, shfaqjes së "ndihmuesve", këshillave, etj.

Sigurimi i një vendi pune me pajisjet e nevojshme ka një ndikim aktiv në rezultatet e prodhimit dhe aktiviteteve ekonomike të çdo ndërmarrje. Kështu, për shembull, një inxhinier duhet të ketë një tavolinë kompjuteri në të cilën ndodhet vetë kompjuteri, një mouse, një tastierë, një monitor të madh për shfaqjen e përshtatshme të hapësirës së punës. Shpesh përdoren dy monitorë. Njëri është një projekt aktiv, ndërsa tjetri është skica të hapura, boshllëqe, literaturë, një projekt tjetër, apo konsultimi me kolegë nga departamente dhe kompani të tjera është duke u zhvilluar. Përveç kësaj, kërkohet një printer bardh e zi, skaner.

Në varësi të përgjegjësive personale të punonjësit, mund të përdoret një komplot, një tabletë grafike nga A5 dhe më e madhe, një tabelë vizatimi, një faks. Për të parë punën në fletë letre, është më e përshtatshme të instaloni një tavolinë të madhe pranë vendit kryesor, në mënyrë që disa fletë A1 të vendosen lirshëm mbi të. Një tavolinë fotokopjuese (tavolinë transparente me ndriçim nga poshtë) do të jetë gjithashtu e dobishme.

Kështu, performanca e një personi varet fuqimisht nga një hapësirë e organizuar siç duhet rreth vendit të tij të punës. Me një qasje të menduar për rregullimin e vendit të punës, lodhja e punonjësve do të ulet, produktiviteti i tyre i punës do të rritet, sëmundjet e sistemit musculoskeletal nuk do të shfaqen, shikimi përkeqësohet, etj. Prandaj, është e rëndësishme të monitorohet mjedisi për vetë punonjësin, duke krijuar një mjedis të rehatshëm pune.

Pyetjet dhe detyrat e testit

- 1. Cilat metoda për mbrojtjen e kompjuterit tuaj nga viruset mund të listoni?

- 2. Nga cilat lloje sulmesh virusesh nuk mbron muri i zjarrit?

- 3. Tregoni në praktikë se si mund të ndryshoni cilësimet e murit të zjarrit.

- 4. Çfarë veprimesh duhet të ndërmarrë përdoruesi për të instaluar Kaspersky Anti-Virus në kompjuterin e tij?

- 5. Kontrolloni kompjuterin tuaj për infeksion me virus me programin antivirus që është i instaluar në kompjuterin tuaj. Paraqisni raportin në formën e pamjeve të ekranit para mësuesit.

- 6. Përditësoni programin antivirus të instaluar në kompjuterin tuaj nëpërmjet internetit. Paraqisni raportin në formën e pamjeve të ekranit para mësuesit.

- 7. Emërtoni elementet kryesore të vendit të punës së një operatori kompjuterik.

- 8. Cilat janë kërkesat për një tavolinë apo karrige?

- 9. Kryeni një analizë krahasuese të tavolinës dhe karriges së kompjuterit tuaj sipas kritereve të përshkruara në seminar. Paraqisni rezultatin në formën e një tabele. Nxirrni përfundime nga krahasimi.

- 10. Emërtoni një grup masash parandaluese për një stacion pune kompjuteri.

Mbrojtja antivirus përdoret për të parandaluar dhe diagnostikuar infeksionet virale, si dhe për të rivendosur funksionalitetin e sistemeve të informacionit të prekur nga viruset.

Për mbrojtjen nga viruset përdoren tre grupe metodash:

Metodat e bazuara në analiza e përmbajtjes së skedarit(si skedarët e të dhënave ashtu edhe skedarët e kodit të komandës). Ky grup përfshin skanimin e nënshkrimeve të virusit, si dhe kontrollet e integritetit dhe skanimin e komandave të dyshimta.

Metodat e bazuara në ndjekja e sjelljes së programit gjatë kryerjes së tyre. Këto metoda konsistojnë në regjistrimin e të gjitha ngjarjeve që kërcënojnë sigurinë e sistemit dhe ndodhin ose gjatë ekzekutimit aktual të kodit të testuar, ose gjatë emulimit të softuerit të tij.

Metodat rregullimi i procedurës së punës me skedarë dhe programe. Këto metoda klasifikohen si masa administrative të sigurisë. Një nga metodat më të zakonshme të këtij grupi është që vetëm ato programe ekzekutohen në sistem (kompjuter ose rrjet korporativ), regjistrimi i të cilave është i pranishëm në listën e programeve të lejuara për ekzekutim në këtë sistem. Kjo listë është krijuar nga administratori i rrjetit nga softuer i besuar.

Nënshkrimi i virusit është një sekuencë unike bajtësh që është gjithmonë e pranishme në një lloj virusi të caktuar dhe me anë të të cilit ky lloj virusi mund të ketë më shumë gjasa të identifikohet. Sistemi i skanimit të nënshkrimeve funksionon si më poshtë. Përmbajtja e skedarit nën testim krahasohet me secilin nga nënshkrimet e specifikuara në bazën e të dhënave të këtij sistemi. Pasi ka gjetur një përputhje, sistemi vendos automatikisht skedarin e dyshimtë karantinë, dmth bllokon skedarin nga përdorimi i mundshëm.

Një qasje thelbësisht e ndryshme në krahasim me metodat e skanimit të përmbajtjes së skedarit janë metodat e bazuara në analizën e sjelljes së programit. gjatë ekzekutimit të tyre. Kjo metodë e zbulimit të viruseve mund të krahasohet me kapjen e një krimineli "nga dora"

në vendin e krimit. Programi në provë niset për ekzekutim, udhëzim pas instruksioni, por të gjitha veprimet e tij të dyshimta monitorohen dhe regjistrohen nga sistemi antivirus. Nëse një program përpiqet të ekzekutojë ndonjë komandë potencialisht të rrezikshme, për shembull, të shkruajë të dhëna në një skedar të ekzekutueshëm të një programi tjetër, atëherë puna e tij pezullohet dhe sistemi antivirus pyet përdoruesin se çfarë veprimesh duhet të ndërmarrë.

Një mur zjarri (firewall, firewall) është një grup softuerësh dhe harduerësh që siguron mbrojtjen e informacionit të një pjese të një rrjeti kompjuterik nga një tjetër duke analizuar trafikun që kalon ndërmjet tyre.

Metodat për vlerësimin e efektivitetit të rrjeteve të informacionit.

tanenbaum

Komponentët dhe karakteristikat kryesore të sistemit të transmetimit të të dhënave.

Linja e komunikimit marrës - përsëritës - transmetues

Sistemet e telekomunikacionit.

Fjala "telekomunikacion" në rusisht dhe anglisht nuk është e përcaktuar rreptësisht. Fillimisht, ai u interpretua si "telekomunikacion" dhe u kuptua si "... të gjitha llojet e transmetimit, emetimit dhe marrjes së sinjaleve, teksteve të shkruara me dorë, imazheve, tingujve të çdo natyre përmes telit, elektrike ose sistemeve të tjera elektromagnetike".

Me zhvillimin e arkitekturave të rrjetit, fjala telekomunikacion ka ardhur duke u përkthyer si "telekomunikacion" dhe në të njëjtën kohë ka një kuptim më të gjerë se sa ishte më parë. Në arkitekturën ISO / OSI, funksionet e telekomunikacionit konsiderohen se përfshijnë katër shtresat e poshtme të modelit të referencës, ku përveç funksioneve thjesht kohezive, kryhen formimi i bllokut / inkuadrimit / paketës, mbrojtja nga gabimet, multipleksimi i lidhjes dhe shumë më tepër. Termi nganjëherë merret edhe më gjerësisht për të përfshirë pothuajse të shtatë shtresat e Modelit të Referencës OSI, duke përfshirë funksionet e aplikacionit si transferimi i postës elektronike dhe skedari.

Ne do të shqyrtojmë konceptin e telekomunikacionit në interpretimin e tij origjinal, që nënkupton transferimin e informacionit përmes mediave fizike dhe rrjeteve primare të komunikimit.

Detyra kryesore e shërbimit të rrjetit të telekomunikacionit është të sigurojë disponueshmërinë e burimeve të rrjetit të shpërndarë gjeografikisht për përdoruesit - softuer, kompjuter, kontroll, baza të të dhënave. Në të njëjtën kohë, duhet të sigurohet një ngarkesë e qëndrueshme e burimeve të telekomunikacionit, një nivel i ulët i gabimeve në transmetim, vonesa të ulëta dhe funksionimi paralel i ndërlidhur i burimeve të rrjetit.

Blloku me qira

Procesi i ndërtimit të një sistemi të mbrojtjes antivirus të korporatës përbëhet nga fazat e mëposhtme:

- analiza e objektit të mbrojtur dhe përcaktimi i parimeve bazë të sigurimit të sigurisë antivirus;

- zhvillimi i një politike sigurie antivirus;

- zhvillimi i një plani sigurie antivirus;

- zbatimi i planit të sigurisë antivirus.

Aktiv faza e parëështë e nevojshme të identifikohen specifikat e rrjetit të mbrojtur, të justifikohen dhe të zgjidhen disa opsione për mbrojtjen antivirus. Kjo fazë përmban punimet e mëposhtme:

- kryerjen e kontrollit të gjendjes së sistemit kompjuterik dhe mjeteve të sigurisë antivirus;

- vrojtimi i sistemit të informacionit;

- analiza e skenarëve të mundshëm për zbatimin e kërcënimeve të mundshme që lidhen me depërtimin e viruseve.

Rezultati i fazës së parë është një vlerësim i gjendjes së përgjithshme të mbrojtjes antivirus.

Faza e dytë përbëhet nga punimet e mëposhtme:

- klasifikimi i burimeve të informacionit (lista dhe shkalla e mbrojtjes së burimeve të ndryshme të informacionit të organizatës);

- krijimi i forcave për të garantuar sigurinë antivirus dhe ndarjen e pushteteve (struktura dhe përgjegjësitë e njësisë përgjegjëse për organizimin e sigurisë antivirus);

- mbështetje organizative dhe ligjore për garantimin e sigurisë antivirus (një listë dokumentesh që përcaktojnë detyrat dhe përgjegjësitë e grupeve të ndryshme të përdoruesve në përputhje me rregullat dhe rregulloret e sigurisë antivirus);

- përcaktimi i kërkesave për mjetet e sigurisë antivirus (për sistemet antivirus që do të instalohen në organizatë);

- llogaritja e kostove për sigurimin e sigurisë antivirus.

Rezultati i fazës së dytë është politika e sigurisë së ndërmarrjes kundër viruseve.

Faza e tretë përfshin punimet e mëposhtme:

- përzgjedhja e softuerit, inventarizimi i automatizuar dhe monitorimi i burimeve të informacionit;

- zhvillimi i kërkesave dhe përzgjedhja e mbrojtjes antivirus për serverët dhe stacionet e punës në rrjetin lokal, serverët në distancë dhe përdoruesit në distancë, aplikacionet në grup dhe e-mail;

- zhvillimi i një liste masash organizative për të garantuar sigurinë antivirus, zhvillimin (rregullimin) e udhëzimeve të punës dhe punës për personelin, duke marrë parasysh politikën e sigurisë antivirus dhe rezultatet e analizës së rrezikut, përkatësisht:

- analiza dhe vlerësimi periodik i situatës për të garantuar sigurinë antivirus;

- monitorimi i mjeteve të sigurisë antivirus;

- plani dhe procedura për përditësimin e mjeteve të sigurisë antivirus;

- kontrolli mbi pajtueshmërinë nga personeli me detyrat e tyre për të garantuar sigurinë antivirus;

- plan trajnimi për kategori të caktuara përdoruesish;

- renditja e veprimeve në situata kritike.

Rezultati i fazës së tretë është një plan mbrojtjeje antivirus për ndërmarrjen.

Faza e katërt përmban punimet e mëposhtme:

- dorëzimi;

- zbatimi;

- mbështetje.

Në fazën e katërt të fundit, zbatohet plani i sigurisë antivirus i përzgjedhur dhe i miratuar.

Si rezultat i këtyre punimeve, bëhet e mundur të ndërtohet një sistem efektiv i mbrojtjes antivirus të korporatës.

Ne kemi bazën më të madhe të informacionit në Runet, kështu që ju mund të gjeni gjithmonë kërkesa të ngjashme

Kjo temë i përket seksionit:

Siguria e Informacionit

Kërcënimi i sigurisë së informacionit. Modeli i rrjetit OSI. Metodat për zbulimin e viruseve kompjuterike. Qasje e paautorizuar. Mbrojtja antivirus e rrjetit të korporatës. Metodat për mbrojtjen e informacionit konfidencial. Sistemi i përpunimit të informacionit. Problemet e sigurisë së rrjetit IP